今年1月,芯片制造巨头英特尔披露了一项堪称有史以来最为强悍的身份认证技术:去年九月发布的第六代 Core 处理器家族支持全新的多因素身份验证。但即使到现在,了解此事的人也少之又少。今天,我们就来看看,英特尔处理器的这项安全机制的具体内容及其意义究竟何在?

英特尔验证

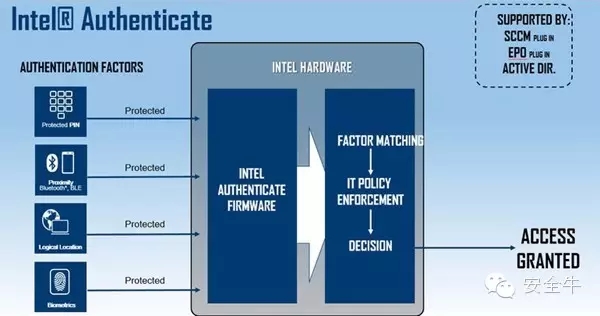

这项被称为 “英特尔验证”(Intel Authenticate)的多因素认证技术的目标是部分替代现存的密码技术,属于英特尔在过去多年中推出的多项安全技术的又一补充。它的目标用户是企业。从固件层面上来看,这些芯片组存储了黑客无法访问的策略和认证数据。

比如,认证数据可以是用户的指纹或者 PIN 码。此外,策略是指有认证过的智能手机在设备附近,外加 PIN 码就可以登录设备。如果设备没有连接到企业网络,这项策略就会增加一台范围内的智能手机,结合有效的 PIN 码和内置传感器读取的有效指纹,即可解锁设备。

因此,如果你在办公室里使用笔记本,连接到了 WiFi ,手机就放在桌上,在蓝牙范围之内,你要做的事情就是输入 PIN 码即可重新登陆到 PC 。如果你在周末去了咖啡馆,则需要提供指纹,以证明自己不是小偷。

英特尔客户端计算业务副总裁托马斯·加里森(Thomas Garrison)表示:“英特尔验证在平台架构的硬件上内置了多因素认证机制。这样,使用病毒或恶意软件窃取用户身份凭据等常见手段就无法奏效。这套机制包含了 PIN 码、通过 iOS 或安卓手机蓝牙功能得到的距离、使用 vPro 系统得到的逻辑距离以及生物指纹数据等因素。”

操作系统必须能够与固件进行通讯,以得到是否允许用户登入的确认信息。目前,Windows 7、8、10 均支持英特尔验证。指纹和 PIN 对操作系统而言均不可见,因此代码无论是在内核,还是在用户空间中,都无法窃取它们。

如果你遭遇了手机丢失等情况,无法登入,也可以退而选择口令登录。该系统应当能够帮助很难记住复杂密码的员工,以及那些时常需要帮人重设密码的 IT 支持人员。

底层

英特尔验证使用了两种(可能)让安全研究人员和隐私倡导者感到焦虑的硬件级的系统:英特尔的管理引擎(Management Engine,ME)和主动管理技术(Active Management Technology,AMT)。这两种系统均有数年历史,它们在操作系统层以下工作,对于大多数运行在其上的软件而言均为不可见的。它们的本来功能是让系统管理员远程控制设备,但也提供了其它特性。比如,“主动管理技术”还提供网络位置检测功能,这项功能在英特尔验证中也得到了使用。

内置在主板芯片组中的管理引擎系统为存储策略和用户的认证数据提供了安全的内存区域。这些数据被禁止离开安全区域,如果没有合适的权限也无法访问它们。这项特性能够制止不怀好意的人设置松散的策略,或者清除用户的登录信息。

想应用此安全机制的用户需要下载固件,然后激活英特尔验证。该软件只在英特尔第六代天湖(Skylake) CPU 的 vPro 版本上运行。Skylake vPro 组件已经在早些时候发布。

这一整套系统似乎是之前 Chipzilla 推出过的企业友好芯片中双因素认证措施的一次迭代,比如2011年 Sandy Bridge vPro 和2015年的 Broadwell vPro 家族。以前,它被称为“英特尔身份保护”( Intel Identity Protection),为用户提供双因素认证支持,比如使用用户名、密码和硬件令牌,或者用户名、密码和一次性手机短信进行登录。

这次 vPro 系列发布会与去年的发布会极其相似,不同的是这次,英特尔加入了蓝牙和指纹识别器支持,这让该系统对用户更加友好了一些。

诚然,“英特尔验证” 核心的管理引擎不可能永远不出现任何漏洞,操作系统也可能够绕过这一机制。登录认证不过是 IT 管理人员的一种工具,而不是防御黑客攻击的万全之策。