近几年,拉撒路、摩诃草、海莲花等全球APT攻击日益活跃,然而国家级APT组织,仅仅是世界列强的禁脔和专利吗?事实并非如此。近日,360安全大脑所捕获的黄金雕组织(APT-C-34),正是中亚内陆国也能构建国家级网络部队,并挑起网络战争的现实写照。

自2015年至今,一个外界从不知晓的俄语系APT组织,持续针对中亚地区进行有组织、有计划的定向攻击,直到360安全大脑全球首次将其捕获,该APT组织才渐露真容。而360安全大脑根据中亚地区擅长驯养猎鹰狩猎的习俗特性,将该组织命名为黄金雕(APT-C-34)。

360安全大脑独家发布了《盘旋在中亚地区的飞影-黄金雕(APT-C-34)组织攻击活动揭露》,该完整报告详细披露了黄金雕组织(APT-C-34)的历史和正在进行的活动,涵盖攻击活动范围、典型受害者分析、主要攻击方式、核心后门工具,以及关联归属分析等。从报告结果来看,其深刻勾勒出一个中亚内陆国如何借助网络攻防技术,采购或研发网络武器,进行信息情报与机密窃取;进而在网络战大安全时代,摆脱地缘束缚与局限,全面掌握网络空间的控制主权。

操纵黄金雕(APT-C-34)的幕后势力:哈萨克斯坦

网络战时代,诸如中亚地区等地缘条件较差的国家,难以影响大国的决策,但这并不意味着他们在网络空间也任人支配。360安全大脑对黄金雕(APT-C-34)组织的攻击链路进行分析,发掘出了该组织的基础设施、攻击数据和大量的技术资料,根据我们的技术分析和数据显示,该组织的幕后势力都指向了哈萨克斯坦政府。

继而,报告中的种种迹象表明,黄金雕(APT-C-34)组织攻击行动不是个人或一般组织能够做到的,其组织背后是由哈萨克斯坦国家实体操控,并为此投入了大量的人力、物力和财力支持其运作,不仅自己研发,甚至采购了大量的网络军火武器,这是一支具有高度组织化、专业化的国家级网军力量。某种意义上说,这或许是哈萨克斯坦不想受制于实力薄弱与资源匮乏等与生俱来的劣势,在网络战时代,不断调整资源配置,重新定位安防策略、方式与手段间的平衡。

进一步地,根据360安全大脑所披露分析报告,可以看清黄金雕(APT-C-34)组织的攻击意图——情报窃取。基于360安全大脑就黄金雕组织(APT-C-34)的攻击目标人群进行分析,绝大部分受害者都集中在哈萨克斯坦国境内,主要涉及政府机关、航空航天、教育、军方、媒体和政府异见人士等,除此以外,还有部分中国背景的受害者,涉及我方与哈萨克合作项目组和驻哈教育机构,而极少数的受害者位于我国西北部地区。

再结合360安全大脑对黄金雕组织(APT-C-34)攻击行为的深度溯源,发现了该组织从受害者计算机上窃取大量机密文档和敏感数据,其目的直指收集情报,监控哈境内的各重要行业的关键人群。

- 典型的中国受害者,某驻哈教育机构的中方人员。

- 例如黄金雕入侵哈萨克特斯坦航空航天科研机构,窃取的项目研发文件

- 例如入侵哈萨克斯坦国教育和科研机构工会成员电脑,窃取会议记录文档

网战意识前置:采购Hacking Team军火,旨在赢取战场主动

360安全大脑进一步深度溯源,并在报告中特别提到,哈萨克斯坦所扶植的黄金雕(APT-C-34)组织不仅自主研发网络武器,甚至专门向两大世界网络武器巨头HackingTeam和NSO购买商业间谍软件。换言之,哈萨克斯坦的网络战危机意识及网络武器库完备程度已经超乎想象。

众所周知,意大利网络武器军火商Hacking Team,是为数不多的几家向全世界出售商业网络武器的公司之一。2015年7月5日,Hacking Team遭遇了大型数据攻击泄漏事件,已经工程化的漏洞和后门产品代码几乎被全部公开,Hacking Team公司被迫宣布破产。2015年以后,有关HackingTeam的活动突然销声匿迹。

然而事实上,Hacking Team并未中止开发和交易网络武器。继2018年360安全大脑意外发现了一起针对俄罗斯的APT攻击“毒针”行动,发现其使用了Hacking Team网络武器后;无独有偶,今年360安全大脑所发现的黄金雕(APT-C-34),也是HackingTeam新版本后门程序的使用者。

除此以外,在黄金雕(APT-C-34)的基础设施中,360安全大脑还发现了NSO最出名的网络武器pegasus的培训文档,其中还包括与NSO相关的合同信息,采购时间疑似在2018年。依靠pegasus网络武器,黄金雕(APT-C-34)组织应该具备针对Iphone、Android等移动设备使用0day漏洞的高级入侵能力。

这一再表明,风起于青萍之末,网络战争正在一步一步地向我们走近,这绝不是危言耸听。而哈萨克斯坦纵然是中亚的内陆国,但或已有了深刻的网战危机感,国家战略从传统热战、经贸战主动转向网络战,并采购先进网络武器,汲取大国先进网络攻防技术,举起网络军事战争大棒,旨在先发制人取得了战场主动。

黄金雕(APT-C-34)攻击手段:不亚于网络大国的精细化作战

值得一提的是,360安全大脑追踪发现,黄金雕(APT-C-34)采用了灵活多样的攻击方式,其手段不亚于现今任何网络大国。除了常规的社会工程学攻击手段,也喜欢物理接触的手段进行攻击,同时还采购了无线电硬件攻击设备。

(一)社会工程学攻击方式:

该组织制作了五花八门的伪装文档和图片作为鱼叉攻击的诱饵,这些文件通过伪装图标诱导用户点击,这些文件实际上是EXE和SRC后缀的可执行文件,同时会释放弹出真正的文档和图片欺骗受害者。

甚至包括华为路由器的说明书、伪造的简历和三星收集说明书等:

(各种稀奇古怪的诱饵,包括华为路由器说明书、伪造的简历等)

(二)物理接触攻击方式:

U盘一直是攻击者很喜欢的攻击载体。黄金雕(APT-C-34)组织也不例外。报告显示:部分受害者曾经接入过包含恶意程序和安装脚本的U盘。如下图所示,其中以install开头的bat文件为恶意程序安装脚本。

同时,攻击者也使用了HackingTeam的物理攻击套件,该套件需要通过恶意硬件物理接触目标机器,在系统引导启动前根据系统类型植入恶意程序,支持Win、Mac和Linux平台。

(三)无线电监听攻击方式

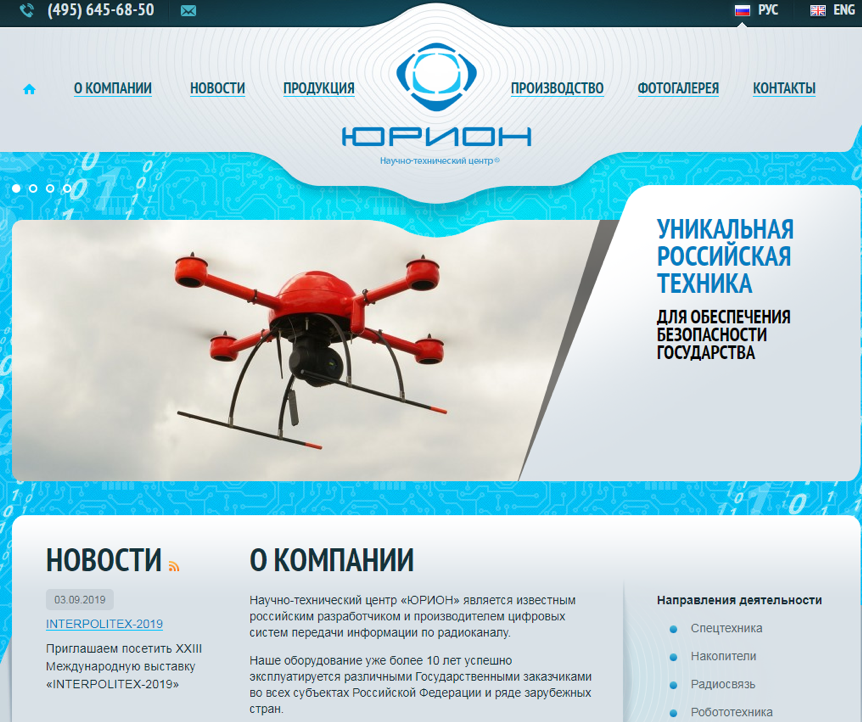

除以上攻击方式外,黄金雕组织还采购了一家俄罗斯安全防务公司“YURION”的硬件设备产品,有证据显示,该组织很有可能使用“YURION”公司的一些特殊硬件设备直接对目标的通讯等信号进行截取监听。

哈国模式带来的反思:国家级网络部队是反制利剑

在洲际弹道导弹、核武器、航空设备、大型基础工业等成本巨大的防御军事面前,难道中小型国只能望而却步?如何实现反制与超越,在新时代博弈中稳守乃至扩大可运筹的空间,哈萨克斯坦的网络攻防战略模式,或许透露着一种政治远见及智慧:

一方面,网络战争是全域性战争,不分大国小国;而国家级网络部队是护卫国家网络空间安全的盾牌,又是小国手中可以刺出的利剑。对于小国而言,顶尖的网络部队是国之利刃,尤其在应对网络战全面打响的大安全时代,能让他们不会再受到他国的威胁与掣肘。

另一方面,前有叙利亚电子军(SEA),后有哈萨克斯坦的黄金雕(APT-C-34)组织,这都在揭示着,国家级网络部队早已不是美、俄、伊等大国的专利,而中小型国家暗中筹建各自国家级网络军事力量,或许要比我们想象的早得多。

《盘旋在中亚地区的飞影-黄金雕(APT-C-34)组织攻击活动揭露》报告详情:

http://zt.360.cn/1101061855.php?dtid=1101062514&did=210975667