承包商再出事:美国陆军及NSA情报平台绝密文件暴露在Amazon S3服务器上。

想想绝密文件都能放在可公开访问的AWS S3存储桶中,NSA机密数据也未必非得要告密者爆料才会泄露。该服务器上存有的敏感数据属于美国陆军情报与安全司令部——一个陆军与NSA的联合部门。

该可公开访问的机密数据存储仓库,是在今年9月被安全公司UpGuard的克里斯·维克利发现的。此事距离UpGuard发现美军中央司令部(CENTCOM)和太平洋司令部(PACOM)不安全Amazon S3存储桶的新闻爆发,甚至不到2周时间。上一波新闻头条中暴露的S3存储桶里,包含有某军方支持Web监视项目的数十TB数据。未能履行保护这些服务器安全职责的,是为国防部工作的某第三方,服务器上存放的至少18亿条被该项目收集到的社交网络帖子曝光。

机密信息毫无防护存于网上

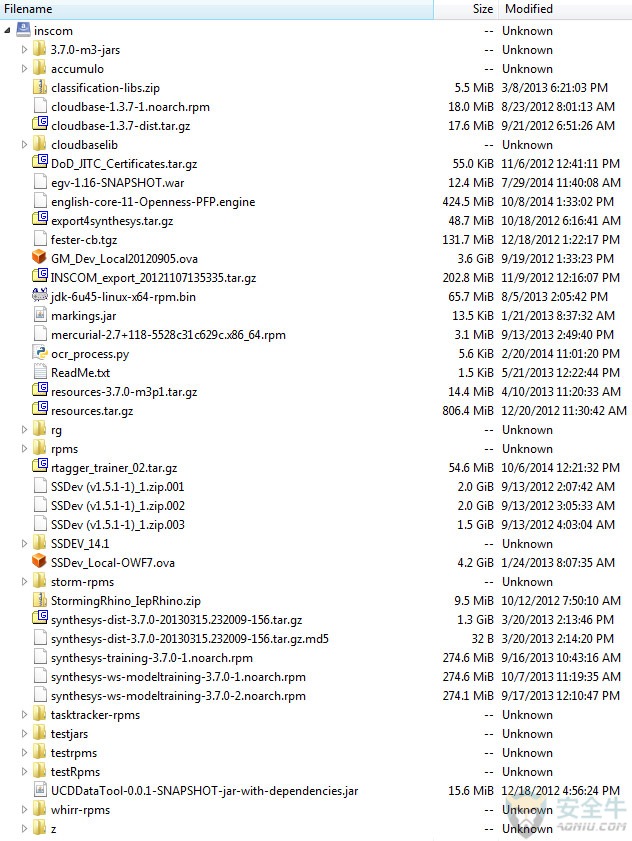

这一次,维克利发现的这个错误配置的S3存储桶,只要输入正确的URL,任何人都能看到AWS子域名“inscom”上存储的内容。包含有47个文件和目录,其中3个甚至任由下载。

UpGuard称:“存储桶中的3个可下载文件,证实了这些内容的高度敏感性,暴露了国家安全数据,其中一些明显是机密的。”

其中一个文件是Oracle虚拟设备文件(.ova),含有1个虚拟硬盘镜像和1个基于Linux的操作系统,可能是用于远程接收国防部数据的。据传,该虚拟硬盘上装有超过100GB的数据,源自代号为“红盘”的陆军情报项目。

退回到2013年,“红盘”指的是一个“战场情报平台”,从陆军的分布式通用地面系统(DCGS-A)收集数据,索引数据、视频和卫星图像,让这些数据可以实时搜索。但在涉及阿富汗战场的测试阶段,该平台会崩溃,速度慢,且被证明是不可靠的。在往“红盘”里扔了至少9300万美元后,国防部在2014年放弃了这个平台。

UpGuard指出,该虚拟硬盘有6个分区,操作系统也可以被浏览;但大多数数据还是需要连上国防部的系统才可以访问。尽管如此,该虚拟硬盘上文件的属性,暴露出了被标为“绝密”的技术设置,其他文件则被归类为“NOFORN”,也就是外国盟友都不能看。

该S3存储桶是国防承包商Invertix用的

元数据揭示,该存储桶的使用者,是现已消亡的第三方国防承包商Invertix(注:现已并入Altamira Technologies)。同时暴露的,还有Invertix管理员用于访问分布式情报系统的私钥,以及口令散列值。

该虚拟硬盘上另一份可下载的文件,是一份ReadMe自述文件,含有.ova文件内容和“红盘”其他数据包获取地址的说明,还有一个“训练快照”。

该存储桶中的数据毫无口令保护——尽管分类中表明了“绝密”和“外国人不可看”的属性。INSCOM这个子域名,也让恶意黑客或外国情报机构非常明确该信息的价值。

用UpGuard网络风险团队另一成员丹·奥沙利文的话说,“说白了,多家国防部情报机构赖以传播信息的网络,其访问工具,不应该是往浏览器中输个URL就能随便用的东西。”

他将第三方供应商的风险称之为“网络弹性的沉默杀手”。本案例中,通往承包商Invertix的数据传输,让国防部直面了数据泄露的后果——哪怕国防部对该数据的处理方式没有完全监管。

相关阅读

第三方云应用带来的数据风险

第三方风险管理的三个“秘密”

数字化供应链带来的机遇与挑战——“第三方数字合作伙伴”新角色