根据网络安全公司Websense的统计, 当前大多数浏览器的安装版本都在使用过期版本的Java插件,也就是说, 当前绝大多数浏览器都至少存在被黑客们广泛使用的多个Java漏洞之一。

Websense是通过自家的安全威胁分析网络对上千万台电脑发起的数十亿次Web请求进行分析, 通过这些电脑的浏览器来检测这些电脑使用的Java版本的。 Websense是一家提供企业级Web和邮件安全网关产品的企业, 此外,它还帮助Facebook扫描用户点击的恶意链接。

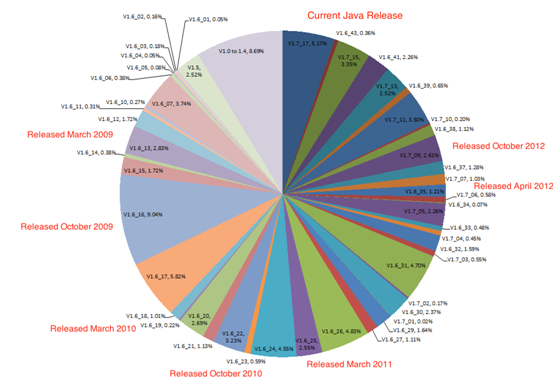

Websense的统计表明,只有5.5%的支持Java的浏览器使用的是最新的Java插件版本———Java 7 Update 17(7u17)以及Java 6 Update 43(6u43)。 这两个版本是在今年3月4号发布的。目的是针对一个已知的漏洞, 而这个漏洞已经被大量攻击者所采用。

根据Websense, 在被网络黑客广泛使用的工具Cool Exploit Kit中,已经整合了这个漏洞。 通过浏览器访问被恶意代码感染的网站就会对访问的电脑进行攻击。 Cool Exploits是一个高级的攻击工具,需要每月1万美金的注册费。 因此, 有人怀疑不会有那么多的黑客会使用这个漏洞, 不过, Websense的数据表明, 有大量的支持Java的浏览器依然存在着其他漏洞,而这些漏洞, 采用一些便宜或者免费的攻击工具就可以进行攻击。

比如说, Websense发现约71%的支持Java的浏览器存在一个较早发现的漏洞,针对这个漏洞的攻击模块在4个不同的攻击工具(RedKit, CritXPack, Gong Da以及Blackhole 2.0)中都存在。 这个漏洞攻击的目标是Java漏洞CVE-2012-4681, 而这个漏洞在2012年8月甲骨文已经放出了补丁。

Websense的数据显示, 75%的支持Java的浏览器中的Java版本是超过6个月以上的旧版本。 而大约2/3的浏览器使用的是超过1年以上的旧版本。 而这些版本的Java, 不能像Java7 Update11那样, 可以禁用Java Applet在浏览器后台的缺省运行。正如Websense的安全专家所指出的, 对Java的安全性而言,不仅仅只是那些0day 漏洞值得关注, 一些旧的漏洞同样也大量存在于各个浏览器中。

安全专家们一直在建议甲骨文提高Java升级包的安装率, 比如类似Google Chrome, Flash Player或者Adobe Reader那样采用静默自动更新的方式。 对于企业来说, 静默式的软件更新并不受欢迎。 企业希望补丁在安装之前进行兼容性及稳定性的测试。不过, 静默式升级至少可以解决目前Java版本的在消费者市场碎片化问题。