2年前逆向出约炮网站 Ashley Madison 1100万被泄加密口令明文的匿名破解组织CynoSure Prime又开干了,这次,他们解出了澳大利亚研究员特洛伊·亨特放出的3.2亿散列口令。

与上周的口令大放送相比,CynoSure Prime之前的所作所为都相形见绌了。

因设立在线账户安全检测网站HaveIBeenPwned而闻名的亨特,放出这些加密口令的目的,是想通过让网站查找并拒绝常见口令,迫使坚持重复使用口令的人放弃这个习惯。该挑战被CynoSure Prime、德国IT安全博士生@m33x,及信息安全专家罗伊斯·威廉姆斯(@tychotithonus)接下了。

亨特放出的口令数据库源自各个不同泄露事件,因而里面出现了很多散列加密算法(共有15个),但其中大多数都使用SHA-1。该算法在前段时间就已被派发了死亡通知单,今年2月科学家们演示了实际的SHA-1碰撞后,其取缔就在所难免。

另一个问题在于其脆弱性:散列被用于保护口令,是因为其应该是不可逆的:p455w0rd经散列后就成了b4341ce88a4943631b9573d9e0e5b28991de945d,该散列值存储在数据库中,本应不可能从散列值得到口令明文。

在用的15种不同散列是用MDXfind工具发现的。

过程中还发现,有些人在散列中存储的不仅仅是口令。比如说,还有“邮箱 口令”组合和其他各种个人可识别信息,CyptoSure Prime称亨特本无意发布的东西。

亨特称,CyptoSure Prime的人做了些“相当干净”的工作,他们非常配合。

他承认,涉及的数据泄露带有“一些垃圾”,因为原拥有者在解析上犯了错误,本应只有口令的被泄用户列表把用户名也包含了进去。

亨特称,他的发布中包含了一些不应含有的东西,这些数据集是在“任何人都可以在几分钟的搜索之后就下载的2份文件中”。他正在与CynoSure Prime合作,努力清洁数据,将这些内容从托管在HaveIBeenPwned上的散列列表中清除掉。

说到逆向散列值,该发布展示了现有工具在这方面的强大能力:在4核英特尔Core i7-6700k系统上运行MDXfind和Hashcat,在4块GeForce GTX 1080 GPU和64GB内存加持下,所有SHA-1散列值中只有116个没被研究人员恢复出来。

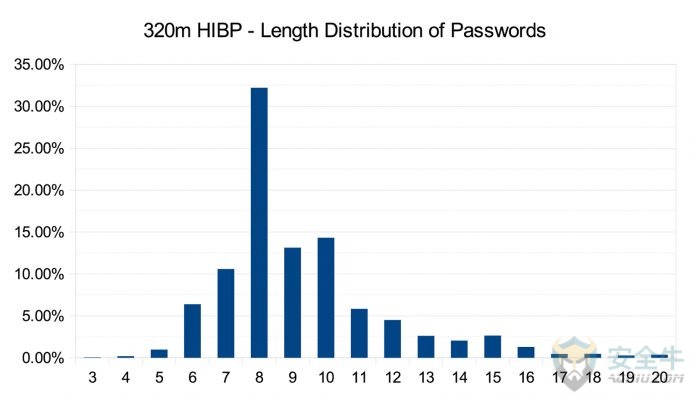

HaveIBeenPwned(HIBP)发布中包含的大多数口令,都在7-10个字符长。

在HaveIBeenPwned上放出的3.2亿口令的长度分布

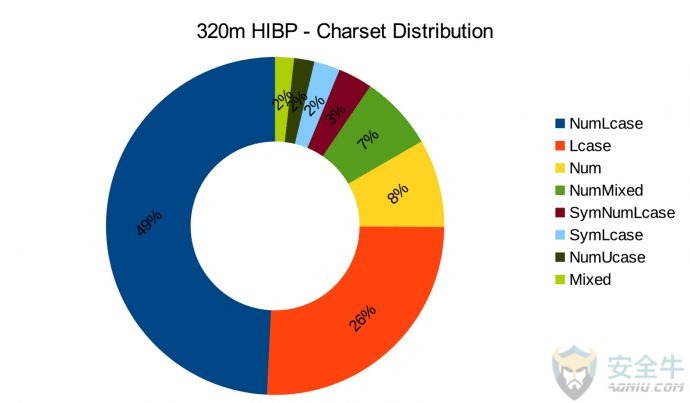

在HaveIBeenPwned上放出的3.2亿口令的字符集分布

补充说明:

CynoSure Prime的弗雷德·王对最初的报道做了补充和更正。首先,文中提到的英特尔系统只是个测试系统;实际的散列破解使用了数十台机器。“文中提到的具体系统,被用作交叉验证的一部分,是我们的研究工作中通常会做的一部分。”

虽然CynoSure的帖子中提到使用MDXfind发现了15种散列算法,王称,整个发布中还有很多其他的算法被找到。

CynoSure Prime表达了关于亨特这次数据发布的其他顾虑,尤其是他的解析错误造成个人信息出现在HaveIBeenPwned上发布的散列数据库中。

亨特承认这事某种程度上会发生:“这不是一组带有分号和口令的干净地址。我们可能会发现其中99%都还好,而一些子集就不太妙。”

无论如何,有部分明文数据被放了出来。

因为该行动的整个目的是为了促使各类组织不要使用不良口令,他欢迎在数据集里输入“垃圾”,以便能够改善。

相关阅读

还没迁移到SHA-2?赶紧吧!

跟复杂口令说拜拜 NIST新指南让口令变得简单

1亿明文口令泄露 俄罗斯搜索引擎Rambler.ru被黑