Mirai,因其无人能及的物联网设备感染能力而声名狼藉,如今,它有了一个势均力敌的对手。

根据安全研究人员观测,一种新出现的恶意程序正在大肆感染防护弱的物联网设备,其感染能力甚至超越了Mirai。

BackConnect(一家提供反DDoS攻击服务的厂商)的首席技术官Marshal Webb表示:“它差不多可以看为Mirai的强化版。”

安全研究人员称这个物联网恶意软件新星为Hajime。Hajime已经持续扩散了六个多月,它至今仍在势头不减地缔造着僵尸网络。Webb估计全球已有大约十万台设备被感染。

这些被控电脑组成的僵尸网络隐藏着惊人的破坏力。它们通常用于发起规模巨大的DDoS攻击,从而彻底瘫痪网站甚至破坏网络基础设施。

这像极了去年10月Mirai占据头条的情形。攻击者通过Mirai建立的僵尸网络发起了一次针对域名服务商Dyn的DDoS攻击,从而瘫痪或影响了整个美国的网络通信。

Hajime问世的时间与Mirai相同,当Rapidity Networks的安全研究人员寻找Mirai的活动迹象时。他们发现了意料之外的东西,它与Mirai类似,但比Mirai更顽强。

与Mirai类似,Hajime会在全网扫描那些安全性较差的物联网设备,比如摄像机、DVR和路由器。它会运用不同的常见用户名和密码的组合来破解设备,然后植入恶意程序。

然而,和Mirai不同,Hajime控制的设备并不会从指令/控制端接受命令。相反,它通过BT通信协议建立了点对点网络,形成了一个分散的僵尸网络,因而很难被停止。

Webb说:“Hajime远比Mirai先进多了,它用了一种更有效的管控手段。”

宽带服务提供商一直通过阻断网络与指令/控制(C&C)端的通信来对抗Mirai僵尸网络。而这时,由相同设备组成的Hajime僵尸网络的规模增涨到了24/7倍。其点对点通信特性意味着很多被感染的设备可以传输文件或命令其他僵尸网络,使Hajime面对种种抵抗措施表现得更具弹性。

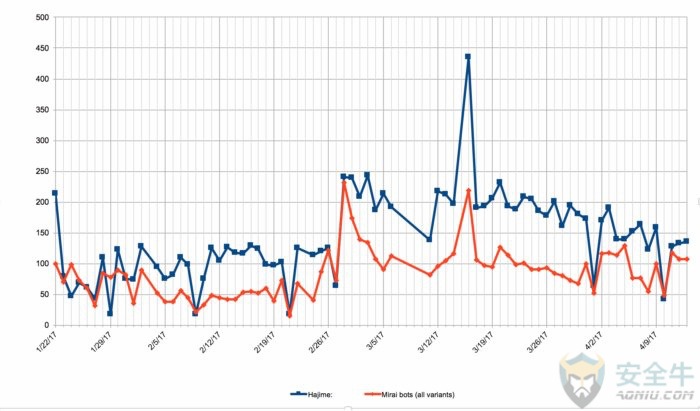

蓝色线代表Hajime的感染尝试,红色线代表Mirai的感染尝试

谁是Hajime的幕后操纵者?安全研究人员尚不能下定论。令人惊讶的是,研究人员至今未呢能观测到Hajime僵尸网络发动任何DDoS攻击,这真是不幸中的万幸。Hajime僵尸网络完全有能力制造一场与Mirai相媲美的灾难。

安全厂商Radware的研究员Pascal Geenens表示:“至今没有任何攻击与此有关,我们没收到相关报告。”

然而毫无争议的是,Hajime仍步步为营地扩散自己的感染范围。Geenens设置了用于监测僵尸网络活动的蜜罐,监测到了漫天遍地的被Hajime感染的设备入侵的企图。

所以这个僵尸网络的最终目的仍然是个谜。但是它能力范围内的用途包括以勒索为目的发起DDoS攻击或从事金融诈骗。

Hijame的威胁如同一块黑云。说不准哪天,它就会被用于危险用途。

当然,也有可能Hajime只是一个研究项目。甚至可能和所有人预想的相反,这是某个安全专家用于一个抗衡Mirai的工具。

保加利亚的国家计算机病毒实验室的安全专家Vesselin Bontchev指出,到目前为止,Hajime似乎比Mirai扩散得更广泛。

然而,这两个恶意软件之间还有一个明显区别。据观察,Hajime对ARM芯片架构的物联网设备感染较少。

不妨与Mirai做个对比。Mirai的源代码于9月下旬公开,此后就受到各种黑客追捧,代码的更新升级层出不穷。Vesselin的调查显示,Mirai能感染基于感染基于ARM、MIPS、x86和其他六个平台的物联网设备。

这意味着两个恶意软件的狩猎领地并不是完全重叠的。然而,Hajime确实扼制了Mirai的一些扩张行为。

Flashpoint安全研究主管Allison Nixon指出:“Mirai和Hajime之间绝对会有一场漫长的领土战争”。

要想阻止恶意软件,安全研究人员认为最好能解决这一问题的根源,即修补脆弱的物联网设备。但是,即便从最乐观的角度看,这都需要大量时间,而这一目标有时就像是个不可能实现的任务。

Nixon说,确实有一些物联网供应商会为产品发布安全补丁以防止恶意软件感染,但许多厂商对此无动于衷。

这意味着Hajime和Mirai可能会肆虐很长一段时间,直到这些安全性弱的设备都超过年限被淘汰的那一天。

Nixon表示:“这种状况将持续下去。即使切断设备的电源,恶意软件仍然会卷土重来,再次感染设备。恶意软件的入侵永远不会停止。”

相关阅读