无论从哪个角度看,里约奥运会都为迄今为止重大国际赛事最严格审查下的快速、专业、有效DDoS攻击缓解设立了标杆。

2016里约奥运会不仅仅是体育比赛,还伴随着一系列与大型分布式拒绝服务攻击的抗争。今年在巴西举行的奥运会,承受着持续性大规模高级DDoS攻击,攻击由一个物联网( IoT)僵尸网络连同其他几个僵尸网络驱动,速率高达540Gbps。攻击的目标,是面向公众的资产和隶属于奥运会的组织。

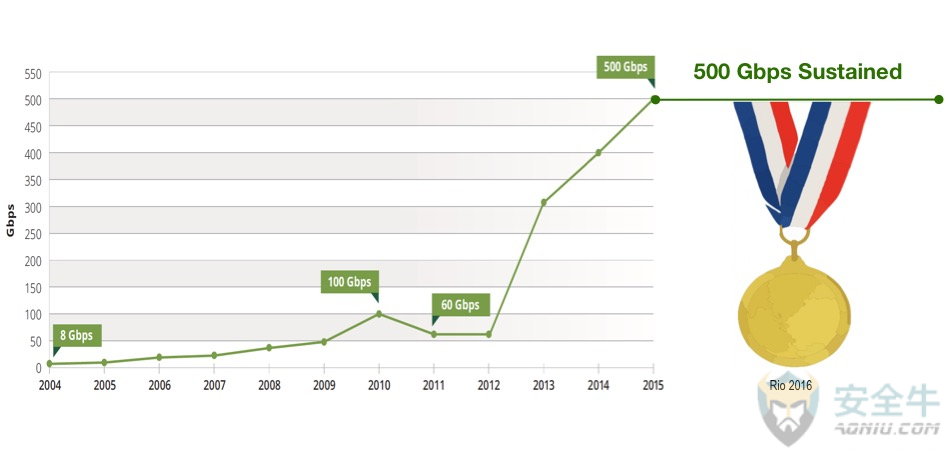

奥运会开幕之前,多个DDoS攻击就已经持续了数月之久,速率一般在几十Gbps到几百Gbps之间。然而,随着奥运会正式开幕,DDoS活动马上就密集了,持续最久的一次攻击速率更是高达500Gbps以上。

赛前的大多数攻击都可归咎于某个 IoT僵尸网络,而在其他僵尸网络的助攻下,终于冲破了DDoS攻击的纪录。该IoT僵尸网络,正是以滥用IoT设备发起400Gbps而闻名的蜥蜴应激子(LizardStresser)。

创建僵尸网络的恶意软件是用C语言编写的,运行于Linux系统,其源代码于2015年初被泄露。在DDoS发起者决定用泄露的源代码建立僵尸网络后,研究人员便观测到了与LizardStresser相关的一系列活动频繁出现,包括了独特的命令与控制(C&C)服务器的增加。

奥运DDoS攻击采用了UDP反射/放大方法来驱动攻击规模。域名服务协议(DNS)、字符生成协议(chargen)、网络时间协议(ntp)和简单网络发现协议(SSDP)都是其主要的攻击方法,但针对Web和DNS服务的直接UDP包洪水、SYN泛洪和应用层攻击也可被监测到。

除了奥运级规模和对IoT僵尸网络的利用,这些攻击还有其他特征:它们使用了不太常见的通用路由封装(GRE)IP协议。这种协议一般用于未加密的临时VPN类隧道。

利用罕为人知协议的DDoS攻击,始见于2000年末,是为了绕过路由器访问控制列表(ACL)、防火墙规则和其他形式的DDoS防御——这些防御措施只监测TCP、UDP和ICMP三种协议。

由于攻击方法已被纳入LizardStresser IoT 僵尸网络,里约奥运期间观测到的攻击还产生了大量GRE流量。虽然是个老技术的新用法,但其他租赁式僵尸网络和‘引导/应激’服务将GRE纳入武器库的日子也不远了。

而且,奔向UDP/179的简单高容量包洪水攻击也被观测到了,这有可能是为了伪装对用于网际互连的边界网关协议(BGP)的攻击。很多UDP反射/放大攻击针对UDP/80或UDP/443,这样一来防御者就会以为攻击者用的是TCP(TCP/80用于非加密Web服务器,TCP/443用于SSL/TLS加密的Web服务器),奥运期间的攻击可能也应用了这些规避技术。

BGP使用TCP/179,讽刺的是,绝大部分联网网络上实现的少数当前最好惯例之一,用的是ACL来防止来路不明的网络流量干扰BGP对等互连会话。

尽管这些攻击复杂而规模庞大,却没什么人注意到它们(当然,除了负责缓解攻击的安全团队除外)。里约奥运DDoS防御团队取得的惊人胜利,证明了:只要提前准备好保卫网上资产,即便面对持续性大规模高级DDoS攻击,保证各项服务的可用性还是不在话下的。