美国工控系统网络应急响应小组(ICS-CERT)警告,包括电站在内的美国关键基础设施正处于危险之中。

将关键基础设施连接到互联网的趋势导致美国关键基础设施工业控制系统中出现了超过600个IT安全漏洞。ICS-CERT的最新报告显示,相关漏洞涉及供水、能源和石油行业。

该报告涵盖了美国工控系统网络应急响应小组在2015年针对全美基础设施发布的112项评估,以响应该机构“预防、保护、缓解和响应关键基础设施网络威胁和通信中断”的提议。

这些评估包括了46项结构设计评估、28项网络架构认证和有效性检测,其直接来源是关键基础设施的运营商和拥有者。此外还有38个网络安全评估工具的测试,包括关键基础设施运营者的自我评估。工控应急小组并没有保留这些测试数据。

调查显示,漏洞数量高达令人担忧的638个,其中最常见的是“边界保护”方面的漏洞,工控应急小组表示这将导致非常严重的后果。

“边界防护将会有效地减缓攻击进程,并让面向非法活动的检测、分析和警报更加简单,支持运营和事件响应人员。”

“缺乏强有力的保护,攻击者将更容易渗透进关键资产的网络边界,访问高价值信息并操纵由工业控制系统管控的设备。”

另一个巨大问题是“最小运行环境”,其含义是通过将雇员能够访问到的系统限制到他们的工作需要上,减少风险。工控应急小组表示,在这方面也发现了很多的问题。

报告指出:“比如白名单使用较少、部署不安全的、过时的或者存在漏洞的操作系统服务,在系统运行不需要通讯端口时依然让它们保持打开状态。”

关闭所有非必需端口、服务和应用会缩小工业控制系统的攻击界面,并提升监控、分析必要通讯流量的能力。

报告同时揭示了可能会对关键基础设施造成威胁的新型IT趋势,包括虚拟机和远程控制工具的安全配置不合理、自带设备办公策略的崛起等。

报告中称:“使用自带办公设备访问个人电子邮件、网页和社交媒体应用对于工业控制系统而言存在天然风险。机构必须考虑风险和合适的措施,比如移动设备管理系统,来将风险控制到可接受的级别。”

关键基础设施拥有者和运行者更加依赖云服务的趋势也会成为未来的问题之一。

报告称:“机构必须确保工业控制系统架构中处于外界的部分拥有与工业控制系统本身相同的安全性。”

“机构必须考虑到工业控制系统运行信息完整性、安全性和保密性,以及与恢复、事件管理、故障切换、诊断支持、监控和其它依赖云端服务提供的特殊支持的运行和功能细节。”

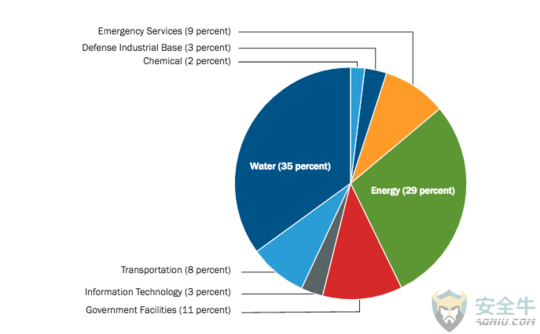

这项评估包涵数个领域,如下图所示,显示了问题的深度和广度。

2015年的一份报告警告称,对美国电网和相关设施的网络攻击可能对全国造成最高1万亿美金的经济损失。

ICS-CERT解释称,考虑到对国家的重要性,与关键基础设施相关的机构必须尽一切努力,对运行操作部署强力的安全措施。

报告总结称:“保护国家的关键基础设施对于确保公众信心、保护安全、财富和生命安全至关重要。”

我们的许多关键基础设施依赖于自动控制系统来确保工业流程的效率和安全,因此机构进行安全评估时十分有必要的,这可以帮助他们理解如何有效防止设施受到网络威胁侵害。

卡巴斯基实验室的首席安全研究专家David Emm对媒体表示,该报告的结果令人担忧。“没人想要一份报告了许多漏洞的文件,就像你去看牙医的时候不希望听到要修牙。”

不过,Emm指出,针对工业控制系统环境下手的攻击者数量增长无疑意味着可利用的漏洞数量和类型也会同时增长。

“2009年以来,被攻击者试探和攻破的系统有所增多,因此该数字将会开始上升。”

然而,由于来自俄罗斯和中国的黑客很有可能曾经访问过美国大型企业的核心系统,工业控制系统环境中存在如此多的漏洞无疑将带来人们对黑客能够、甚至已经渗透进对国家至关重要的系统中的怀疑。