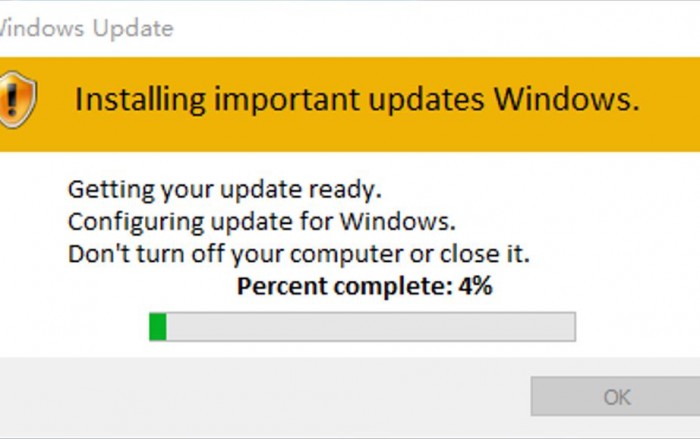

“KeyPass”勒索病毒变种爆发:伪装Windows更新争取加密时间

病毒真正开始加密是在获取本地MAC地址之后——从一个指定网址获取随机密钥以及与其配对的ID标识,然后使用该密钥对中招用户电脑中的文件进行加密。庆幸的是,目前勒索病毒主控端已经失效,导致病毒无法获取随机密钥。但是,勒索病毒仍然可以使用固定密钥进行加密。

标签:360解密大师, KeyPass, 勒索病毒勒索病毒FileLocker还能招代理分成?

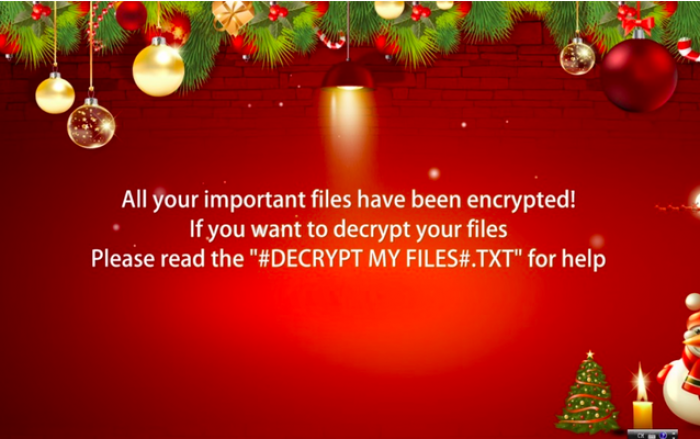

该勒索病毒在2018年12月更新的版本中,更换了勒索信息页面的内容,可能是由于失误或者作者故意,在勒索信息中,作者将使用的私钥公开在了网上。

标签:360解密大师, FileLocker, 勒索病毒勒索病毒都开始扫码要赎金了

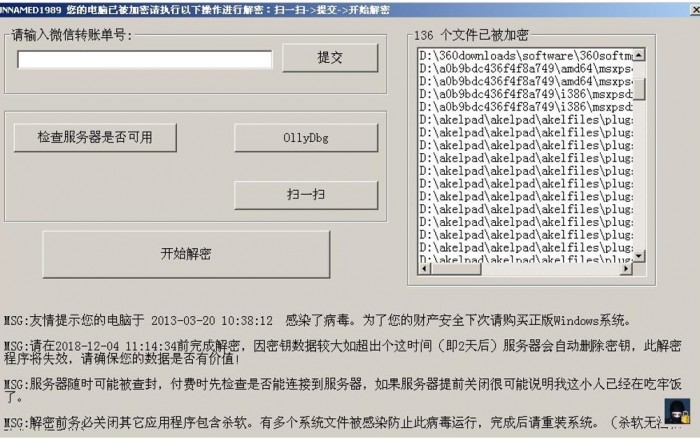

用户在遭遇该勒索病毒攻击后,加密文件中会留下一个“解密工具”的图标,引导用户支付赎金。用户点击这个图标后,会跳转到一个二维码页面。用户通过微信“扫一扫”功能支付赎金。该病毒在加密文件时采用了较为原始的异或加密方法,运行后会将特定标识符、版本信息以及随机字符串进行简单处理后存放到C:\Users\unname_1989\dataFile\appCfg.cfg文件中。

标签:360解密大师, 勒索病毒, 异或加密, 微信支付