微软工程师揭秘IoT安全解决方案:Azure Sphere

随着IoT的爆炸式增长,物理隔离也消失了,随时联网成为了常态。微软最终创建了 Azure Sphere——能令生产商依靠内置安全保护其联网智能设备的三段式解决方案。Hunt面前的那堆芯片就是Sphere安全的起点。

标签:Azure Sphere, IoT安全, 微软, 物理隔离黑客突破物理隔离的8种方法

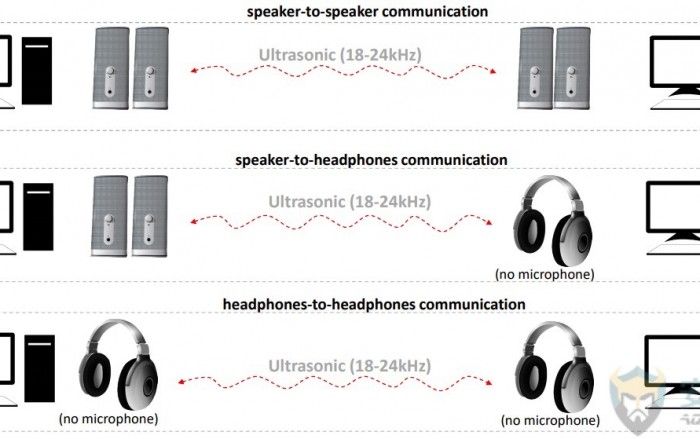

U盘,最简单粗暴的攻击同时也是最长寿的物理隔离克星。但凡有丁点儿机会将受感染的U盘插入物理隔离主机,攻击者就能做一堆坏事,只有想不到,没有做不到。

标签:LED灯, USB, 物理隔离, 超声波通过电源线搞定物理隔离 窃取计算机数据

由于现在电源已经成了一个数据泄露载体,所以如果你现在看到一名开发人员坐在洞里,旁边有一大组预先充好电的电池,不必大惊小怪,他们只是为了外界完全隔离开来确保自身的数据安全。

标签:PowerHammer, 古里安, 数据泄露, 物理隔离, 电源线噪音、光线和磁场:三大穿透物理隔离的利器

物理隔离或许是网络安全世界能提供的最佳防护方式,但在古里这样的黑客的不懈努力下,设备间那点看似摸不着的空间阻隔也并非完全牢不可破的。

标签:古里安, 数据渗漏, 物理隔离, 电磁屏蔽新型边信道攻击再现:通过风扇噪音窃取数据

这种恶意软件被称为Fansmitter,它可以控制风扇转速。这可以制造多种单音,进而传送数据。

标签:Fansmitter, Samsung Galaxy S4, 物理隔离, 解码噪音, 边信道2014欧洲黑帽大会的三个神级漏洞

地球人都知道,大多数网页攻击都需要用户访问的服务器端存有恶意软件,以下载到受害者的机器上,如挂马攻击。但下面要介绍的这种霸道的攻击方法无需把恶意软件上传到任何地方。

标签:漏洞挖掘, 物理隔离, 黑帽大会