借合法程序当“跳板” GandCrab勒索病毒最新版赎金要1500美元

攻击者入侵服务器之后,通过合法应用程序Certutil.exe做跳板,从木马服务器上下载勒索病毒GandCrab v5.1并在受害服务器上执行,加密受害机器上超过400种类型的数据文件,并勒索1500美元。

标签:GandCrab, 勒索病毒, 赎金“KeyPass”勒索病毒变种爆发:伪装Windows更新争取加密时间

病毒真正开始加密是在获取本地MAC地址之后——从一个指定网址获取随机密钥以及与其配对的ID标识,然后使用该密钥对中招用户电脑中的文件进行加密。庆幸的是,目前勒索病毒主控端已经失效,导致病毒无法获取随机密钥。但是,勒索病毒仍然可以使用固定密钥进行加密。

标签:360解密大师, KeyPass, 勒索病毒勒索病毒FileLocker还能招代理分成?

该勒索病毒在2018年12月更新的版本中,更换了勒索信息页面的内容,可能是由于失误或者作者故意,在勒索信息中,作者将使用的私钥公开在了网上。

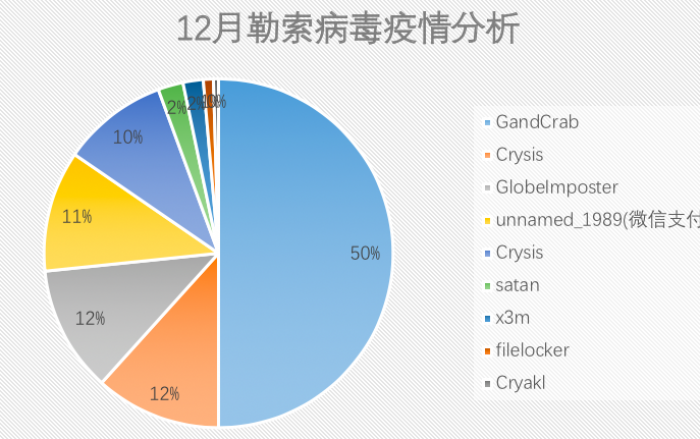

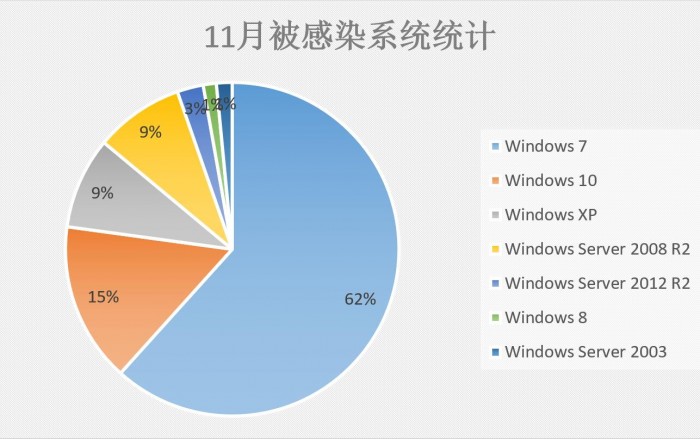

标签:360解密大师, FileLocker, 勒索病毒2018年12月勒索病毒疫情分析

针对服务器的勒索病毒攻击依然是当下勒索病毒的一个主要方向,企业需要加强自身的信息安全管理能力——尤其是弱口令、漏洞、文件共享和远程桌面的管理,以应对勒索病毒的威胁。

标签:GandCrab, X3M, 勒索病毒, 服务器2018年勒索病毒威胁态势全报告

本报告由北京江民新科技术有限公司赤豹安全实验室,综合了江民大数据威胁情报平台、江民终端反病毒监测网、国内外研究数据、以及权威媒体公开报道,通过对勒索病毒的长期监测与跟踪分析,针对全球2018年全年勒索病毒感染现状与趋势进行分析、研究,涵盖了勒索软件的起源、特征、现状、技术趋势和防御方案等多个方面

标签:2018, 勒索病毒, 调查报告沸沸扬扬的“微信支付勒索病毒”,始作俑者竟然是个95后!

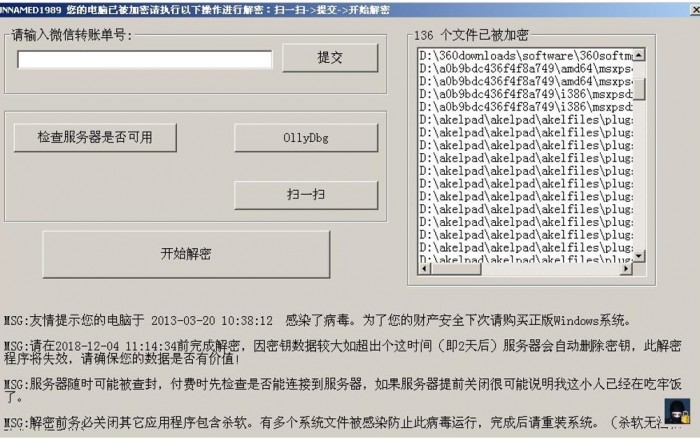

隔壁的病毒木马都削尖了脑袋往虚拟货币世界里钻,一款新的勒索病毒却逆流而行,转而走“人性化定制”挣钱路线,闪转腾挪最终聚焦在了“微信支付”上,从事的依旧是加密文件、勒索赎金的反社会活动,受感染用户需通过微信扫一扫支付110元赎金才能解密。

标签:勒索病毒, 微信支付, 易语言勒索病毒都开始扫码要赎金了

用户在遭遇该勒索病毒攻击后,加密文件中会留下一个“解密工具”的图标,引导用户支付赎金。用户点击这个图标后,会跳转到一个二维码页面。用户通过微信“扫一扫”功能支付赎金。该病毒在加密文件时采用了较为原始的异或加密方法,运行后会将特定标识符、版本信息以及随机字符串进行简单处理后存放到C:\Users\unname_1989\dataFile\appCfg.cfg文件中。

标签:360解密大师, 勒索病毒, 异或加密, 微信支付Oracle数据库勒索病毒卷土重来

近日,亚信安全收到多个客户咨询Oracle数据库勒索病毒问题,同时有多家媒体对该病毒进行报道。但是,经过亚信安全网络监测实验室分析发现,此次出现的勒索病毒并非是新型数据库勒索,其实早在去年4月份,亚信安全就针对该类型数据库勒索事件发过预警通告。目前,该病毒有卷土重来之势,亚信安全已将其命名为Ransom_RUSHQL.A。

标签:勒索病毒勒索病毒GandCrab 5.0席卷全球 360安全卫士已支持解密查杀

GandCrab 5.0照着病毒前辈的路子,主要通过易容伪装成正常软件,诱导用户下载,或是利用漏洞以及弱口令爆破等手段进行传播。感染之后硬盘内的图片、文档、视频、压缩包等文件资料的后缀名会被改为5个随机字母,同时桌面给出勒索信息,掏空你的比特币、达世币等电子货币钱包。

标签:GandCrab 5.0, 勒索病毒, 安全大脑, 解密紧急预警:Globelmposter再爆3.0变种,大型医院已中招

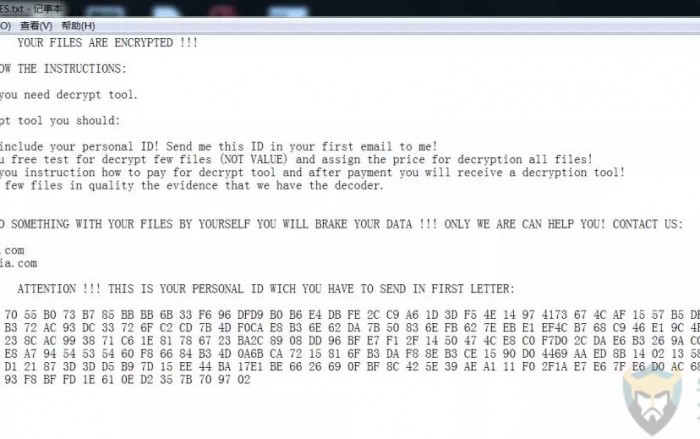

这次爆发的样本为Globelmposter3.0家族的变种,其加密文件使用Ox4444扩展名,由于Globelmposter采用RSA+AES算法加密,目前该勒索样本加密的文件暂无解密工具,文件被加密后会被加上Ox4444后缀。在被加密的目录下会生成一个名为”HOW_TO_BACK_FILES”的txt文件,显示受害者的个人ID序列号以及黑客的联系方式等。

标签:Globelmposter, 勒索病毒, 医疗多地发生针对高价值服务器的GlobeImposter勒索病毒攻击事件

2018年8月21日起,多地发生GlobeImposter勒索病毒事件,攻击者在突破机构和企业的边界防御后,利用黑客工具进行内网渗透并选择高价值目标服务器人工投放勒索病毒。本次攻击者主要的突破边界手段可能为Windows远程桌面服务密码暴力破解,在进入内网后会进行多种方法获取登陆凭据并在内网横向传播。

标签:GlobeImposter, Windows远程桌面服务, 勒索病毒, 弱口令暴力破解, 爆发“台积电中毒停产”事件反思:万物互联安全为先

如今多次发生的安全事件已经让大家意识到,系统有了漏洞就像城墙有了裂口,即便大门紧闭,敌军也能迅速占领城池。网络安全无小事,此次台积电遭遇病毒攻击,损失惨重,广大个人、企业用户应当引以为戒,及时检查设备及系统安全性,不给攻击者留有任何余地。

标签:wannacry, 勒索病毒, 台积电, 安全大脑“比特币勒索病毒”事件一周年,你忘记了吗?

回顾勒索病毒事件发生的这一年,对于用户而言,勒索病毒网络攻击事件可谓带来了惨痛的教训。面对勒索病毒的常态化趋势,如何防御来自勒索病毒的攻击?如何建立一个安全的网络信息防御机制?无疑是企业最应该关注的问题。

标签:业务连续性, 信息系统, 勒索病毒, 数据保护国产勒索病毒Xiaoba来袭 200秒交不上赎金就“撕票”

不同于以往病毒1-2天之内缴纳赎金的要求,“Xiaoba”在勒索提示中进行了200秒倒计时提醒,要么就在规定时间内缴纳赎金,要么在看到勒索提示后赶紧关机,拆下硬盘备份文件,否则倒计时结束后会删除所有加密的文件。

标签:Xiaoba, 勒索病毒, 国产新型勒索病毒BadRabbit突袭东欧

BadRabbit勒索病毒通过一些俄语系的新闻网站进行挂马传播,当中招者访问这些被挂马的网站,浏览器就会弹出伪装的Adobe flash player升级的对话框,一旦用户点击了“安装”按钮,就会自动下载勒索病毒。

标签:Adobe flash, BadRabbit, 勒索病毒, 弱密码火力全开 猎捕“坏兔子”勒索病毒

虽然 “坏兔子” 拥有部分与Petya勒索病毒相同的代码,但是最新的这波攻击不大可能造成Petya那种程度的全球性破坏。由于“坏兔子” 勒索病毒通过共享和弱密码在内网扩散,因此对企业危害较大。

标签:勒索病毒, 坏兔子