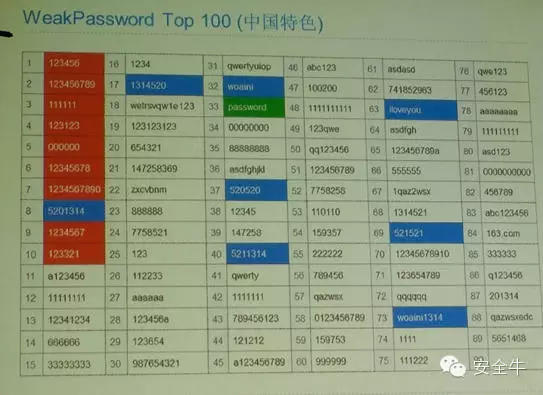

自2011年以来,123456和password这2个弱口令就一直稳居全球最弱密码排行榜前两名的位置。略令人欣慰一点的是,这两个密码的使用率从2011年的8.5%降至现在的1%。中国的略有不同,前10位全是数字。

但无论中国也好,外国也好,对于普通人来说,某些无关痛痒的论坛或社交网络注册来说,即便使用这样的弱口令也无伤大雅。黑客入侵这样的账户几乎没有任何价值可言。但对于银行卡或处理敏感信息的邮箱来说,对于社会影响较大的名人来说,弱口令的危害就显而易见了。比如:

最初,弱口令的安全解决方案是加强口令设置的意识培训,或提供随机生成口令的安全工具。但这些传统方法的问题在于,它们都是非人性化的弥补措施。人们一旦放松警惕,或为了偷懒,是有办法省掉这些麻烦事的。比如,把密码贴到计算机上、设置密码自动完成功能、放弃动态口令工具等等。于是,一起又回到了起点。

这时,双因素认证闪亮登场。通过两个步骤来认证用户的登录过程,一下子大大的加强了账户登录的安全性,即使用户的口令被破译,大部分黑客还是对另一种非口令的认证方法一筹莫展。这也是为什么全球绝大部分的IT管理人员表示,要把一次性口令作为双因素认证策略的组成部分,以提升网络安全性。

那为什么双因素目前并没有得到应该得到的广泛应用,许多企业的IT部门并未说服董事会实施这种安全性极高的认证机制呢?

那为什么双因素目前并没有得到应该得到的广泛应用,许多企业的IT部门并未说服董事会实施这种安全性极高的认证机制呢?

答案很简单,与任何有关网络安全的其他问题一样,矛盾在于便利性、资源和安全的平衡。说直接一些,就是在每台服务器或文件夹中部署双因素访问并不实际和方 便。同时,如果只针对某些文件实施双因素认证,又会造成整个系统的脆弱性。如同,给一间房子的所有门窗加锁,但却只留一扇门或窗不加锁,把希望寄于窃贼发 现不了这个未加锁的入口。实际工作中,一个很明显的例子就是远程访问。

令人欣慰的是,许多VPN目前已经采用了双因素认证。面对这种安全机制,即使用户使用123456作口令,任何黑客再想远程入侵你的账户也绝非易事。

安全牛评:安全机制与机构资源、数据重要性、后果影响程度、人员安全意识均息息相关。生物认证的成本高但身份唯一、使用方便,硬件认证的成本低但易遭破解和复用。要安全还是要效率,永远都是一个需要用心去平衡的问题。