2019年10月14日,英国安全公司 Sophos 官宣了私募股权公司 Thoma Bravo 向其发出的收购邀约消息:以每股7.40美元,总计39亿美元的价格进行收购。并且,Sophos 的董事会一致表示,计划向股东们推荐这项收购提议。

很多中国区的客户可能并不太熟悉 Sophos,对其印象也只停留在和“18摸”一样醒目的蓝色 logo,以及反病毒引擎的 OEM 上。但是,只要是稍微关注业界投融资新闻的从业者而言,对 Thoma Bravo 这家私募股权公司不可能陌生。作为网络安全行业最活跃的资本玩家之一,Thoma Bravo 已经先后完成了对以邮件安全见长的梭子鱼网络(Barracuda Networks),专注应用安全性测试的 Veracode,以及在抗 D、WAF 等领域闻名的 Imperva 的收购。同时,其它国人耳熟能详的安全公司,如Tripwire、Blue Coat、Digicert等,Thoma Bravo也都持有股份。

早在2017年4月,Thoma Bravo 就放出购买了迈克菲(McAfee)少数股权的消息。这之后,Thoma Bravo 是否会完成对迈克菲的收购就成为了人人津津乐道的话题。作为迈克菲的重要竞争者,Sophos 在两年后放出的这则收购意向,更是一定程度上印证了部分人对 Thoma Bravo 可能放弃收购迈克菲的猜想。

那么,被收购超过200家软件和技术公司、总价逾500亿美元的金融巨鳄“盯上”的 Sophos,到底有哪些来头?

不要只盯着以色列和美国,这家英国安全公司也不容小觑

2019年,中国最盛大两场年度安全会议,互联网安全大会(ISC)和北京网络安全大会(BCS),让我们更为深刻认识到了以色列在网络安全领域的积累和优势。英国作为致力于战后情报共享”五眼联盟“的重要一员,在这样一个数字世界,其对网络安全的重视与发力,一样不可小觑。近几年英国通信情报总局(GCHQ) 对人才培养(竞赛)、网络安全演习和创业孵化等方面的投入,就可见一斑。

回到 Sophos,这家安全公司由两位博士(Jan Hruska & Peter Lammer)成立于35年前的牛津,可以说是英国安全厂商的实力代表。

据 Sophos 官网的介绍,Sophos 公司创立于1985年。目前,在全球150个国家/地区,拥有近40万企业客户,用户数量超过1亿。Sophos 的安全能力主要是在端点和网络。云原生、AI 增强是重要的两大特点。而在其产品和服务背后支撑的,则是SophosLabs 这支威胁情报和数据科学团队。

Sophos在成立之初,反病毒引擎是其竞争力的核心。将其广泛的 OEM 给其它合作伙伴,不仅是商业模式,也是 Sophos 能短时间内拥有大量用户(终端覆盖)的基础。但后续产线能力的扩充,则主要依赖收购的补充。

这里简单梳理了本人认为对 Sophos而言几次意义重大的收购:

- 2003年,Activestate,反垃圾邮件。

- 2008年,Utimaco Safeware AG,数据加密(文件级和磁盘级)。

- 2011年,Astaro,统一威胁管理(UTM)。

- 2012年,Dialogs,移动设备管理(MDM)。

- 2014年,Cyberoam,下一代防火墙(NGFW)。

- 2015年,SurfRight,实时反漏洞利用(内存级),自动化的响应协同。

2015年,在伦敦证交所上市后,AI 和云就成为了 Sophos下一步收购的大方向。例如:

- 2017年,Invincea,基于深度学习神经网络的恶意软件发现。

- 2019年,Avid Secure,公有云环境下的安全、合规。

不难看出,2011年的统一威胁管理,2014年的下一代墙,2015年的自动化协同和内存级的恶意行为发现,到2017年的深度学习神经网络,这些收购都对 Sophos 产品线和能力有重要补充和提升。可以说,Sophos 在收购、整合时不仅非常聚焦,而且跟得上行业发展趋势。上述收购看似混乱,实则围绕端点和网络层,这两个维度在不断扩充、深化自身的能力。

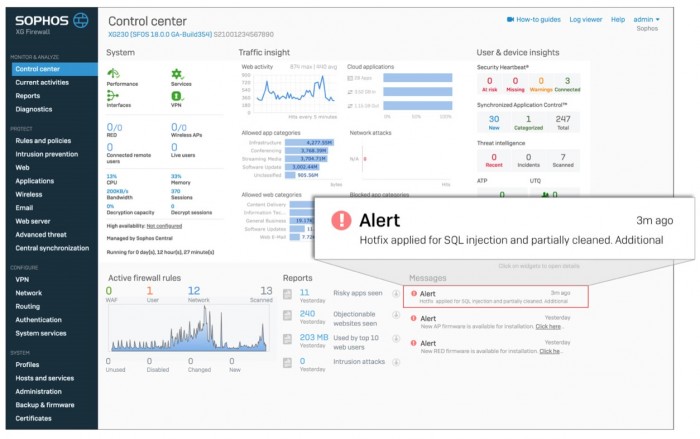

那么,有了产品后,如何对这些产品进行统一、简单且高效的管理?Sophos 给出的方案是 Sophos Central。

可以这样理解 Sophos Central:

首先它是一个基于云的安全管理平台,任何企业(包括合作伙伴)都可以在这样一个统一的界面对 Sophos 现有的所有产品和服务进行管理,实现模块化、灵活的交付。其次,作为一个管理平台,Sophos Central 在告警、态势这两个角度,有更加直观的展现。更为重要的是,作为各产品间间的桥梁,便于 Sophos 端点与火墙间同步安全(Synchronized Security)的实现,减小威胁响应的时间窗。

总体来看,统一的中央管理平台和云原生的交付能力,在端点和网络层这两个维度拥有高度自动化的响应、集成和可扩展能力,并基于深度学习提升检测的效率,是35年发展至今 Sophos 积累下来的重要能力优势。

2019年7月,随着神州数码作为 Sophos 中国区总分销商的正式签约,以及 OEM 业务部门的独立和在中国市场的渐渐淡出,Sophos 自有品牌的市场潜力可以说是相当客观。

捋完了 Sophos 的历史,再从技术角度,重点谈谈目前 Sophos 让人感觉最为突出的两个能力:深度学习和同步安全。

1. 端点方案中的深度学习

信息安全行业的营销,无外乎事件和热词。事件自不必说,勒索攻击的频发、蠕虫式的快速扩散,客户即使仅从商业层面也能清晰看到安全技术的价值。而热词要分两类,一是新概念、新趋势,二是专业门槛较高的技术热词。AI、机器学习、深度学习,相信很多厂商的市场人员都无法理解三者各自的含义和区别,更不要说客户。这个例子,就属于热词里典型的后者。

那么,从客户侧如何分辨厂商在宣传时是否过度?最直接的就是测试,所有竞标产品,在同一环境内。这也就是俗话讲的,是骡子是马来拉出来溜溜。而且为了排除可能存在的不正当竞争,这样的测试环境一般是由客户内部人员搭建。虽然在测试环境的专业性上有待商榷,但出来的结果往往能让客户较直接的接受。

当然,从厂商角度,更希望测评由专业得第三方来完成。无论是认证也好,排名、矩阵图也好,专业性第三方机构的背书,在竞标时厂商认为是对其技术实力极好的证明。

NSS Labs’ 2019 Security Value Map (SVM) for Advanced Endpoint Protection (AEP) Products

具体到 Sophos,深度学习能力主要是来自已被收购的 Invincea,并集成在现有端点方案 Intercept X 中。

众所周知,不同厂商所采用的模型、算法不同,训练样本不同,能最大程度发挥效果的用户环境和场景也大多不同。但其最大价值,无一例外,都是对于未知威胁的发现能力,以及特定场景下检出率和误报率的平衡。

Intercept X 所采用的神经网络,通过多个分析层,分析不同输入间的复杂关系,并试图发现这些样本和端点数据的最佳组合。训练样本方面,不仅包括 Sophos 成立后30余年间超40亿的恶意软件积累和分析成果,还包括每日从1亿端点用户上授权收集的数据,以及 SophosLabs 每周要分析的280万新恶意样本。这些不断训练、更新、再训练的海量数据,结合 Sophos 丰富安全经验,更小的对终端性能的影响(模型不到 20MB 空间,20毫秒内提取文件百万特征),可以更快速、准确的发现高级/未知威胁。

传统的反病毒引擎能力和恶意样本积累,深度学习神经网络的优化补充,依据经验寻找客户现场检出率和误报率的平衡,这也是为什么无论是 Gartner 还是 NSS Labs的排名,Sophos 都能挺近前列的原因。

2019年 Gartner 端点保护平台(EPP)魔力象限

2. 不局限情报共享的协同响应

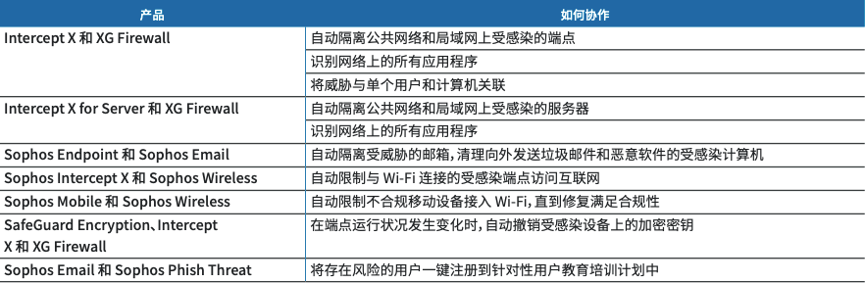

第二点是Sophos 的同步安全,其与国内基于威胁情报的协同响应,理念上是没有太大区别的。但是细致来看,其自动响应得实现效果有重要前提,策略设计的角度上也有些许不同。

首先,客户使用 Sophos 的端点、防火墙、电子邮件、加密等安全产品是重要前提。也就是说,这是基于 Sophos 自有产品体系内的快速协同联动。不像威胁情报,因为有公开的威胁情报交换标准,而具备更普遍的意义。

实现思路上,大部分支持威胁情报交换的安全产品,都有”威胁情报更新->形成策略->告警/响应->生产威胁情报“这样一个大致的流程。但 Sophos 的策略则是通过用户现场部署 Sophos 产品的可见性,基于 Security Heartbeat 机制实时联动现有产品,从墙、端点、邮件、Web、密钥等多个角度,在发现异常后的数秒内进行快速响应。比如阻断通信、撤销密钥、触发扫描、限制 wifi 接入等,以限制威胁的内部横向移动。

当然,这种协作不是不存在误判。不过 Sophos 推荐的是相对严格的策略,所以他们更建议人工干预后去恢复,而不是人工干预后再去响应。自然,恢复需要时间,这就要看每家客户的风险偏好和容忍度。总体来讲,对安全性要求更高的行业,就会相对严格;对业务系统的可用性要求高的,就会宽容些。

据了解,目前 Sophos 在中国区的客户集中在企业级市场,比如保险、证券、物流、零售、高科技等行业,也有部分高校和医疗机构;而且单次订单规模在5千美金以下的偏多,能占到7成,以端点能力为主,但是复购率颇高。

即将开放:威胁响应托管和基于 API 的文件扫描

Sophos 2020年即将开放两个非常重要的能力。

一是安全服务类别的——威胁响应托管(MTR)。

目前 Sophos 的端点产品 Intercep X 已经集成了 EDR 的能力,但毕竟产品只是工具,客户使用时,特别是在威胁分析上,Sophos 发现,仅体现在管理平台上的易用性很难突破客户自身运营能力不足的困境。工具用不起来或者效果不大,对于用户而言,也会降低他们心中的产品价值。那么提供托管服务,则是必然的趋势。

Sophos 即将提供的威胁响应托管服务由其专家团队远程运营,服务范围可以分成三个等级,告警、分析和托管。当然,只有完全托管才包含响应的决策。

另一个能力,可以看成 Sophos向业界的开放。

通过 AWS 上的 API,任何用户都可以将各类型的文件上传至云端,基于 SophosLabs 现有的一些能力,如应用安全性测试、沙箱、深度学习等,进行全自动、无人工干预的文件扫描,并返回结果。当然,这也是有偿的,费用按照查询次数缴纳给 AWS,无需和 Sophos 建立联系。

应对”湿件“威胁

不同于软硬件,人员,无论是用户,还是企业内部的 IT 运维,”湿件“和安全工作的相关性越来越紧密。不得不承认,这种趋势会大大增加安全工作的复杂度和不确定性。

最后,对于由人的使用和意识引入的安全风险,Sophos 给出如下建议:

- 企业定期对内部员工进行钓鱼测试,以验证安全意识的培训效果。

- 安全工作推进前要明确可能给员工带来的负面影响(无论是安装还是使用过程),并帮助员工明确安全的代价和业务。

- 无论是办公邮箱还是个人邮箱,都要仔细确认发件人的完整地址(而不是仅看部分甚至昵称)。

- 可疑邮件的附件、链接不要随意点开,要主动求助管理员。

- 保护好各种口令,包括遗忘、(如果是记录下里的话)介质丢失以及窥屏的风险。

- 做好重要数据的备份。