今天的大多数安全团队还是无法分辨网络另一端坐着的是个黑客还是间谍,亦或是诈骗犯,甚至——一条狗。

SDP能改变这种状况。

1993年,漫画家 Peter Steiner 发表了一幅如今闻名全球的漫画:一条狗蹲踞在电脑前对另一条狗说“互联网上没人知道你是一条狗”。25年过去了,这句话依旧无比正确。而且情况更加糟糕:很多安全专家常常无法弄清所谓的“用户”到底是黑客还是间谍,或者是骗子。如何验证远程连接对面的人(或者狗),是安全工作的一大重要问题。是时候以用户为中心的动态访问控制来解决这一问题了。

常有人说,用户身份验证问题源于互联网最初的目的和设计。用于收发消息的互联网协议没有要求用户验明自身。但该问题还有遗留安全系统在设计上的因素。尤其是,我们所用的工具并没有关注用户本身。比如说,防火墙和网络访问控制就是围绕网络地址和端口架设的。即便是复杂的下一代防火墙也是围绕协议来设计,而不是落脚在用户上。

为验证远程连接对面的用户,我们需要基于用户的安全解决方案,也就是能够杜绝黑客冒充授权用户的解决方案。我们需要软件定义的边界(SDP)。SDP也称为“黑云( Black Cloud)”,是在2007年美国国防信息系统局“全球信息网格黑核网络”项目成果的基础上发展起来的一种安全方法。

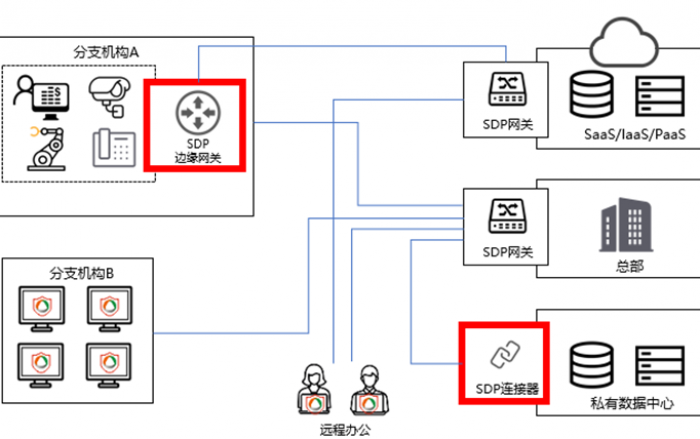

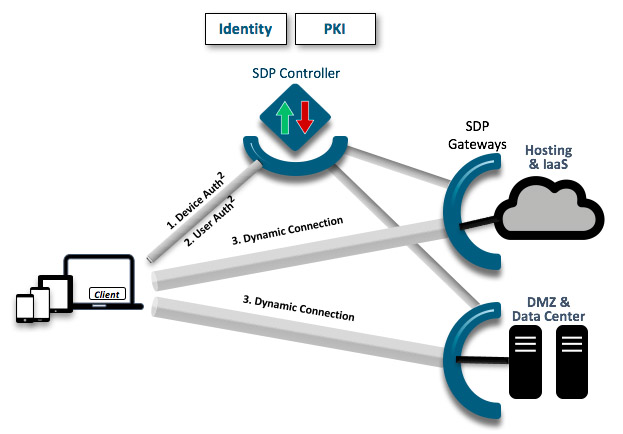

软件定义边界基于用户上下文而不是凭证来授权企业资产访问。为阻止对应用基础设施的网络攻击,云安全联盟(CSA)在2013年成立了SDP工作组,抛出了一个非常全面的安全方法,该方法融合了设备身份验证、基于身份的访问和动态配置连接。

“

虽然SDP中的安全组件都很常见,但这三者的集成却是相当创新的。更重要的是,SDP安全模型可阻止所有类型的网络攻击,包括DDoS、中间人攻击、服务器查询(OWASP十大威胁之一)和高级持续性威胁(ATP)。

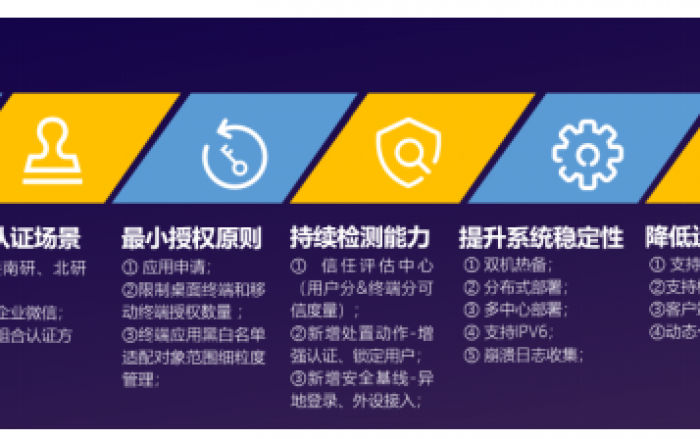

SDP要求用户拿出多种身份验证变量,比如时间、位置、机器健康状况和配置等,用以证实该用户是否是其所声称的身份,或者验证用户能否被信任。这一上下文信息可使公司企业识别出非法用户——即便该用户持有合法用户凭证。

访问控制还应是动态的,能够应对风险和权限提升。用户与系统和应用间的互动是实时的。在会话中,用户可以执行任意数量不同风险级别的事务。举个例子,用户可以多次查看电子邮件、打印机密文档,以及更新企业博客。当用户行为或环境发生变化时,SDP会持续监视上下文,基于位置、时间、安全状态和一些自定义属性实施访问控制管理。

SDP还应能够脚本化,以便能够检查除设备信息之外的更多情况。SDP需能收集并分析其他数据源,以提供上下文,帮助进行用户授权动作。这能确保在合法用户试图访问新设备或不同设备上资源的时候,有足够的信息可供验证用户并授权访问。

一旦用户可被恰当验证,也就是我们可以确信某用户是财务部门的某某某而不是骗子或狗狗,SDP就可以在用户和所请求的资源间创建一条安全的加密隧道,保护二者之间的通信。而且,网络的其他部分则被设为不可见。通过隐藏网络资源,SDP可减小攻击界面,并清除用户扫描网络和在网络中横向移动的可能性。

最后,因为当今IT环境的复杂性和巨大规模,SDP需可扩展并高度可靠。最好是打造得像云一样能够容纳大规模扩展,且是分布式和恢复力强的。

保护访问安全的关键,在于确保对手不能轻易盗取凭证以获得访问权。我们需要SDP来区别已授权用户和黑客。尽管有这种长期和必要的安全控制,很多企业还是难以正确运用,但又不得不理顺并恰当应用。今天的SDP架构中已经容纳了所有这些特性。

全球信息网格黑核网络详情:

http://www.acqnotes.com/Attachments/DoD%20GIG%20Architectural%20Vision,%20June%2007.pdf