发现Google内网漏洞 拿到5000美元

研究人员从谷歌手中赚到5000美元奖金,因为在这家科技巨头的内网系统登录页面发现了一个信息泄露漏洞。

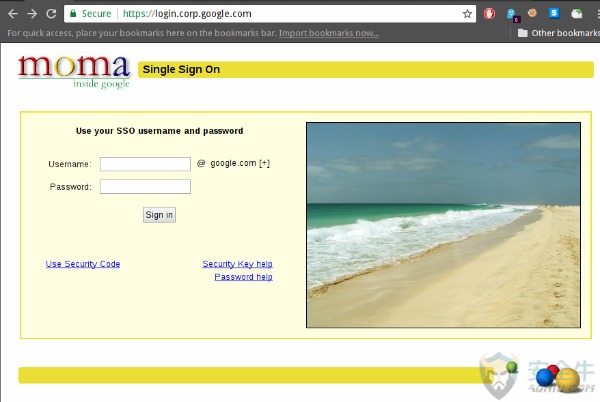

谷歌员工到公司后第一件事是什么?很可能是登录“moma”——谷歌内网登录页面login.corp.google.com。这个页面就是让奥地利研究员大卫·温德赚到谷歌漏洞奖励的脆弱谷歌服务。

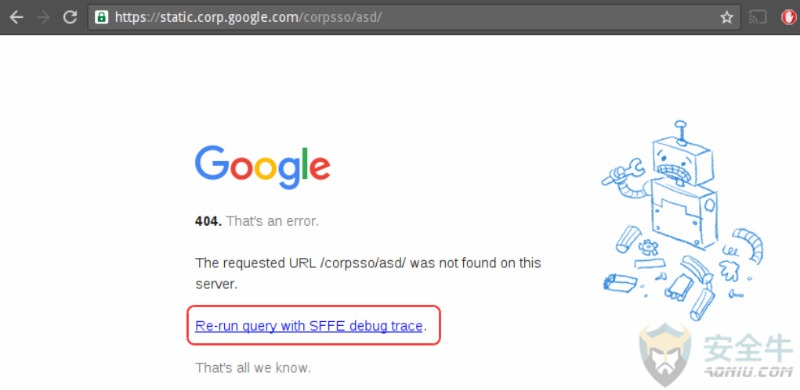

该登录页面很简单,但每次被访问都会从 static.corp.google.com加载一个随机镜像。多次尝试失败后,温德通过在该URL后添加随机字符串,成功产生了一个404错误页面。

与谷歌呈现给用户的其他错误页面显示的不同,这个页面包含有一个名为“以SFFE调试跟踪重新查询”的链接,该链接指向原URL,只不过,后面跟了个“?deb=trace”。

该调试页面包含多种信息,有服务器名称和内部IP、X-FrontEnd(XFE) HTTP 请求、服务策略,以及谷歌的NoSQL大数据数据库服务 Cloud Bigtable 相关信息。

温德在他的博客中说:“该页面不允许任何用户互动,我没找到可以进一步深入系统的东西,所以我马上就报告了。”

谷歌为他的发现支付了5000美元——影响高敏感应用的信息泄露最高奖金。

该漏洞在1月19日被报告给谷歌,几天后就实现了短期修复解决方案。谷歌告诉温德,永久修复在3月16日推出。

5000美元的奖励,相比其他漏洞奖励的额度来说已经很高了,但按谷歌的标准还不值一提,谷歌给远程代码执行漏洞开出的奖金高达3万美元。

2010年设立漏洞奖励项目以来,谷歌共计支出900万美元的漏洞奖励,仅去年就是300多万美元。最大单笔奖金在2016年开出——10万美元。

相关阅读

漏洞到底值多少钱?

200万美元 这是2016年ZDI总共付出的漏洞赏金

关键词: