0x00 前言

常见的流量分析方法是针对IP、DNS、URL、payload等内容信息,通过黑名单或者snort的规则进行检测,或者针对还原后的文件进行逆向分析,其中可以利用的资源有VirusTotal,杀毒软件,虚拟执行等,这些传统的检测方式有它的不可替代性,但换汤不换药终将导致重复性的生产劳动,甚至徒劳。设想如果流量中的源和目的在VirusTotal或其他IOC中没有可参考的记录,payload加密或者完全没有payload,那么如何诊断流量中是否存在异常连接?我们将一些可用来检测流量异常的切入点称作“线索”。这里我们分享一个由一个线索引发的真实案例,由异常心跳开始的一次反查。

0x01 异常心跳

我们将内网主机规律的向外网主机进行请求的网络行为称为心跳,例如腾讯管家、百度云盘等等,如果安装了这些软件,它们会规律的向远程服务器作一些请求的动作。熟悉后门的同学应该知道,绝大多数后门也有类似的动作,下图是DarkComet的配置项,可以配置间隔时间。我们将非常用软件发起的规律性网络行为动作定义为异常心跳,将它作为流量分析的一个线索,也是切入点。(这里不讨论实现方式和线索事件的数量级)

0x02 真实案例

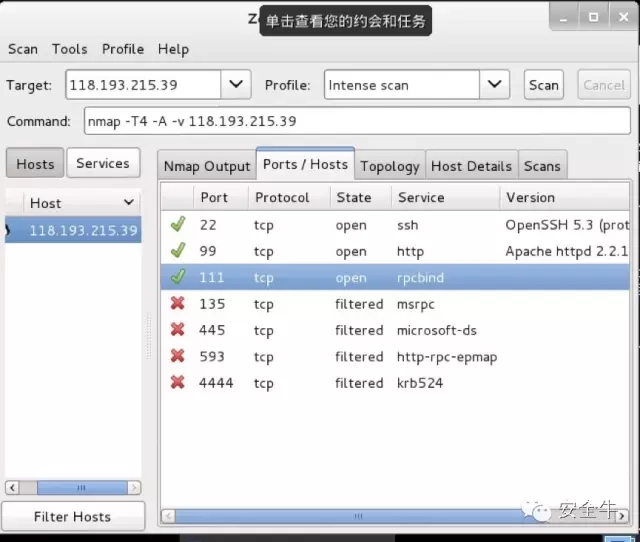

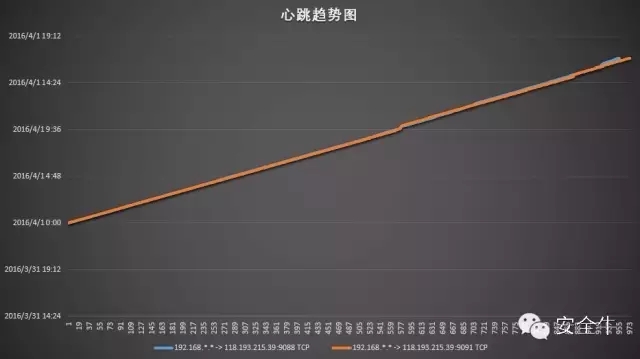

在某信息中心实际现网检测中,东巽科技发现有两个内网IP连续24小时都在规律请求一个位于香港的服务器IP,由此开始一次反查。

两个内网IP的心跳事件,除了请求的外网端口不一致外(9088,9091),其他均一样,请求间隔为一分钟,而且从设备部署开始就已经采集到。

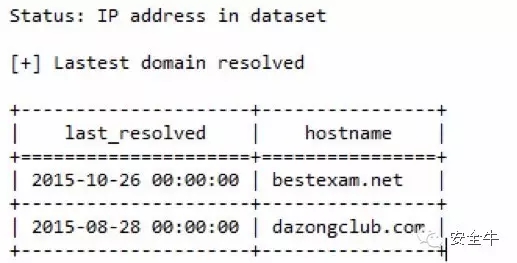

接下来通过被动DNS查看下118.193.215.39这个IP的信息,

IP上有两个域名可以作为接下来反查的入口。

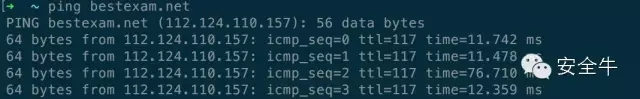

bestexam.net是一个证券后续培训网,但目前解析到的已经不是要查的那个IP地址。

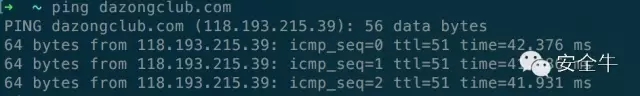

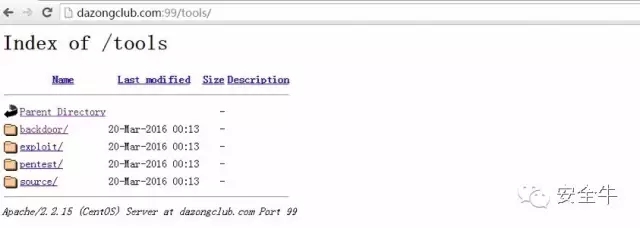

继续看dazongclub.com,

确认绑定了这个域名。

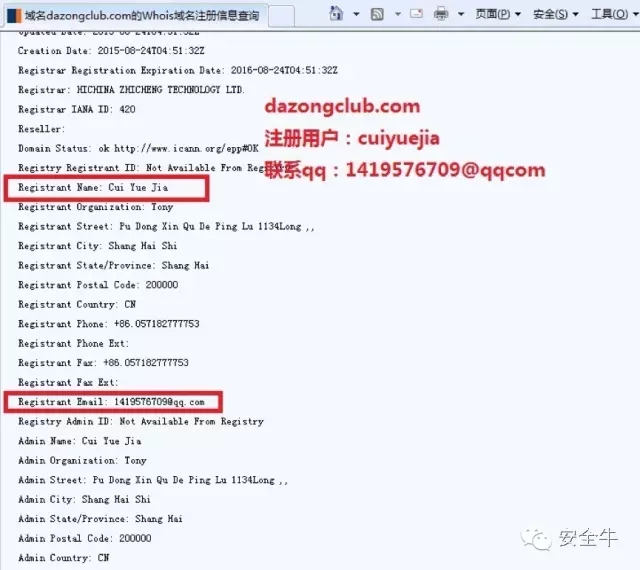

域名注册信息查询

发现tools目录

工具目录中的backdoor(后门)、exploit(漏洞利用)、pentest(渗透)三个比较醒目的文件夹证实了这台服务器的主人是个“黑客技术爱好者”。

对目录中的部分文件做一些分析:

1) 文件backdoor/12309.php,code.php,是PHP后门。主要功能包括文件的管理、系统命令的执行、端口转发、数据库连接等模块;

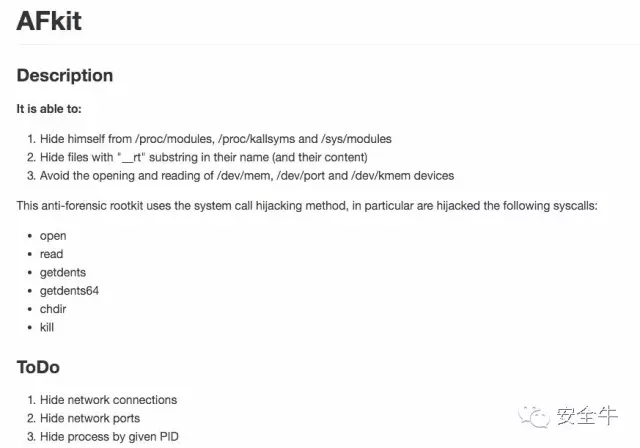

2) AFKit,Rootkit后门。

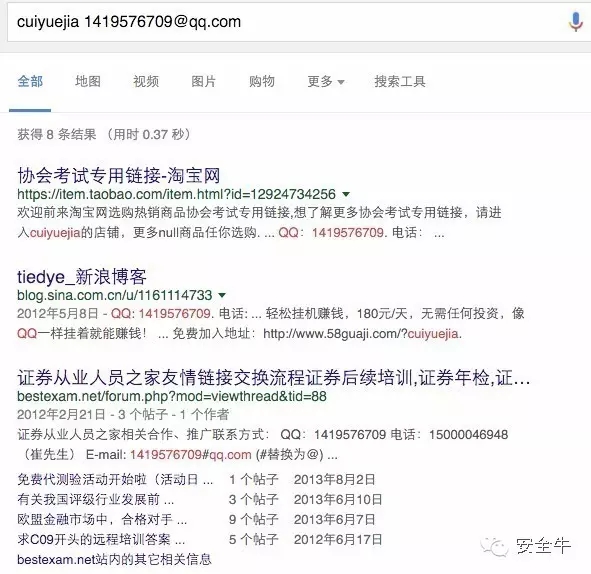

“黑客技术爱好者”信息

0x03 结束语

这里我们通过异常心跳作为流量分析的切入点,结合渗透的方法对黑客主机进行了一次反查,在只有流量的情况下,也基本可以确认内网的三台主机被某“黑客技术爱好者”植入了后门。

流量分析的切入点,即线索,还有很多,在没有黑名单信息,没有样本信息可利用的情况下,我们将这些线索称之为无特征网络行为检测。

作者:东巽科技 吴建兵