随着阿里安全应急响应中心(ASRC)《阿里威胁情报收集计划》在本月初的推出,威胁情报也正式成为ASRC的重点关注对象。

《阿里威胁情报收集计划》

不难看出,一些大型甲方IT企业已开始审视威胁情报的价值并采取动。这次以“威胁情报”为主题的雷峰互联网安全沙龙,也在此背景下展开。

安全牛小编自然早早地到达了会场。

首先进行分享的是flashsky(闪空)方兴。他的主题是《阿里威胁情报》。

flashsky(闪空)方兴

此次闪空分享的特别之处,是作为一个组织(阿里)视角来看待威胁情报所能带来的价值。

对于阿里来讲,威胁情报更多的价值在于通过它保护自己,而不是(将它作为产品)输出给客户。

闪空特别提到“Security”的“Safety”的区别。他认为Safety的本质是(安全)事件驱动,而Security则更注重和针对性攻击(威胁)的“对抗”。企业要保护自己的客户和业务安全,要做真正的Security,不能打着Security的旗子,而本质还是做Safety的思想。

更多地关注对手,对手是谁,他在做什么,他在怎么想。

情报,就是有“针对性”地收集和分析对手的信息,得到“知识”,并最终支持组织的“决策”和“行动”,帮助组织获得竞争优势,降低在对抗冲突中的不确定性。

除此以外,获取情报的同时,反情报工作也是你需要做好的。“你的情报工作的成功,就是对手反情报工作的失败。反过来也一样。”

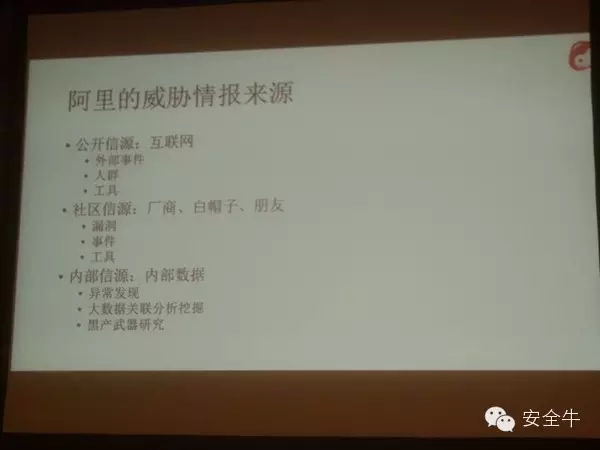

不像厂商会将自己的产品作为威胁情报价值的承载点,作为甲方的阿里的着眼点在于如何通过威胁情报“低沉本、高效率”地获得竞争优势。而阿里在建立“组织视角”的威胁情报体系的同时,也会将厂商的威胁情报作为有益的补充,并寻求更积极主动的信源获取方式。

阿里的威胁情报来源

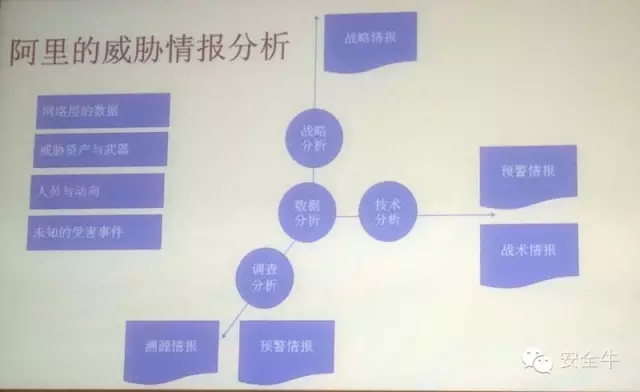

对于威胁情报的分析,闪空表示现在很难做的点在于对情报价值“有效性”的评估以及之后产生相应的行动。而ASRC之前更多的是安全漏洞层面的工作,情报层面也是刚刚起步。

如果最后不能做到溯源到人,就很难真正的对‘黑产’进行有效的打击。

阿里的威胁情报分析

不过,面对黑客和黑产给企业带来的安全威胁,相信所有企业在这一点上的利益是一致的,之后的多方合作也会越来越多。

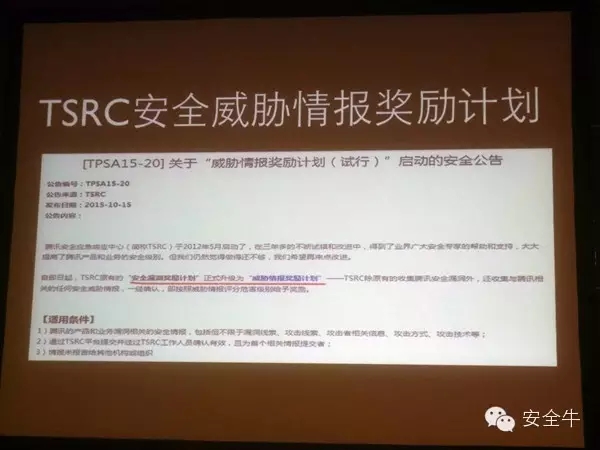

之后上台的是来自腾讯TSRC自嘲“脚本小子”的flyh4t,他以诸多实例为大家带来了题为《TSRC安全威胁情报体系建设实践》的分享。

flyh4t

知道有哪些坏人,他们用什么手段,危害哪些用户和业务的安全是现在TSRC的基本诉求。

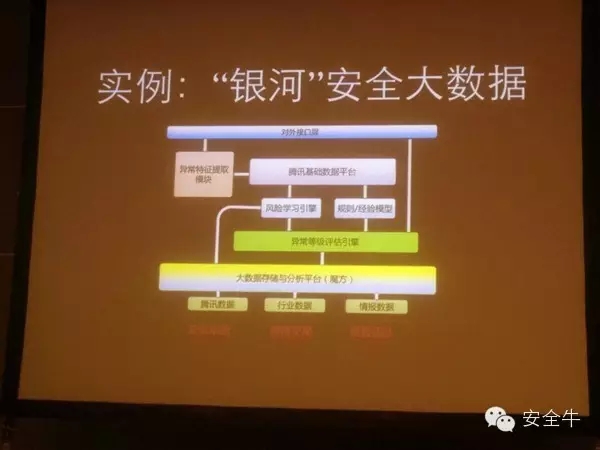

在威胁情报的体系建设方面,flyh4t表示现在主要是通过包括app数据、web插件、用户支付流水等数据的采集,并利用腾讯自己的大数据分析平台,最后将分析结果展示并做出响应。例如Struts2的命令执行漏洞和XCodeGhost事件,腾讯都在井喷式爆发前做了快速处置。

除此以外,以TSRC的产品“银河安全大数据”为例,产品本身可以对外提供业务服务(主要业务为金融的征信查询),为公司开拓安全产品的业务市场,并提高腾讯产品在“安全性”方面的能力。

银河安全大数据

当然,TSRC也推出了自己的威胁情报奖励计划。有意思的是此计划推出之后,就遇到了“黑吃黑”和“老红军”的情况。

TSRC威胁情报奖励计划

虽然收到的情报很多是没有技术细节的,但我们可以通过这些情报很快定位到问题。

这次让小编特别关注的,除了闪空,就是从360出来后二度创业的赵武。他的分享为“开源”威胁情报带来了新的思路。

白帽汇——“开源”威胁情报平台

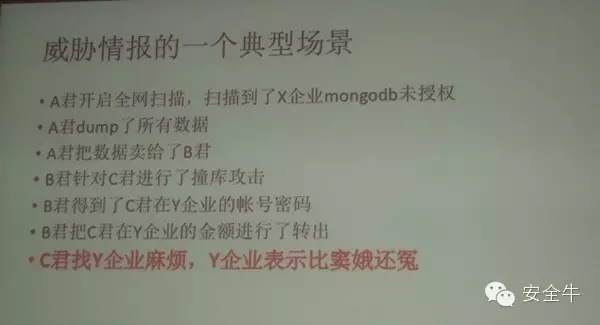

赵武是这样用三句话概括他对“草根化”威胁情报的理解的:

“谁要搞我?谁在搞我?谁tm已经搞我了?”

典型的威胁情报场景

他的NOSEC大数据安全平台所收集到的数据,很大一部分是网上已公开的信息。信息可能来自GitHub、乌云、百度文库、豆丁、Google、微博、网盘甚至是LinkedIn。这便是赵武所谓的“开源”威胁情报。

“已经公开的数据能对未来的进攻产生多大的价值?”

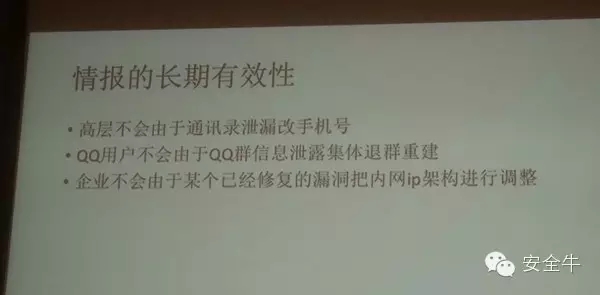

情报的长期有效性

这些在网上泄露的部分,就已经能产生很多的情报。

很多公司只对主站做防御,而其业务有很多是基于IP的,那里几乎没有设防,企业只是自己认为外人不会知道这些IP。但是你其实是可以通过对某个企业的根域名搜索,找到相关的网站,摸到IP,员工信息甚至是最终泄露的信息。对一系列“开源”数据的关联分析后产生的“情报”是你难以想象的。

不是某个具体的安全漏洞,而是某个人出了问题。这种现象在越大的企业越明显。攻击的手段已经发生了很大的变化。

“数据不一定对应情报。情报需要对数据进行筛选和分析。”

“多查询因子,更自动化的提取相关数据,并进行有效的关联分析,使得我们能发现企业安全部门排查后仍发现不了的敏感信息和漏洞。”

什么叫情报?可能你仅仅看到了一小部分数据,那也是情报,即使只有一个字段能证明它来自哪里,证明哪家企业可能发生了数据泄露。可能你没有更多的数据,但是你也提供了作为一个情报的价值。

现场有来自百度的听友提问,如何防止有人在网上“投毒”或放置“混淆”数据?赵武表示现阶段网上恶意混淆的数据并不是很多,NOSEC会对他们得到开源情报做初步的筛选,并按照和企业的相关度标注星级,供企业参考。

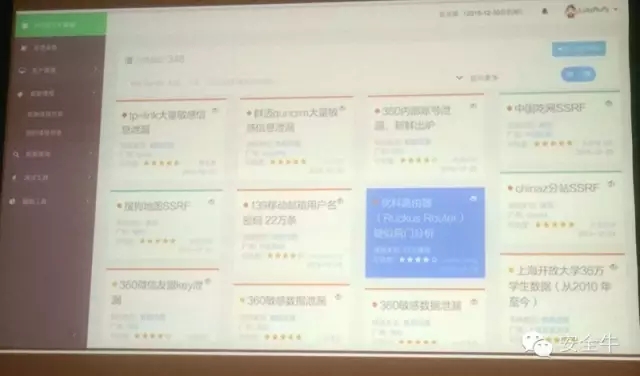

NOSEC中利用5颗星标注威胁情报的相关度

小编在会后对赵武进行了简单的采访,对话如下:

赵武

小编:如果存在大量的混淆情报,那么甄别成本是不是由企业自己承担?如果这个量上来,企业到底有没有这种预算?

赵武:首先,现阶段网上的混淆数据量很少,而且在给客户前我们也会做初步排查。对于我们提供的威胁情报,甄别的责任更多的在企业自身,甄别成本也确实落在了企业头上。但是,因为现阶段我们的主要服务目标是大型企业客户,而这些客户在安全方面的预算还是很充足的,而且相比事后的公关成本,这部分付出显然很划得来。

小编:相比较于传统的安全漏洞,社工库等,您定义的“开源情报”范围明显宽了很多,技术门槛也低了许多,那么这种开源情报本身对企业安全的价值,它是主体还是补充?

赵武:如果可以百度或Google来的是开源情报,我想那么白帽子通过一些灰色手段或者从黑产中挖来的,这些应该不算。这些都是有价值的。

小编:有担心和乌云、知道创宇等企业在白帽子方面的人才竞争么?

赵武:虽然NOSEC主要是白帽子来运营,但NOSEC本身也是为大型企业中的白帽子来使用,所以也算是在某种程度上尽量规避和乌云等白帽子社区的人才竞争吧。

最后是略带“打广告”嫌疑的“老马哥哥”的分享——《ASRC威胁情报收集计划》。

老马哥哥 汪利辉

简单几点概括:

数据来源:开源,联盟合作,社区扫描器,奖励计划。

关心的问题:云安全,电商安全,和支付安全。

遇到的问题:白帽子的参与度(对威胁情报的理解)、运营推进流程、对业务安全的理解。

可能的风险:法律风险(数据来源途径)、隐私保护。

最后,感谢阿里提供给我们这些关注“威胁情报”的人们一个交流探讨的平台,也希望“威胁情报”能在中国的安全圈里被越来越多的人和企业重视,它的价值能被更大程度的挖掘和利用。