账户入侵威胁和性能瓶颈促使公司企业实现新的网络安全模型。

多年来,虚拟专用网 (VPN) 和防火墙的组合,是公司企业寻求安全互联网连接的模型之选。而该模型也历经时间检验,堪称成功典型。

然而,边界安全几近消亡的时代,加速了两个趋势:

首先,利用用户浏览习惯获取企业内网立足点的攻击复杂性不断增长。一旦进入,攻击者可巡游企业内网,查找可以入侵或盗取的资产。

其次,应用从内部部署到托管于云端的转变。

通常,远程员工的流量通过 VPN 回传至企业数据中心或分公司,然后通过另一 VPN 连接从合适的互联网路径重新路由至云端 IT 服务。此类回传很慢,且会增加额外的成本、复杂性和故障点。

为解决这些威胁,克服性能瓶颈,公司企业试图找寻或多或少具备以下五个元素的 VPN 替代品:

No.1:分布式网络安全

构建 VPN 安全模型的第一步,是去除集中式防火墙及相关流量回传的需求。该新方式将单个工作站和移动设备连接至基于云的防火墙服务。这些连接需在后台以始终在线的方式维护,无需终端用户任何互动。

这种架构要求服务提供商具备健壮的网络,保障终端用户无论身在何处都能体验优良网络性能。同时,该架构还应使安全经理能够访问自己惯于在传统防火墙中看到的那种日志、仪表板和安全控制。

No.2:应用访问代理

复杂代理是该新安全架构的基本元素。这些代理需经恰当设计,赋予企业用户通过 Web 浏览器轻松访问内部应用的能力。用户应能无需经历繁琐 VPN 客户端连接建立过程,仅简单输入 URL 便可达成内部应用访问目的。

同时,这些代理还能保护应用不受互联网威胁侵扰,让 IT 部门完全掌握谁在什么时候从什么地方使用哪些服务的信息——所有一切都基于企业策略、设备和用户身份及设备配置。该架构使 IT 在提供可靠服务的同时还能集中管理应用。

其核心是代理需要 HTTPS 网关验证用户身份,保护应用。理想情况下,该网关基于设备及其用户的唯一身份,为每个工作站和移动设备自动提供加密客户端证书。

No.3:用户和设备身份验证

想平滑安全运行云托管的应用,作为支撑的网络安全架构应采用多因子身份验证 (MFA) 授予或拒绝用户对应用的访问权。同时,应监视并审计终端设备及其行为,包括系统状态和配置信息。设备状态及行为可见性可用于确定风险和是批准还是拒绝设备访问权。

最后,须防止非托管设备、自带设备和物联网机器连接这些应用。

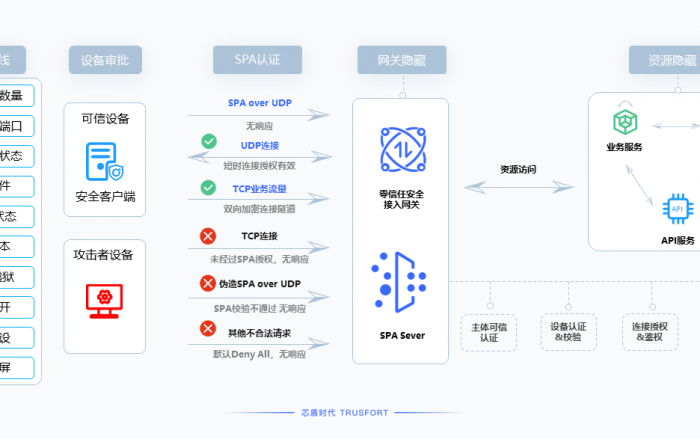

No.4:零信任

企业网络不会彻底消失,它们面临的威胁也不会。出于这个原因,需要清除内部网络的信任,防止威胁横向扩散。实现零信任需要动态网络分隔,并且随用户和主机互动实时在每个终端上实施防火墙策略。理想状态下,策略应围绕用户和设备身份,以及传统 IP 地址、端口和协议做出调整更新。

现实世界中,零信任分隔意味着不同团队的两位不同用户可接入同一局域网,而拥有对不同资源的访问权。此类分隔极大增强了安全人员响应潜在威胁的速度和准确性。

No.5:持续监视及报告

如今,企业网络安全项目的功能偏向于满足合规要求。但同时,这些项目越来越分散,增加了 IT 部门有效监视安全控制的难度。

后 VPN 安全架构可很大程度上缓解,甚至全然消除此类监视难题,方法就是持续收集每个网络防火墙和终端设备上所用安全控制的数据。另外,该情报可用于证明 NIST、PCI、HIPAA、CIS 等监管和安全框架合规情况。

尽管广泛采用且有效,传统防火墙和 VPN 很难跟上企业网络架构、用户访问模式和混合现场/云端托管资源的发展。将传统防火墙和 VPN 的诸多安全控制、策略实施和联网元素置于云端的分布式方法,便作为很有吸引力的替代方法兴起了。

相关阅读