唯边界网络防御,无法抵御今日威胁。

涉及网络安全,内部与外部之间已不存在界限,可防御的边界这种概念已经过时。

边界地位曾经尊崇如王:保住边界,你的资产就守住了。建立防火墙,用深度包检测(DPI)加固之,设置入侵预防和检测系统,然后你就可放松了。虽然边界安全依然需要,层次化的防御也是应对新攻击方法的必须。

世界上最坚固的边界,已经被云服务、内部人威胁和BYOD这种模糊了业务与个人生活的方式所渗透。边界提供的安全感,等同于对不再适应需求的防御系统那危险的过度自信;就好像依赖护城河来防御空袭一样。

了解自身阿喀琉斯之踵

今日的互联世界,漏洞是多维度的,意味着你的防御系统也必须是多维度的。对某一领域的过度投资,会导致其他方面的投入不足。

各种云服务让边界难以定义,更别说保护它的安全了。如果数据被存储在云端,你真的知道边界在哪儿吗?你的托管提供商到底把数据放在哪里呢?他们对数据设置了什么安全控制措施呢?

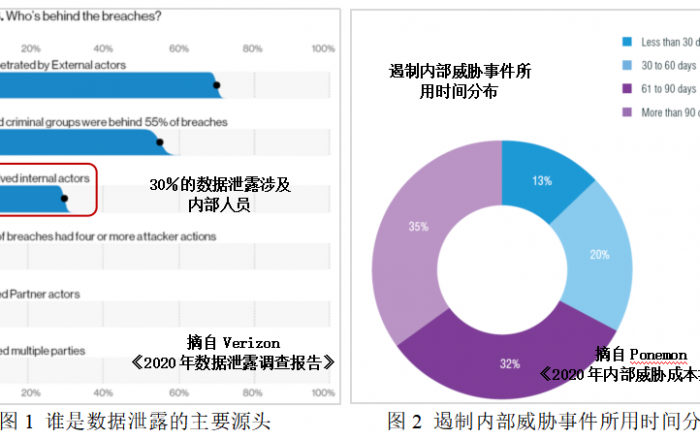

然后,内部人员威胁问题,无论是无意内部人还是恶意内部人。从定义上,此类威胁就已经突破了边界,所以边界强度也就无关紧要了。内部人可以访问公司网络:即便只是低级权限或来宾权限,他们都已身处公司网络之中。

BYOD,无论是偷偷带进来的还是本来就有此策略,都往工作场所里引入了大量的潜在渗入者。带进公司并随意连接公司数据的个人设备,为攻击者提供了便利的渗入渗出路径。

配置边界设备,比如防火墙、VPN和访问控制列表(ACL),可能确实是挫败某些攻击所需,但不应只关注这些领域。

谁都不信任

按需知密,是最古老最基本的安全原则。网络空间里,人们需要类似的原则,来将网络访问权限制在完成工作所需的最小权限。

通过对所有尝试访问网络或网络资源的终端要求身份验证,并在使用后关闭会话以防止非授权访问,最少权限原则(POLP)可提升企业内部安全性。

在选择VPN提供商和云托管商之类的服务时,尽职调查是十分关键的。你会想要尽一切可能确保在边界外托管的数据是受到保护的,无论是在传输中还是静静存储其上时。

对员工进行背景核查,是另一个有价值的防御措施——当敌人很可能已经潜入的时候。

5个问题考验防御系统的强度

围着企业竖起一道坚固的围墙或许不太可能,但你可以拷问已有防御系统的强度:

- 评估用于云服务的策略以确保尽可能安全;

- 弄清自身数据的确切物理存储地和所应用的安全控制措施;

- 定义企业内数据访问等级,以及对特定数据类型的访问级别;

- 评估对BYOD的态度,确保雇员都接受过网络安全培训;

- 确保理解企业内使用了哪些影子IT服务。

相关阅读

虚拟安全域:移动办公大潮下的“定海神针”

识别并预防内部人员威胁需要做好这三样工作

再见网络边界 谷歌网络安全模型开始影响安全产品形态