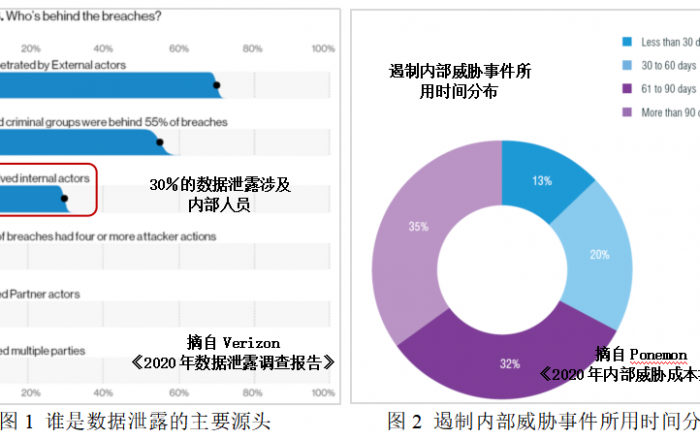

内部人员威胁,与滥用公司内部系统及应用访问权的内部雇员、承包商或前雇员的活动有关,无论有无恶意企图,造成的结果就是对关键信息系统或数据的机密性、完整性或可用性形成了破坏。

内部人员威胁包括IT破坏、欺诈或知识产权盗窃。内部人员或自行单干,或无意辅助了外部威胁进入。企业需理解自身目标内部人员威胁用例,对正常员工基线行为建模,确保员工知晓自己可能成为高级攻击者利用来获取商业关键信息的目标。

本文讨论内部人员威胁及可疑/异常事件的关键指标,呈现内部人员威胁建模设计方法,帮助读者识别此类事件和高风险内部人员。

内部人员威胁指标

内部人员识别,是针对性检测策略的构成部分。可基于对敏感信息、关键信息或其他商业重要信息的访问,来标定内部人员。有可能成为威胁的内部人员,一般具备以下基本特征:

行为指标:

- 因未达薪水预期或业绩表现评估太差而心生怨恨;

- 与经理意见不合,与同事或供应商争执;

- 攻击性或暴力行为,职场骚扰或性骚扰;

- 因个人压力或缺乏睡眠而导致的效率低下或表现不佳;

- 经常性无计划请假。

技术指标:

- 大量文档(含敏感信息)的非必要下载;

- 超出职位需求的黑客工具下载;

- 转移大量数据到个人账户,设置并使用后门;

- 对敏感或关键信息的未授权访问;

- 经常访问求职网站。

建立内部人员正常活动行为的基线,可更容易检测偏离正常值的奇点,帮助识别出异常事件或行为。

可疑内部人员事件

内部人员的目标,是有意或无意地误用访问权,以影响公司关键数据、系统或基础设施的机密性、完整性或可用性。

内部威胁事件目标

企业内可导致内部人员风险的某些恶意或异常事件如下:

- 敏感信息(知识产权、金融、个人)的非必要下载,以及找寻通过个人电子邮件、公共盘、打印服务器、U盘和其他可移动媒介转出数据的方法;

- 关键基础设施、应用或数据的配置修改,引发完整性和可用性问题;

- 正常工作时间外在多个时区和地区对关键或敏感信息发起的特权访问;

- 不符合职位需求的关键或敏感信息未授权访问。

设计方法

本节深入探讨解决内部人员威胁事件,以及检测恶意内部人员活动的解决方案设计方法。

内部威胁模型

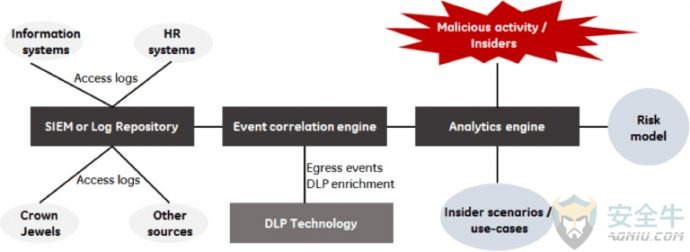

1. 源系统

建立数据发现并标记敏感数据,识别关键资产和敏感或任务关键数据,采用足够的措施来分类信息。

2. SIEM或日志仓库

捕获访问日志并将日志导入SIEM系统或大数据日志仓库。按安全及隐私策略定义保留周期和存储方式。

3. 数据泄露防护(DLP)

可在公司内部资产和终端上安装DLP技术或代理,以捕获事件和数据移动。也可以基于数据的本质和敏感性,来实现高级标签和预防控制措施。

4. 事件关联引擎

运用统计、规则和行为模式。关联2个或多个事件(如:系统日志和DLP事件),驱动深入理解数据。

5. 分析引擎

与关联引擎和风险模型联动,基于特定内部人员威胁用例,产生针对性输出(恶意事件、内部人员列表)或洞见(数据可视化)。

6. 风险模型

基于预设阈值或基线,辅助识别异常事件。为每个异常事件分配对每个用户或身份的风险值。每天汇总所有风险评分,识别出需要进一步调查的首选用户或身份,确定涉及的任何内部人员威胁活动。风险模型可由分析师人工维护和更新,也可以基于AI和机器学习算法自动更新。

结论

无论恶意为之还是无心犯错,内部人员威胁都是现实存在且不断增长的。公司企业应了解内部人员威胁,掌握识别高风险用户,以及检测并对抗内部人员威胁的方法。

该领域涌现出了很多工具和技术,然而,想要取得对抗内部人员威胁的成功,识别特定于公司的用例是关键。本文陈述的设计方法,就为打造针对性内部人员威胁平台提供了基础。

相关阅读

检测内部威胁比想象中简单

心理分析:检测内部威胁 预测恶意行为