谷歌揭秘其分层访问模型实现,讲述其全球员工设备安全防护措施。

访问控制最简单的解决方案是二元的:网络访问要么放行,要么拒绝。这办法太粗糙了,无法适应现代商业文化中最大化用户生产力和创造性的需要。细粒度的访问控制,可以让用户在需要的时候访问需要的东西,是更适应现代商业的一种模式。

谷歌自己约6.1万人的全球员工身上,就用的是此类访问控制模型——分层访问( Tiered Access )。4月20号发布的一份白皮书(https://lp.google-mkto.com/rs/248-TPC-286/images/eBook%202%20-%20Tiered%20Access_v5%20-%20Google%20Cloud%20Branding.pdf)及博客文章中,谷歌解释,其创新之处在于,将多种不同设备连接到多种不同资产与服务上的自由与灵活性。这是许多现代公司都会与之产生共鸣的一种看法。

分层访问的实现,是要为谷歌极度异构的环境提供恰当的访问模型。分层访问既能确保公司资源安全,又能让用户在访问与安全控制之间做出明智的取舍。

很多公司都允许员工在自己使用的设备上拥有一定的灵活性——尤其是施行BYOD策略的情况下。

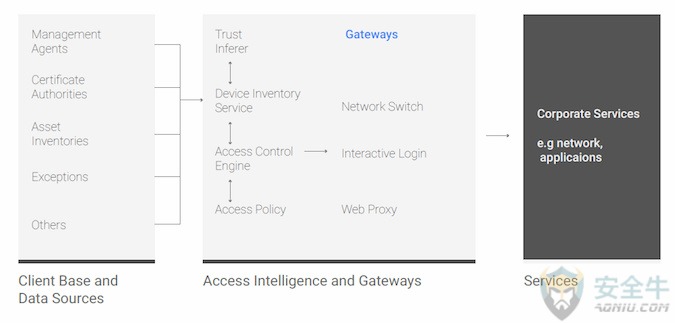

实现分层访问,首先要分析客户群设备和数据源,分析将被访问的服务,选择某种能评估策略并对客户群和服务之间的访问,做出决策的网关/访问控制技术。

谷歌使用其内部开发的工具收集设备数据,但申明其他公司可以使用安全报告系统(日志)、补丁管理系统、资产管理系统和集中式管理面板。目的是将设备属性和设备状态,收集到中央资料库中。

设备属性可以基于厂商、操作系统、内置安全特性等,定义出设备基准线。持续监视的设备状态,则可凸显出偏离设备基线的情况。这二者都能用于将设备关联到不同的层级。

举个例子,如果是“全托管”下的安卓设备,就可以在更高信任层级访问更多敏感数据,也就是提供完整设备控制与对具体系统和网络日志的访问。低信任层级则对有工作许可的BYOD设备开放。

设备与服务之间,是访问控制引擎,按请求对企业应用提供服务级授权。它需要中央资料库来对访问授权做出决策——这是安全团队定义和管理策略的地方。

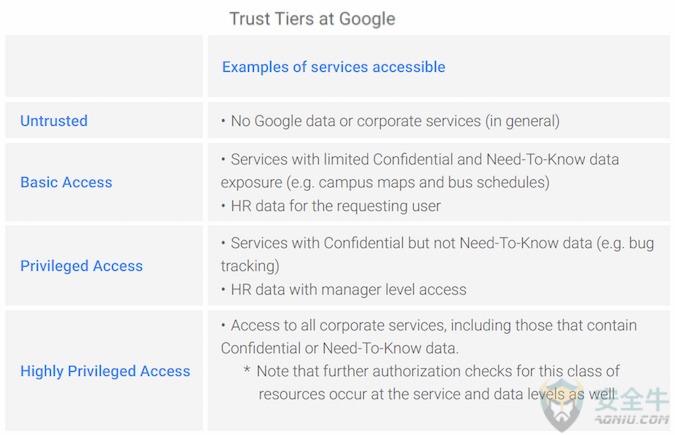

分层访问模型中的“层”,是应用到公司不同服务上的敏感层级。谷歌只分了4层:不受信任的;基本访问;特权访问;高特权访问。选4层是一种在太多(让系统过于复杂)和太少(又回到了分层方法试图改进的二元访问控制状态)之间的权衡。

目前谷歌对其现场和移动工作人员的分层访问解决方案就是这样了,但该方案仍在发展过程中。有4个方面正在考虑。

首先是在确保用户理解安全要求的同时,提升访问决策精准度,增加系统细粒度。

其次,考虑用户行为与机器分析得出的正常行为间的异同,在设备属性之上添加用户属性。这将让访问授权不仅基于设备还基于当前用户行为。

第三,鼓励用户实时自愿跨越信任层,驱动信任层的自主选择。比如说,只在接下来的2小时里选择处于“完全信任”层。

最后,谷歌希望改善该服务的加载过程。因为总是有服务被添加或更新,它们都需要根据风险和敏感性进行分类。“想要扩展,服务拥有者必须要能够自己做出正确的层次分配,而这个过程是不断改进的。”

谷歌希望,通过共享其自身在开发和部署分层访问上的经验,IT和安全管理员能够感觉自己可以开发灵活有效的访问控制系统,更好地适应当前业务。谷歌分层访问项目与BeyondCorp计划携手共进,挑战私有或“内部”IP地址代表比互联网上地址“更可信”设备的传统观念。BeyondCorp在基础设施安全设计概述中有部分讨论。

相关阅读

谷歌试图借助云安全击败AWS

再见网络边界 谷歌网络安全模型开始影响安全产品形态