FIDO(快速在线身份认证),作为有可能因为其更好的安全性、便捷性、适配性以及隐私保护,并结合日趋成熟的生物特征识别技术,作为最有可能替代传统的静/动态口令验证方式替代的行业最佳实践,已经从由联想、PayPal等6家企业创立之初,扩大到现在的252家成员企业(注:截止到2016年7月),近乎囊括业界所有领先IT厂商。

为何FIDO会如此受行业欢迎?它在技术实现上又有哪些优势?

什么是FIDO

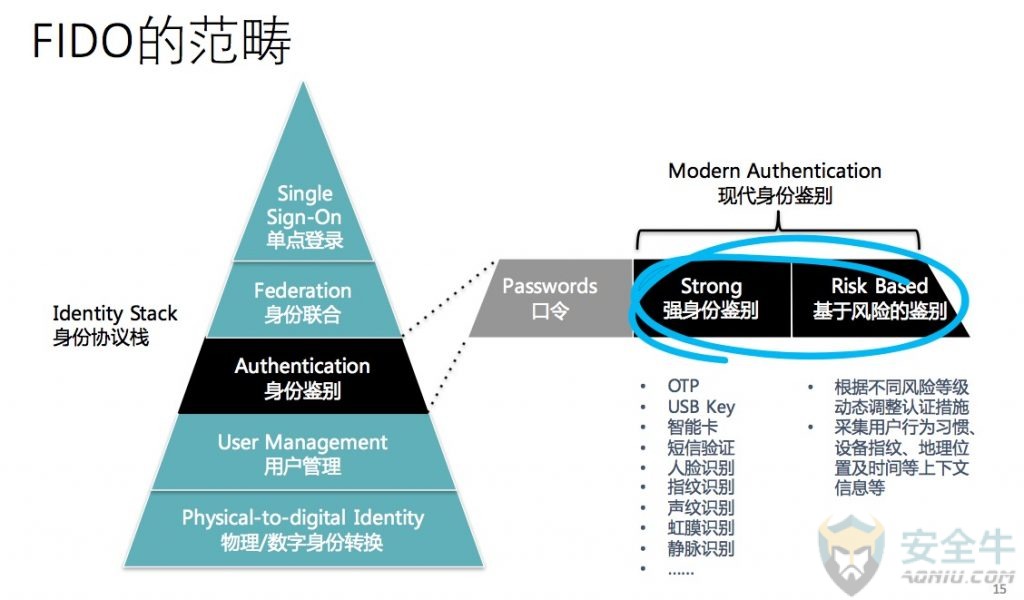

随着指纹、人脸、虹膜识别等生物特征识别技术的日益成熟,移动身份认证技术的种类也趋于多样化。同时,移动设备碎片化严重、接口不统一(没有兼容多种认证手段的统一认证协议)、兼容多应用困难等问题也日益凸显。而FIDO(Fast Identity Online)作为业内创新的移动端身份认证最佳实践,通过“将认证方式与认证协议分离,利用硬件设备内嵌的安全能力,对多设备多应用的不同身份认证方式提供同样的支持”这一技术实现思路,可以很好地解决上述问题。

2012年7月成立的FIDO联盟,在2014年12月推出了其1.0版本的技术规范,包括致力于“无密码体验”(生物特征)的UAF标准,和“双因子体验”(口令和特定设备)的U2F标准。除了在解决不同身份认证技术领域“技术孤岛”问题上的优势外,FIDO还可以解决口令或短信验证码等传统移动端认证方式风险过于集中、输入不方便等问题。

UAF协议的技术实现

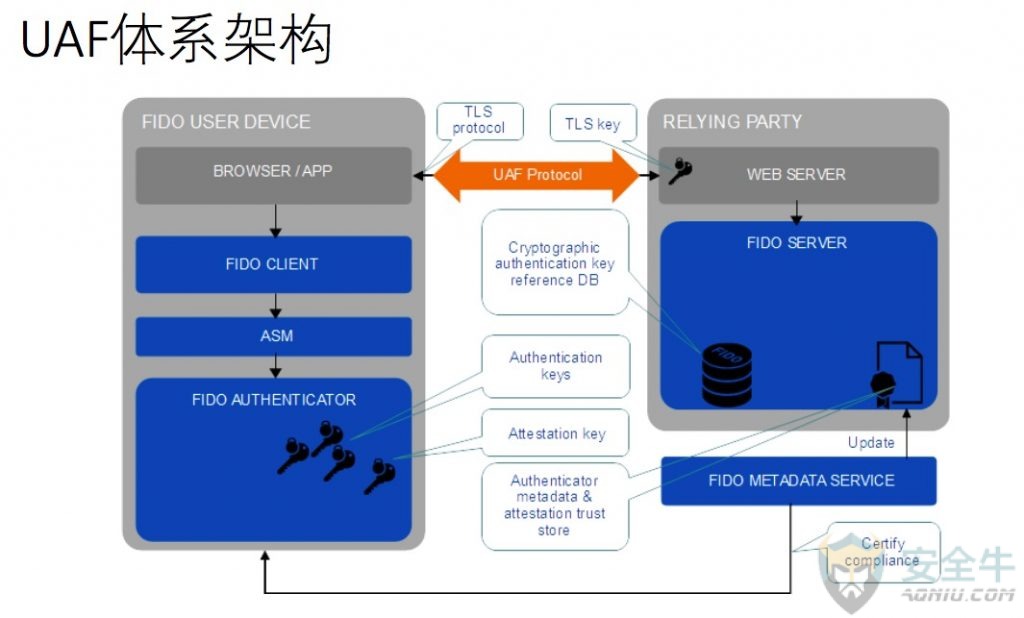

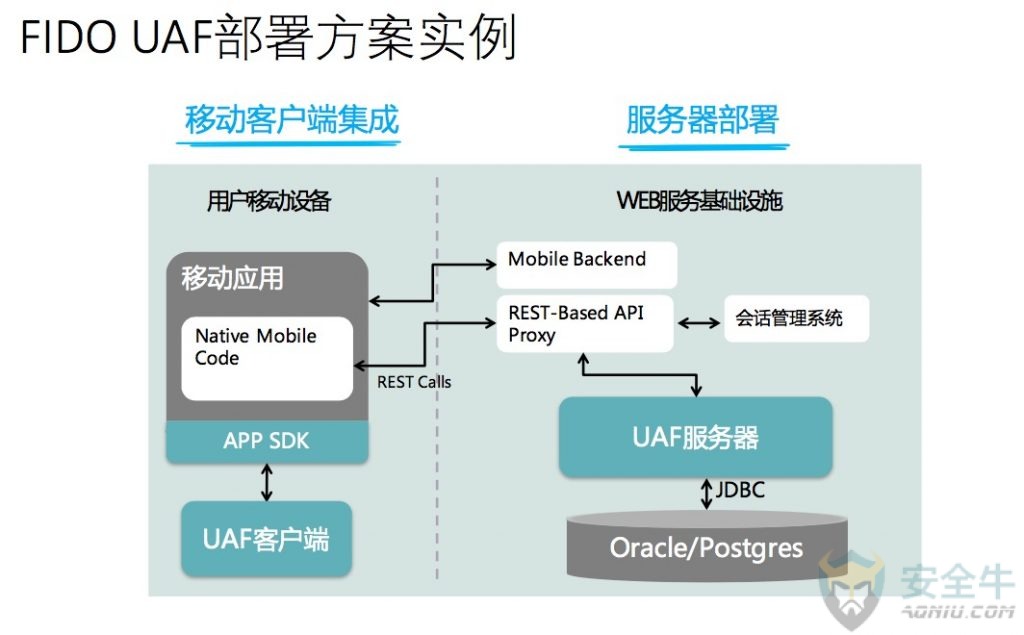

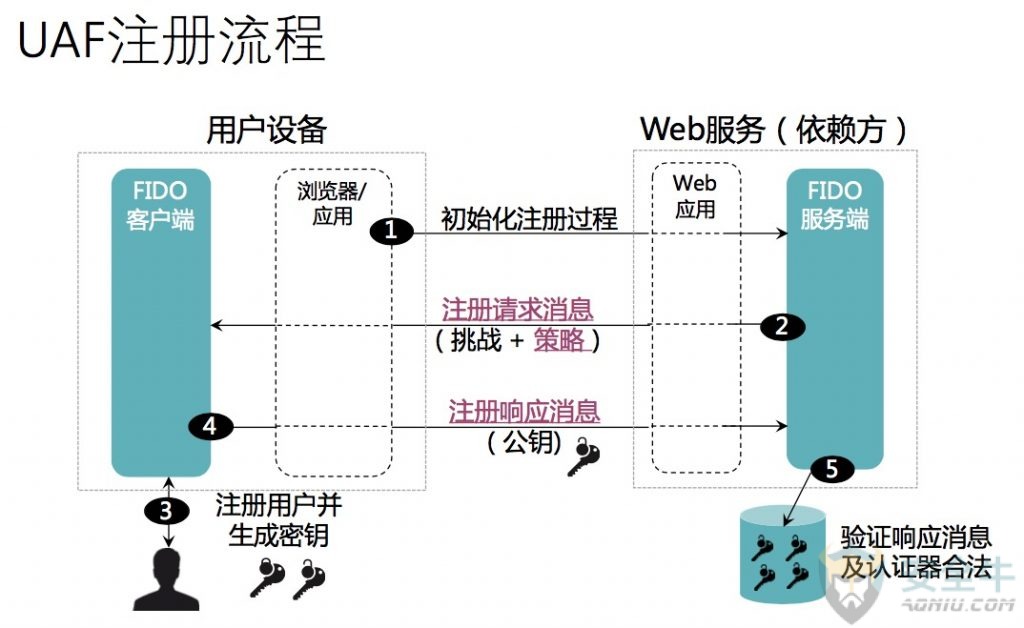

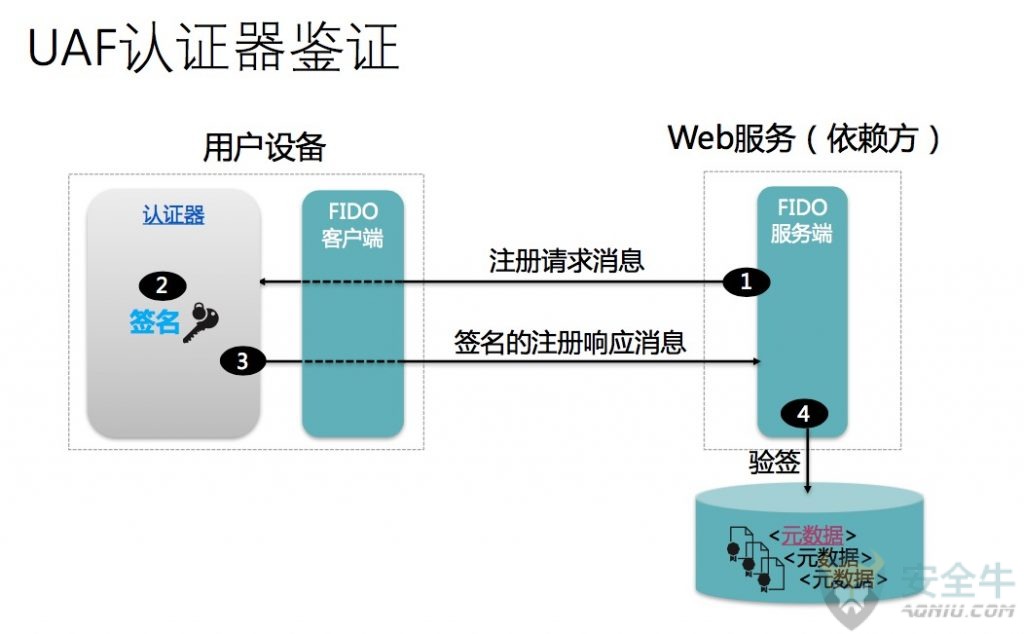

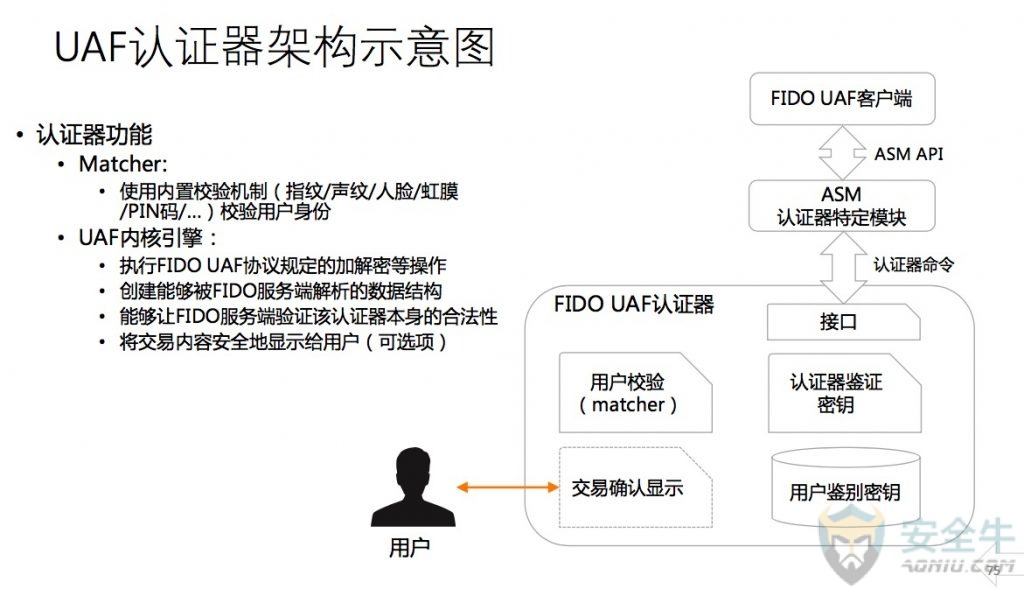

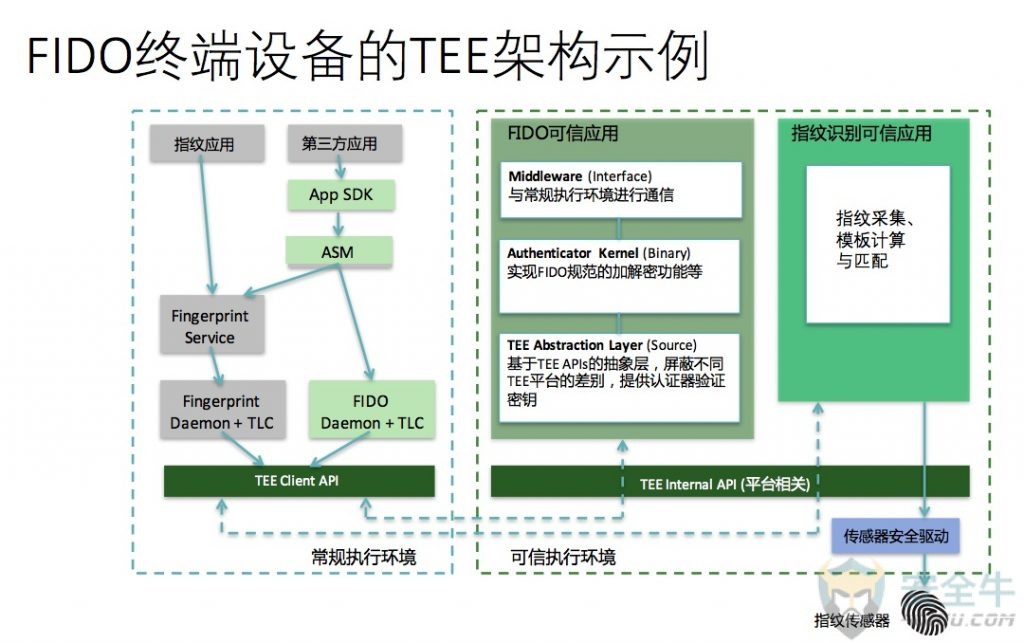

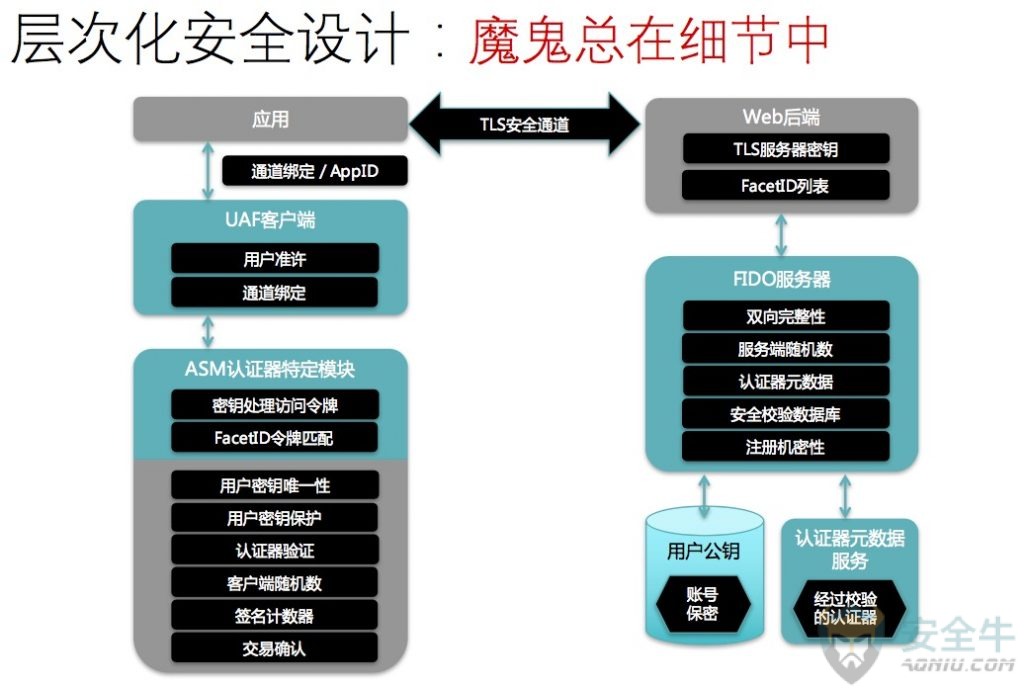

在工作原理上,UAF协议利用移动端的认证器(例如TEE、TPM等芯片),解锁不同认证方式的特定密钥,生成一公私钥对。私钥存储在认证器的内部,公钥则通过UAF的标准化鉴别协议,代表用户向服务器认证。即完成设备对人,服务端对设备的“两步认证”。而移动端上认证器组件的安全性在整个UAF协议实现的过程中就变得尤为重要。认证器的底层将完成这一公私密钥对的维护和管理工作。

在应用的服务器端,FIDO服务器将要保管认证器元数据(包括认证器基本属性、制造商、根证书、加密算法等信息),以及用户公钥的安全存储;同时,在数据传输过程中,将会强制使用TLS加密通道。

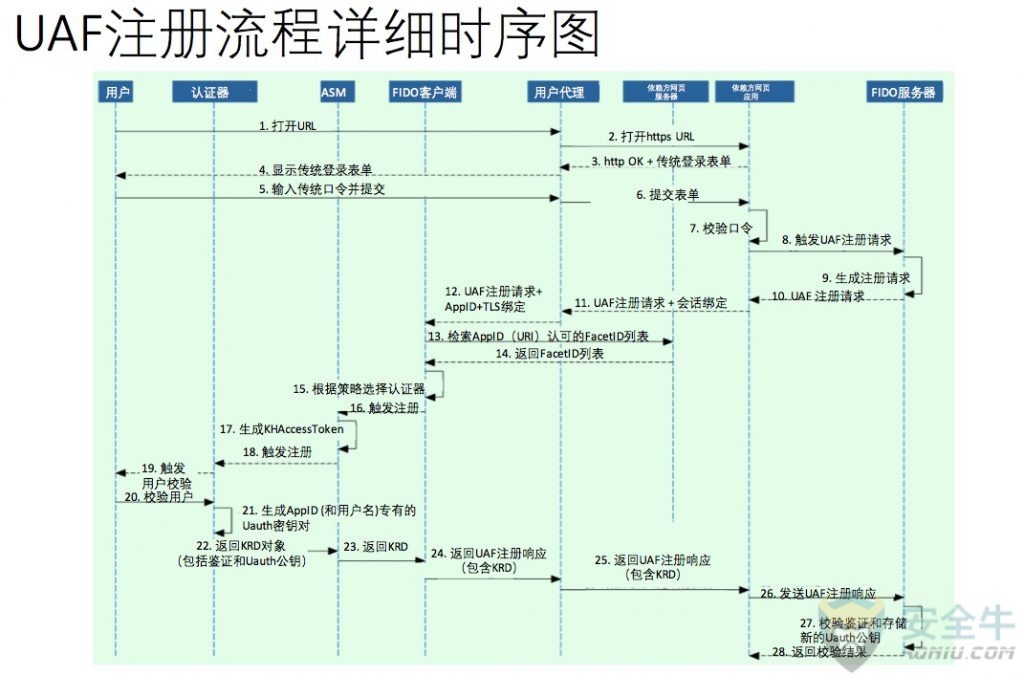

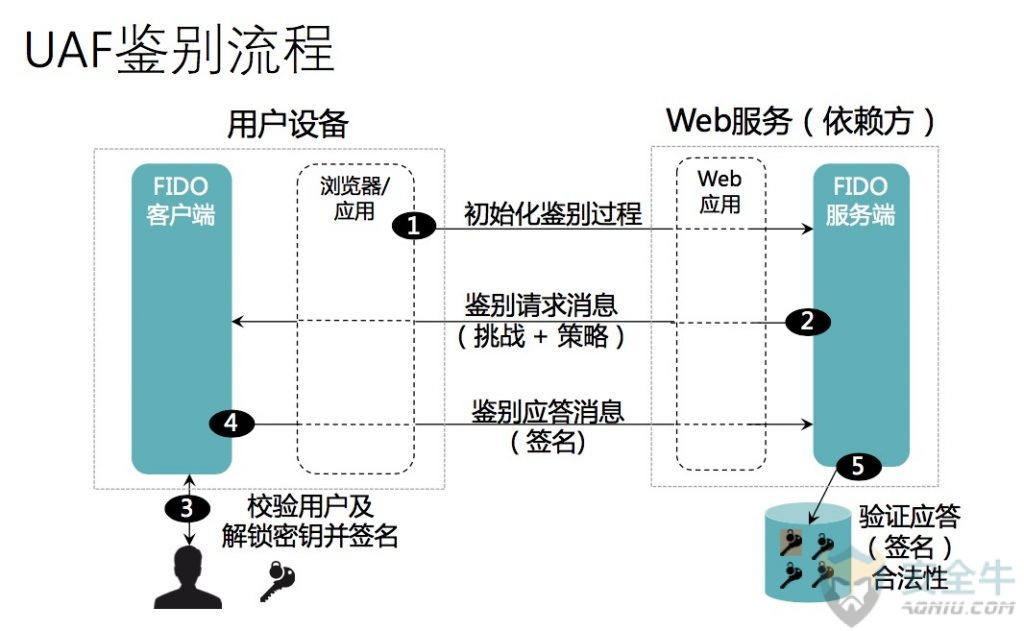

在UAF协议的流程上,主要包括用户注册、认证器鉴证、鉴别、交易确认、注销这五种流程实现。

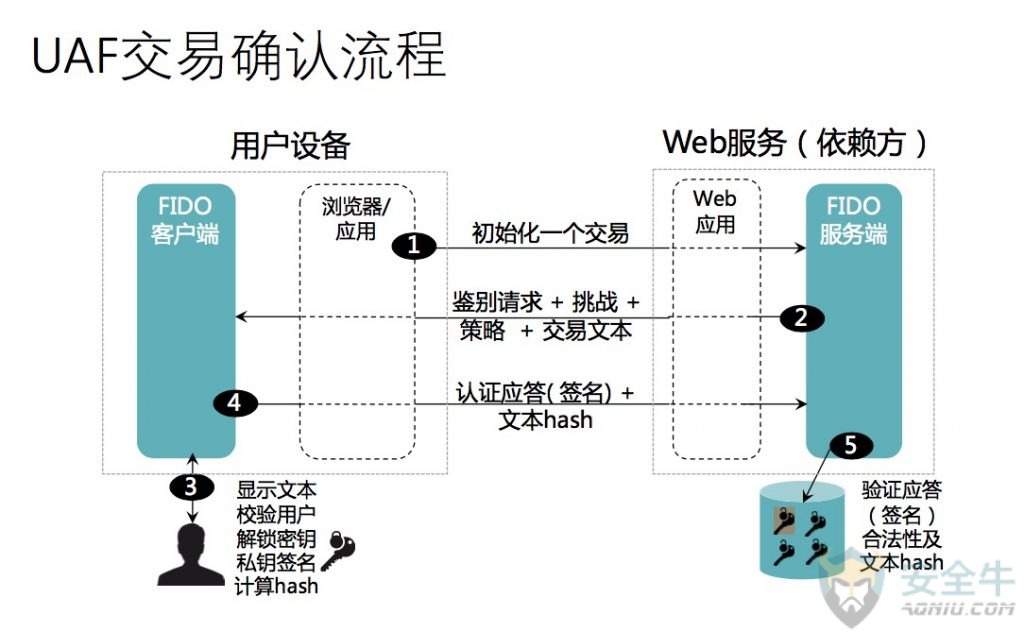

交易确认流程是UAF鉴别流程的一个特定应用场景。相较于“鉴别流程”,“交易确认”加入了“交易文本”,并需要用户最终进行人工的“交易确认”。在整个交易过程中还有一个关键点,就是需要移动端可以实现对文本的安全显示(屏幕显示的文本内容可被恶意代码篡改),现在主流的方式是通过TEE(可信执行环境)提供的TUI(可信用户界面)来实现。

UAF中的安全设计

在安全性设计方面,UAF协议主要遵从以下三点:

1. 认证手段与认证协议分离

手段与协议分离的主要目的,是通过标准化的身份认证协议,实现用户移动端对任意身份认证方式的对接。UAF协议除了解决生物特征的“不可撤销性”(即难以像口令一样重置)以外,其生物特征数据由移动端认证器进行安全存储、服务端只保存用户公钥等特点,使得用户的敏感信息在数据安全性方面也得到了一定程度的保障。

2. 认证协议无第三方参与

UAF框架是典型的C/S架构,只由客户端和服务端组成,且均向上层提供标准化接口。UAF协议中没有引入任意诸如可信应用管理(TAM)、可信服务管理(TSM)等平台,从而实现降低运营成本的同时,减少产业链环节带来的安全干扰因素。

3. 不可链接性的实现

UAF不提供全局性的设备唯一标识符,而是通过一个二元组或是三元组,来唯一确定用户设备身份,实现用户身份凭证的碎片化。移动端认证器的鉴证密钥也不是每设备唯一的,而是由至少10万台设备共享,这也是为了防止因为“唯一性”而导致的“可追踪性”被恶意利用。

FIDO中国组以及技术标准的本土化工作

FIDO联盟目前有十一个工作组,大致分为“标准与技术”和“市场相关”两个大类。目前区域性的FIDO工作组只有中国、印度和日本。而中国工作组则主要致力于FIDO在中国的落地、市场推广以及相关技术协议的标准化工作。

据国民认证首席架构师李俊介绍,在FIDO协议的本土化方面,目前已经完成了UAF 1.0的技术文档的翻译工作,以及对国密算法的支持。目前正在尝试与PKI证书的结合,以及推动同时符合中国市场需求和政府监管要求的安全技术标准的制定。

在FIDO认证服务方面,在FIDO中国工作组的推动下,FIDO联盟也于今年11月18日和泰尔实验室(CTTL)正式达成合作,成立泰尔-FIDO授权检测实验室。作为全中国也是全球的第一家拥有FIDO联盟授权的常设检测实验室,将为FIDO联盟中的企业成员(不局限于中国企业)提供相关的检测和本地化认证服务,从而有效降低本土企业去国外进行相关检测与认证的成本。

作为FIDO中国工作组的主席,同时也是国民认证的CEO柴海新博士,对此次FIDO联盟和泰尔实验室的合作向记者表示,FIDO作为业界的最佳实践,虽然从架构上天然比传统的身份认证方式更安全,是鱼和熊掌(安全性和便捷性)兼得的产物,但是要实现真正在中国市场的广泛应用,还有很多工作要去做。

不只是第三方支付领域,在线身份认证技术已经成为了整个移动互联网的基础设施,每个国家都对它都有不同的要求,FIDO联盟也正积极的展开和各国政府间的合作与探索。FIDO联盟和泰尔实验室在之后具体的合作过程中,国民认证会是该授权测试与认证实验室的主要技术提供方,也是泰尔实验室和FIDO联盟沟通的一个桥梁。FIDO技术自身也在不断发展,这些技术的变化反映到测试和认证过程中如何去做,这就是国民认证要弄清楚的事情。

好的技术在国内需要有“鼓吹者”,但更重要的,是要根据中国的市场需求和监管要求,倒推FIDO技术本身的前行;甚至之后出现中国版的和FIDO兼容的在线身份认证协议,让那些已经实现对FIDO支持的国内外企业在准备进入中国市场时,技术层面不需要做太多的变化。口令已死,把原来的用户名-口令这种身份认证体系彻底替换掉,这才是我们真正要做的事情。

相关阅读