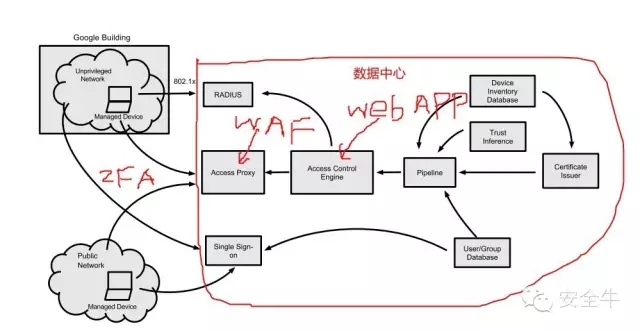

无论员工在Google办公大楼、咖啡厅还是在家,都是一样的访问方式。过去从外网访问需要的 VPN 已经被废弃。而所有员工到企业应用的连接都要进行加密,包括在办公大楼里面的访问。可以说,Google 的这种模式已经彻底打破了内外网之别。

发展了5年以上的BeyondCorp模型就是一个零信任的网络模型,此模型中,用户就是上帝,从哪个地方登录的根本无关紧要。

BeyondCorp的理念基础是,内部网络实际上跟互联网一样危险。因为:

1)一旦内网边界被突破,攻击者就很容易访问到企业内部应用。

2)现在的企业越来越多采用移动和云技术,边界保护变得越来越难。所以干脆一视同仁,不外区分内外网,用一致的手段去对待。

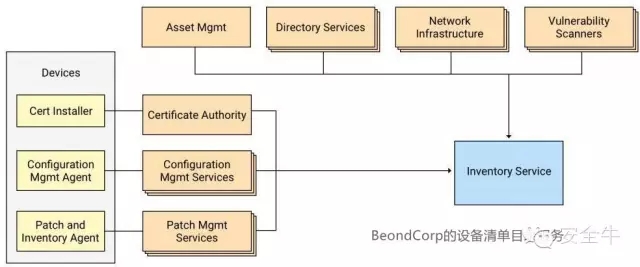

员工设备,包括笔记本电脑和手机,都要登录设备清单服务,在服务中保存一段时间的信任信息和设备快照。员工被赋予不同的信任级别,保证他们能以最小权限履行职责,既减少了运维开支,又改善了设备可用性。谷歌BeyondCorp计划的目标,就是从员大工和设备怎样访问内部应用出发,改善企业安全环境。

与传统的边界安全模型不同,BeyondCorp不是以用户的物理登录地点或来源网络作为访问服务或工具的判定标准,其访问策略是建立在设备信息、状态和关联用户的基础上,更偏向用户行为和设备状态的分析。

BeyondCorp将内部网络和外部网络都认为是完全不可信的,通过动态判定和执行访问层级来为应用访问设置安全门。

集中化的设备目录服务纳入了谷歌员工设备上亿的数据集,数据来源共15个,包括:活动目录、Puppet软件自动化配置和部署工具和Simian冗余代码检查工具;各种配置和企业资产管理系统;漏洞扫描器;证书管理,以及像是ARP地址解析表等网络基础设施元素。

这一零信任架构给依赖于渗透进边界的传统攻击设置了难题,让它们很难如入无人之境般地在开放的内部网络中翩翩起舞。

谷歌发布的文档《BeyondCorp: 谷歌的设计到部署》(https://static.googleusercontent.com/media/research.google.com/en//pubs/archive/44860.pdf) 中详细描述了这一安全模型,以便其他安全公司可以跟进。

谷歌认为,BeyondCorp在不牺牲可用性的前提下从本质上改善了谷歌的安全态势,并且提供了一种不受技术限制地根据策略应用授权决策的弹性基础设施。

BeyondCorp在谷歌范围内对谷歌的系统应用良好,但其原则和过程也可用于其他公司进行安全部署和改进。

BeyondCorp基础设施组件

对被赋予了最小化破坏性的安全团队而言,工作量巨大是他们面临的一大挑战。他们通常会采用双管齐下的方式,在模拟器中将流量根据服务进行分类,并为每个平台的防火墙解释安全策略,找出无目的滞留的空转服务。

谷歌安全团队同时警告:这样的一个项目,如果沟通不良,会让用户迷惑,但若说太多,又会促使员工申请例外对待。因此最重要的是保持平衡。