如果应用层 DDOS 攻击吞噬大量带宽,可能给 DDOS 前置防御带来麻烦。

安全研究人员近期观察了一次大型应用层 DDOS 攻击。黑客在这次攻击中使用了新技术,能够轻松击破 DDOS 防御。这可能成为 Web 应用运营商未来需要面对的大问题。

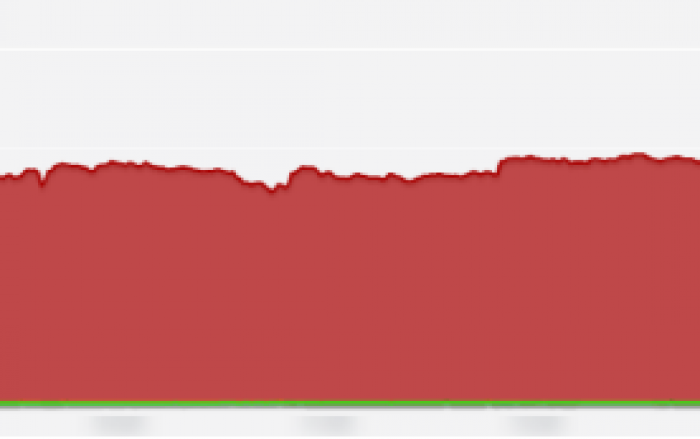

这次攻击的目标是中国的一家博彩网站,峰值达到 8.7Gbps ,受害站点使用了来自 Imperva 公司的 DDOS 防御服务。如今是一个 DDOS 攻击带宽频频超过 100Gbps 的时代, 8.7Gbps 似乎算不上什么大威胁,然而这次事件在应用层攻击的历史上是前所未有的。

DDOS 攻击会在网络层和应用层之间择一进行攻击。在网络层攻击中,攻击者的目标是通过各种网络协议发送恶意数据包,吞噬目标的全部带宽,使其网络阻塞。

应用层攻击也被称为 HTTP 洪泛,其目的是吞噬目标的 CPU 和内存等计算资源,让 Web 服务器疲于应对请求。一旦达到请求上限,服务器将停止响应新请求,对正常用户造成 DDOS 攻击效果。

相比之下, HTTP 洪泛攻击与网络层攻击有所不同。 HTTP 洪泛并不依靠发送数据包的体积来造成破坏,而是依靠目标 Web 应用需要处理的请求数量。迄今为止,最大规模的 HTTP 洪泛能制造每秒20万次请求,但由于每个请求包的体积都非常小,其带宽占用从未超过 500Mbps 。

大多数企业网络基础设施的设计上限是每秒处理100个请求。 Imperva 公司的研究人员表示,如果没有部署反 DDOS 服务,对仿冒请求进行检测和过滤,黑客将很容易扰乱其运作。

要防御网络层攻击,企业通常需要将所有流量首先导给 DDOS 防御方案运营商。运营商将过滤其中的恶意数据包,只向客户传输合法包。

防御应用层攻击的过程则不同:一般通过在客户的 Web 服务器前方增加特制的硬件设备实现。

混合型 DDOS 防御方案由上述两种方案组成:基于云的网络层防御和前置型的应用层防御。但它有可能对此次出现的 8.7Gbps 之大的 HTTP 洪泛攻击无能为力。

由 Nitol 恶意软件感染设备组成的僵尸网络发起了这次攻击,它们发送模拟成百度搜索引擎爬虫的 HTTP POST 请求。请求数量达到每秒16.3万次,试图向服务器上传随机生成的大体积文件。这产生了相当巨大的攻击带宽脚印。

Imperva 公司研究人员在发布的博文中写道:“只有在建立 TCP 连接之后,才能过滤应用层流量。这意味着恶意流量将被允许接入,这种大带宽攻击将产生很大破坏,只有当企业使用外部防御方案时才能解决这一问题。”

这意味着网络层 DDOS 防御服务将放过这些流量,让企业的前置型防御方案解决,但后者的功能本来是处理应用层攻击。不过,恶意数据包实际上不会到达应用层,因为企业网络上行带宽无法处理它们生成的流量。这有点像是在应用层攻击后边藏了网络层攻击。

“的确,当今的一些大型机构已经配备了 10Gb 的突发上行能力。然而攻击者可以轻松发起更多请求,或者调用更多僵尸网络资源,增大攻击规模。因此第二波攻击可以轻松达到 12到15Gbps 。非通信运营商的存在机机构极少拥有能够解决这类前置攻击的基础设施。”

有些行业很难应对这种高带宽应用层攻击,比如金融行业。金融机构的 Web 应用需要使用 HTTPS 加密数据传输,此外,出于监管合规的要求,为了保护财务和个人数据,它们还必须在企业内部,用自己的基础设施终止恶意 HTTPS 链接。

因此,应用层 DDOS 防护方案也只能在数据解密之后过滤请求。而且,他们必须在机构内部做到这一点。