继XCON后,KCON黑客大会也在08.22如期举行。

KCON大会是黑客大牛们的集会,有人会问,是不是一帮整天“黑东黑西”的人开了一个技术探讨会?当然不是。这帮黑客可是相当会玩儿的。

才女驻场

你没听错,开场的不是主持人的主持词,让全场安静下来的是这位美女的现场演唱。

当然,效果肯定不能喝明星们的演唱会相比,可是一位美女的登台献艺对这帮以男性为主体的黑客们来说可是非常有吸引力的。据余弦说,她也是位女黑客。

不止如此,乃们敢相信这场黑客大会的除了主办方外第一个正式议题竟然和信息安全一点没有关系么?当然,和安全还是有关系的。因为第一场演讲完全就是就是一个小锁匠的世界。

第一位演讲者,郭晓东,他给大家带来的议题是《家庭安全的第一道——门锁》。

是的,不要怀疑了,不是用“锁”指代的什么,因为他讲的真的只是“锁”而已。当然,他本是是属于一家做信息安全的公司——零日信息的,我想这家公司的老板一定很信任晓东,不信任也不行啊,毕竟他能开了你们家公司的所有锁。

除了门锁的历史和分类外,晓东还带来锁匠们独门开锁秘籍,如锡纸、插片、单钩(猫眼)、撞匙和电动枪等,尤其是撞匙,比我们的“撞库”还牛逼,一把错误的钥匙,一把锤子,三下搞定,真实不服都不行。

恶意软件作者采用自动化流程依靠单一恶意软件样本基本上就能源源不断地产出大量恶意软件变种,那么,恶意软件分析师也就必须开始更多地依靠自动化的方法。

恶意软件作者采用自动化流程依靠单一恶意软件样本基本上就能源源不断地产出大量恶意软件变种,那么,恶意软件分析师也就必须开始更多地依靠自动化的方法。

小编不禁想说,锁一点儿都tm不安全,厂商说安全什么的都是骗人的。等会儿,这怎么听着和前两天黑哥在XReward上的“官方不可信论”有点儿像?

目标是“锁”的还不只这一家。第三个登场的Kevin带来的《那些年我们绕过的锁》更是牛逼到不行不行的。

来见识一下专程从美国飞回来的四肢发达大脑更强壮的Kevin吧

恶意软件作者采用自动化流程依靠单一恶意软件样本基本上就能源源不断地产出大量恶意软件变种,那么,恶意软件分析师也就必须开始更多地依靠自动化的方法。

恶意软件作者采用自动化流程依靠单一恶意软件样本基本上就能源源不断地产出大量恶意软件变种,那么,恶意软件分析师也就必须开始更多地依靠自动化的方法。

Kevin的演讲也是针对物理锁,不过这个锁不光是普通的门锁,还有智能无线所,保险箱的密码锁以及各种安全防护设备。

“我认为,任何提供安全防护的设备,都是锁体系的分支”

除了撞匙等物理开启的方式外,他给我们带来了更多的开电子锁的新思路。

比如说很多的电子锁有防暴破(通过词典的枚举暴力破解)的功能,比如说下面这把锁,5次输入错误的密码就会自动报警。但是,如果它的reset键是我们可物理接触到的呢?

Reset按键和密码锁后台的电路板按理说应该都不是我们能够物理接触到的,但是,厂商们往往只注重了锁芯本身的安全性和前端复杂的加密算法上,殊不知一旦到了后台,就都是明文传输,毫无秘密可言,即使完全复制,也是ok的。

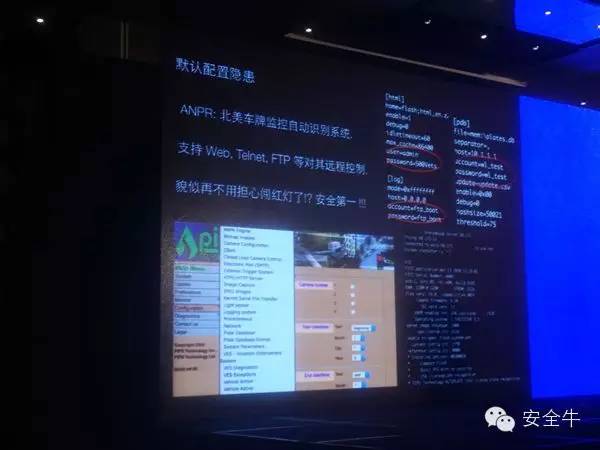

当然,除了一些锁以外,还有一些暴露在公共网络的安全设备,基本都是用厂商默认配置的他们,也几乎毫无安全可言。

“进入物联网II时代,就好像又回到了Windows 98,明文、弱密码简直随处可见。”

通过知道创宇的ZoomEye和之前火遍大江南北的SHODAN等搜引擎,查找并“通杀”这些设备简直轻而易举。

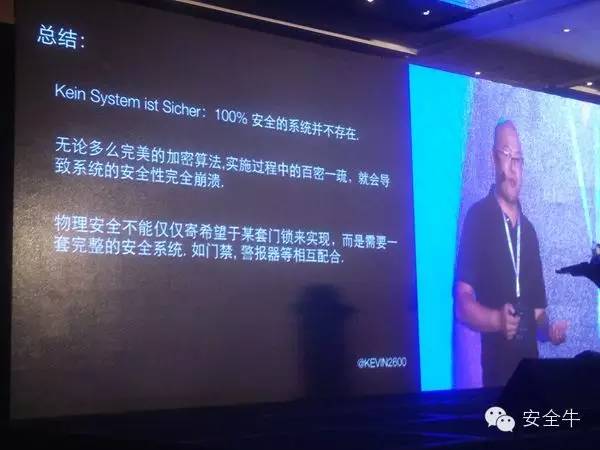

或许,并没有什么100%的安全可言,真正的安全,需要一整套完整的体系,门禁、密码、钥匙和人。

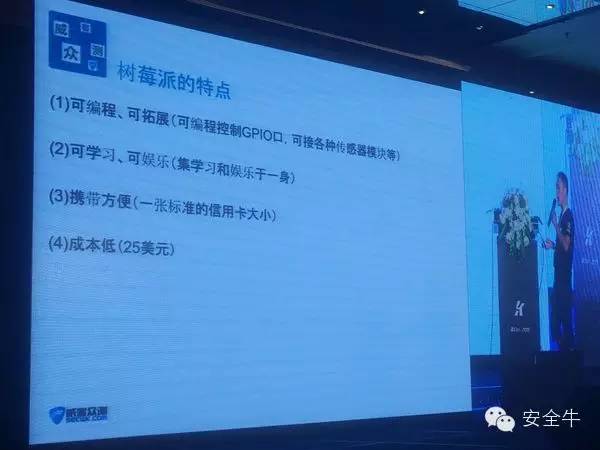

当然,有趣的演讲还不得不提下午威客众测Mxi4oyu 给我们带来的《基于树莓派的渗透测试》以及zph的《工控安全的罩门》。

树莓派我们都是知道,一个手掌大小的电路板,但是性能可与一台PC相媲美,可编程,支持多种语言,可用于娱乐,易于携带且成本低廉。

据说,RasPi的“Pi”是因为其对Python语言的支持非常好,而取得别名。

别看它小,它可是可以烧录Kali,成为一个不折不扣的“隐藏杀手”。

装有kali的树莓派,利用其本身的便携性能,在利用一些社工手段,安插在渗透目标的附近,方便我们,从内攻到外,搞定一切。

变身成礼物的树莓派,不仅可以搞定没电的问题,还能不被发觉的潜伏在你的目标旁边,成为你的渗透利器。

当然,树莓派因为成本低廉,一个只要大约25美元,折合成人民币也就不到200元,不到2000元就可以有近10台电脑的性能,所以,作为一个集群来使用,不失为一个好想法。

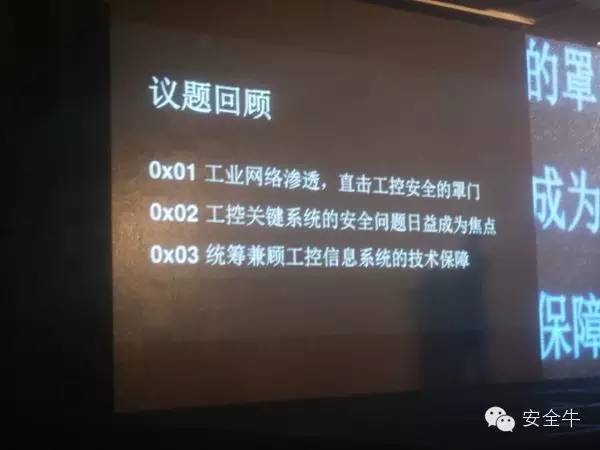

作为KCON最年轻的演讲者,人大附中的zph带来的与工控网络相关的演讲也非常多人眼球。工控网络,最近和车联网一样,收到众人瞩目。原因有二,一是因为工控网络开始更多的是关于功能性的考量,对于安全性不够重视,而留下了许多安全隐患;二是这些漏洞一旦被别有用心的人利用,成为了安全事件,对企业,对普通的市民的生活会造成很多不良甚至是非常恶劣的影响。

而在zph来看,很多案例的最跟本原因都是因为“产网不分”,而种下的恶果。

他将一般攻击过程分成四部分,一开始对公司的公共信息和设备信息的“侦查”;对设备使用的端口、协议、服务等的“扫描”;以及之后的“枚举”和“感染破坏”。

“最终的后果,侵入系统后,你就可以延迟、阻止、修改既定的流程和相关信息,甚至可以说为所欲为。”

对于电力行业、智能电网、自来水企业、通信、智能楼宇以及天气监控等,zph都给出来详尽的案例分析。让人不得不感叹一声,后生可畏。

除了以上这四位演讲者外,当天的演讲还有杨哲的《WiFi Hacking》

一切对无线领域的渗透后攻击,到最后,都有可能被无法破解WPA加密这一瓶颈所限制。而他提出的反物质无线安全云平台真实通过开放支持Kali的API来实现免费的“自动跑包”来解决这一问题,并希望为从平台往社区的升级做好足够的准备。

除了以上这些,还有Depth的《运营商那些事儿》,猎户实验室伤心的鱼带来的《剑客世界的溯源神话(案例分析)》以及利用linux bash来进行渗透的阿里云WZT的《shell hacking》。这些无不是一场场精彩的演讲。

就如知道创宇的CEO赵伟在开篇致辞中说道,正是这些黑客们对安全行业和黑客技术的“爱与激情”,才让他们坚持到了现在,才让我们的安全圈发展到了现在。

“只有热爱才会有力量,只有热爱才会坚持到底。”

让我们来一起期待KCON 2015黑客大会第二天的盛况。