一、2022年Q2垃圾邮件宏观态势

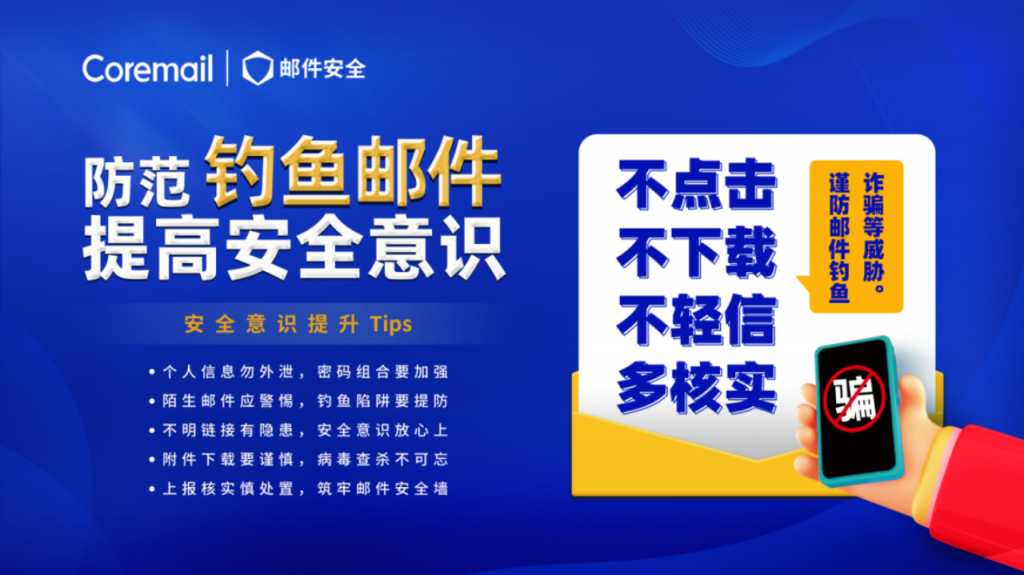

根据CAC邮件安全大数据中心(以下简称 CAC中心)显示,全国企业邮箱用户在2022第二季度年共收发正常邮件6.37亿,占比45.7%。

普通垃圾邮件收发量高达6.72亿,占比48.2%,而色情赌博类邮件、谣言反动类邮件、钓鱼邮件数量分别为1137.4万,3413.0万,3949.0万。尽管占比较小,但社会危害性大,从业人员仍需重点关注。

图1:2022 Q2 CAC 识别邮件类型分布

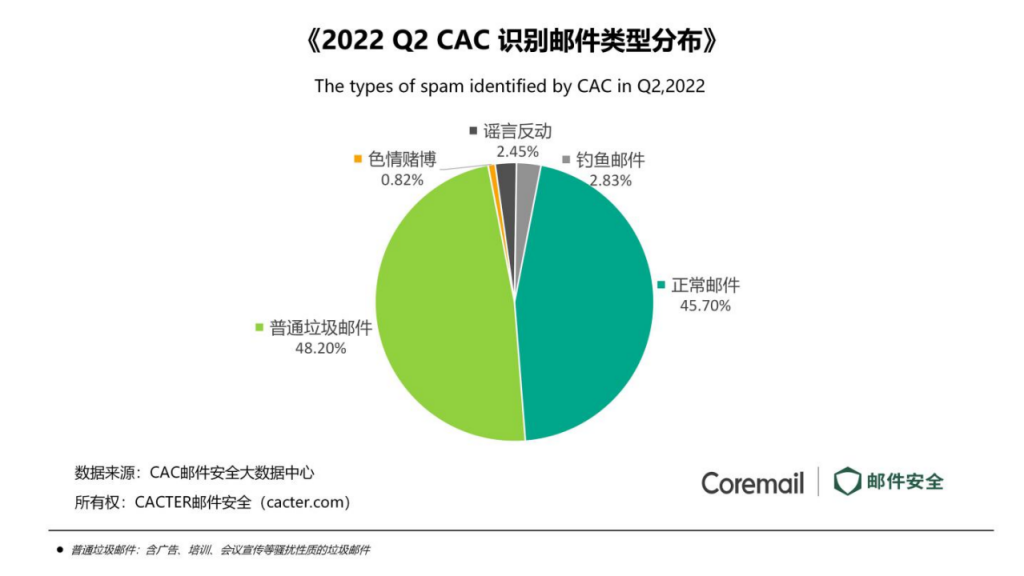

根据CAC中心统计,2022 Q2全国企业邮箱用户共收发各类垃圾邮件7.73亿封,环比上升14.50%,同比上升16.55%。

图2:2021 Q2–2022 Q2 CAC 识别垃圾邮件数量

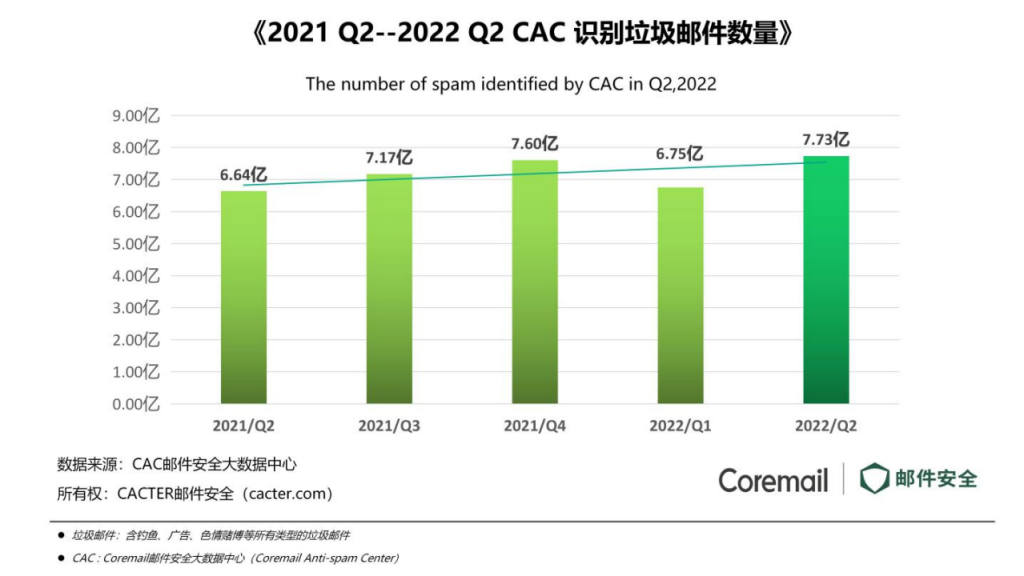

CAC中心监测到垃圾邮件的发送者遍布全球。来自境内境外发送的垃圾邮件数量差距较小。其中,来自境外的垃圾邮件占企业用户收到的垃圾邮件的50.13%,向全球发送了3.88亿封垃圾邮件,

图3:2021 Q2–2022 Q2 CAC 识别垃圾邮件来源统计

二、2022年Q2钓鱼邮件宏观态势

2022年第二季度的钓鱼邮件数量环比下降34.87%。尽管钓鱼邮件数量有所下降,但本季度中使用附件进行攻击的钓鱼邮件及诱导用户手机扫码进入钓鱼网站等手法演变出了更多更复杂的攻击组合,尤其是引导用户扫码进入诈骗网站成为犯罪分子的新宠,这些变化都令安全从业人员面临艰巨的考验。

图4:2021 Q2 -2022 Q2 CAC 识别钓鱼邮件数量

图5:2021 Q2 -2022 Q2 CAC 识别钓鱼来源统计

根据Coremail邮件安全攻防专家刘骞分析“大量的钓鱼邮件来源似乎以境外为主。而根据目前用户反馈的钓鱼邮件样本来看,虽然发件来源是境外,但钓鱼邮件中的文本、行文规范均符合国内的中文使用习惯,且钓鱼网站也都以仿冒境内网站为主,由此说明部分攻击的真实来源应是境内,只不过攻击者使用了境外服务器做为跳板,最终导致钓鱼邮件的境外来源数量远高于境内。”

三、2022年Q2钓鱼攻击IP归属地分析

从钓鱼攻击IP发送源分析,整个Q2季度,来自美国的攻击IP来源始终保持排名第一,合计攻击次数高达190.7万,是排名第二——韩国的1.32倍。

图6:Q2,2022 境外钓鱼邮件攻击来源Top10 国家

对比上期2022年Q1季报的国内钓鱼邮件来源归属地能够发现,Q1国内的主要钓鱼来源是浙江,现在Q2转变为湖北(详见下图),说明攻击者在使用IP池轮询的方式进行攻击,这也提醒广大安全从业人员,滞后性地添加IP黑名单很难起到理想的效果。

图7:Q2,2022 CAC识别 钓鱼攻击来源IP归属地 TOP 10(境内)

四、2022年Q2企业邮箱暴力破解宏观分析

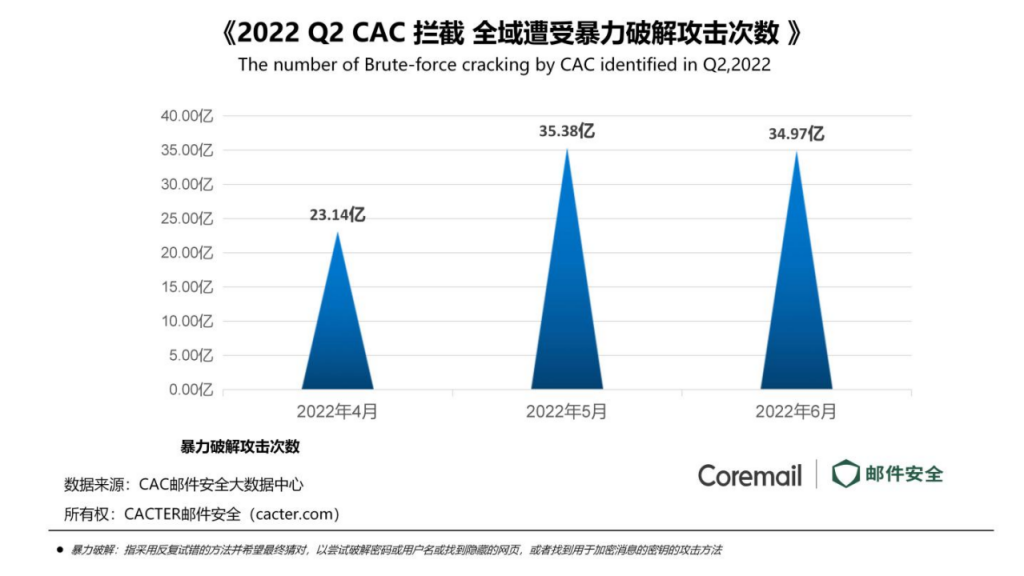

根据CAC邮件安全大数据中心监测,2022年Q2季度,Coremail共拦截了93亿4855万次暴力破解攻击。在邮箱系统盗号问题上,暴力破解是目前的突出难题。

图8:2022 Q2 CAC 拦截 全域遭受暴力破解攻击次数

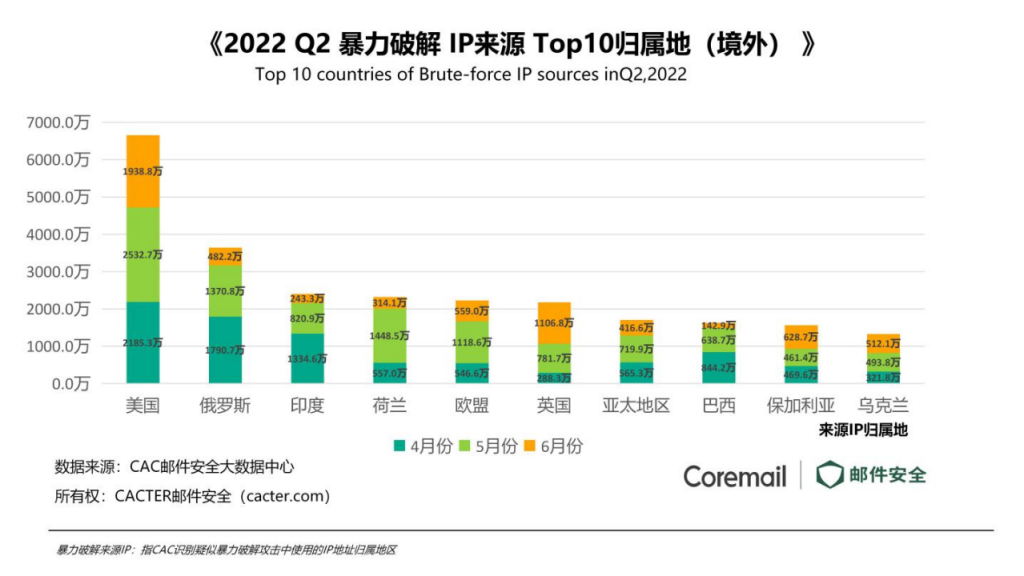

对比2022年Q2暴力破解IP来源的归属地,来自境内的暴力破解次数远高于境外,正好与钓鱼邮件来源相反。

图9:2022 Q2 暴力破解 IP来源 Top10归属地(境外)

图10:2022 Q2 暴力破解IP来源 Top10归属地(境内)

主要原因为:目前黑产进行暴力破解的主要手法为通过动态IP代理长时间持续对smtp端口进行爆破,目前黑产动态代理IP池集中于安徽省和江苏省

图11:2022 Q2 CAC 识别暴力破解攻击次数TOP100 域名行业分类

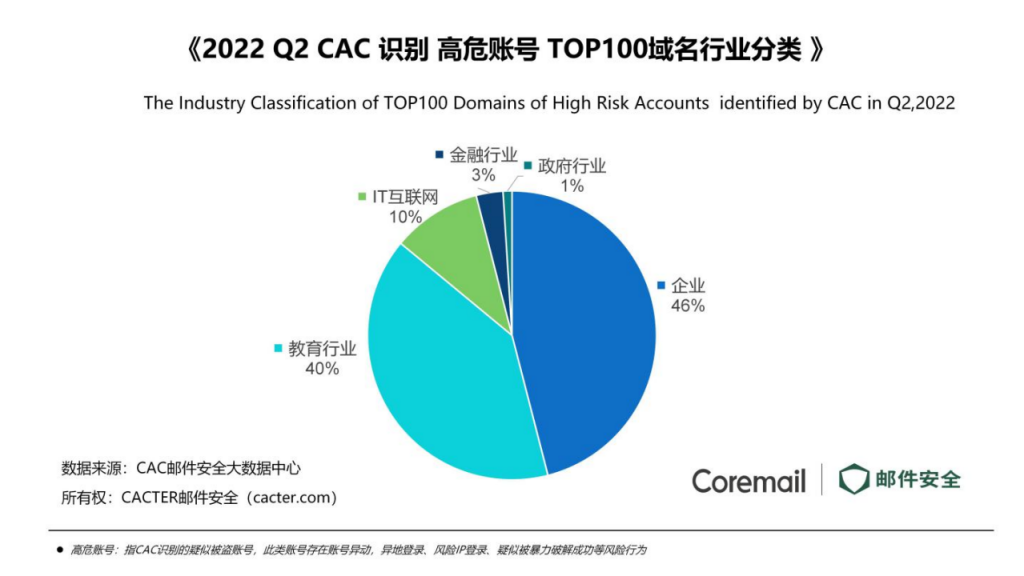

图12:2022 Q2 CAC 识别 高危账号 TOP100域名行业分类

高危账号主要集中在教育行业和企业。

其中的主要原因是:在外暴露的攻击面广、安全整改措施难推进、账号管控未能形成标准体系

五、2022年Q2典型钓鱼案例

(一)【补贴】主题钓鱼邮件以域内互发攻击为主

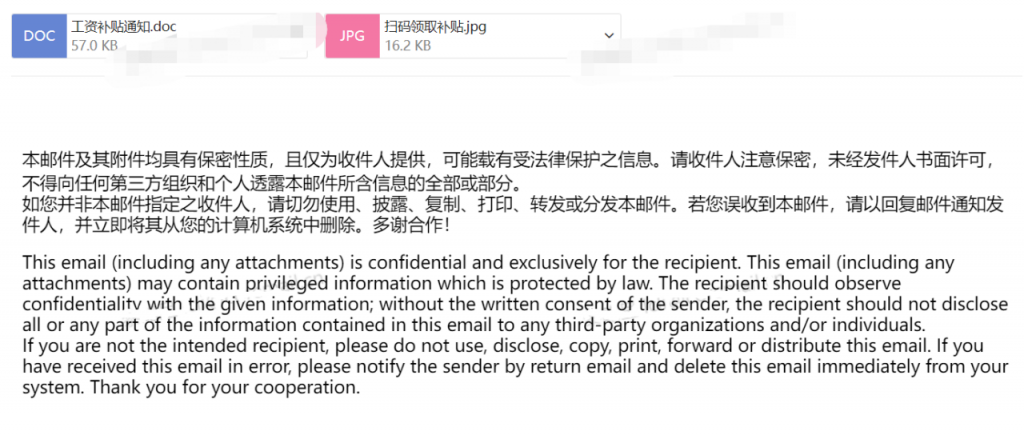

Q1,CAC邮件安全大数据中心&中睿天下邮件安全响应中心监测到一批来自黑产组织的钓鱼邮件,主题为【工资补贴通知】【《2022财务补贴声明》】等,该组织通过诱导受害者输入敏感信息进行实时诈骗,中睿天下该邮件进行了深度溯源,邮件正文是工资补贴通知,在正文中放置了一张二维码图片,诱导收件人扫描正文中二维码。邮件附件的内容和邮件正文一样,并未携带病毒和可执行文件。

而在Q2,如图所示,此类补贴诈骗钓鱼邮件依旧活跃。攻击手法转变为先盗号,使用被盗账号伪装为公司“财务部”“人事部”等公司内部相关人员,向域内大量传播诈骗邮件,利用域内邮箱的高信用度躲避反垃圾反钓鱼检测、骗取“同事”的信任。主题也发展为【XX月份补贴发放通知】【XXX+补贴】【XXX集团财务部-关于发布最新补贴通知】。此诈骗邮件在5月份甚至导致了某门户邮箱网站员工受骗,引发了广泛讨论。

图13:Q1 工资诈骗类钓鱼邮件

图14:Q2 工资诈骗类钓鱼邮件

Coremail已对拦截策略进行优化,同时将此类邮件的相关特征更新到云端特征库。目前CAC中心已实现对相似特征的有效拦截。

在全行业的围剿下,黑产团伙狡猾地转变了钓鱼思路,钓鱼邮件类型从正文展现变为附件型钓鱼,将诈骗内容变为将内容存放至pdf、word、txt或其他加密附件中,以逃避企业邮箱厂商的反垃圾检查或邮件网关拦截。

(二)冒充Coremail邮件系统的钓鱼邮件

图27:冒充Coremail邮件系统登录的钓鱼网站

图28:冒充Coremail企业邮箱登录的钓鱼网站

Coremail邮件系统是自主研发的大型企业邮件系统,是中国第一套中文邮件系统,目前在中国大陆地区拥有超过10亿终端用户。

由于市场占有率极大,Coremail长期以来一直是各大黑产团伙的攻击重点,仿冒Coremail邮件系统登录页面以骗取用户的账号密码的钓鱼网站层出不穷,尽管Coremail一直积极配合国家网警对此类钓鱼网站进行打击封禁,但仍有大量犯罪分子仿冒Coremail进行钓鱼。

此类钓鱼邮件通过高相似度冒充、仿造企业的邮件格式,包括了公司信息、落款等。由于高仿的样式,此类钓鱼邮件通过正文内容十分难以识别,收件人需仔细确认发信人地址;在不小心点进了钓鱼链接后,也需反复确认网址链接是否正确。此外,如果此类钓鱼邮件出现在公司内部邮箱中,很可能是由于已有公司员工中招,攻击者利用该员工账号在公司内部发送钓鱼邮件,如果发件人不属于公司人力资源或财务部门,也基本可以判断为钓鱼邮件。

(三)BEC商业电子邮件诈骗案例

据统计IC3互联网犯罪报告的新研究表明,BEC攻击占网络犯罪造成的所有损失的近35%,使其连续七年成为最危险的威胁。

1. BEC攻击防御

在过去半年,Coremail安全产品CAC高级威胁防护功能月内就监测到18个商业诈骗案例,涉及16个客户,即时检测到在进行中的BEC攻击,使客户免受损失。

通常BEC 攻击可以被分为九种类型,主要是根据攻击者采用的欺诈请求方式进行分类。例如冒充供应商,员工或客户进行发信钓鱼,BEC通常伴随着多种攻击手法混合,包括域名伪造,接管被盗帐户等。

以下是Q2,CAC发现的诈骗案例,其中攻击者就采用了域名模拟的手段(见下图)

图29:BEC域名伪造攻击方法

对于此类BEC邮件,CAC异常安全系统在检测过程中发现具有潜在攻击可能的相似域名后,会即时发送相关告警信息至管理员客户,并公开危险账号信息以阻止向错误账户付款的发生。

对应的防御手法还包括:域名仿冒检测、域名信息分析、邮件内容分析。

然而,由于BEC往往不携带可检测的URL或恶意附件等钓鱼特征,因而能轻易地避开大多数成熟的安全防护技术,逃避邮箱系统的反垃圾反钓鱼检查,员工受骗后,最终给企业带来不可挽回的巨大损失。

为了提高广大邮箱用户的邮件使用意识、安全防范意识和自我防护能力,Coremail邮件安全事业部也梳理了安全意识提升TIPS。从你我做起,合力打造良好的邮件安全生态环境。