网络安全的本质是攻防对抗,更本质的其实是人与人心智与技术的全面较量。

欺骗诱捕技术作为攻防对抗技术中比较特殊的技术,能够使防守方更多掌握对抗中的主动权,诱导攻击,迫使攻击者耗费精力的同时,留下丰富的攻击信息。究其本质,欺骗诱捕技术更深层次考验的不止是技术的能力,还有对于攻击者作为人的理解。

国外主流蜜罐产品分析

根据MarketsandMarkets《欺骗技术市场规模、份额和2021年全球市场预测》中提到的欺骗诱捕技术全球主要供应商及产品,我们分析了几款国外主流的蜜罐产品,希望更清晰看到欺骗诱捕技术应用的主要脉络,捕捉到大家对于技术,对于趋势,和对于发展的共同理解。

1、Attivo Threat Defend 平台

Attivo Networks 是一家老牌安全公司,创立于1995年。采用欺骗诱捕技术来检测、调查和帮助缓解已存在网络中的攻击,包括用户网络、数据中心、云端、SCADA、物联网和销售终端。旗下产品Attivo Threat Defend 平台基于网络欺骗和数据隐藏技术提供攻击预防、检测和情报收集,以实现知情防御。

Attivo Threat Defend 平台

1、平台安全:

标准KVM虚拟化,客户端与底层统一操作系统,跨端口流量分析。

2、蜜罐诱捕:

一个IP对应多个蜜罐,虚假AD可单向通信,拥有多达32个网络接口。

3、威胁分析:

可分析识别侦察、访问、中间人攻击、攻击利用、载荷投递、C&C、欺骗凭证、ARP欺骗、SMB登录凭证识别、windows登录识别等攻击的安全事件,并分析端点部署情况。

4、诱饵能力:

支持上传蜜标文件,展示文件哈希(SHA1)、文件名/URL、VT结果等信息,可下载分析报告。

5、可视化:

1)部署/攻击拓扑图:支持时间轴拖动,事件等级筛选、关键字搜索等

2)路径走向拓扑图:威胁路径分析、漏洞利用分析等,支持csv下载、实时刷新、事件标记等。

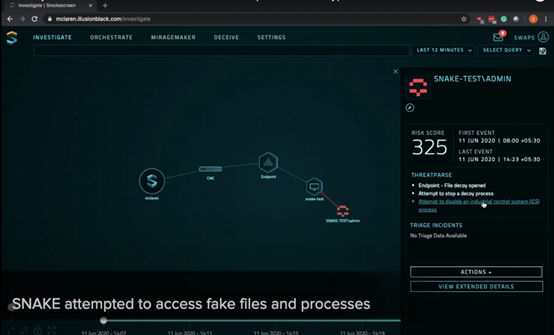

2、Smokescreen Illusion BLACK

Smokescreen成立于2015年,是一家印度的欺骗防御厂商。其产品名为Illusion BLACK。它的欺骗覆盖面不只做终端,还覆盖网络层以及活动目录、云环境、电子邮件、操作系统的欺骗,还有适配各类应用场景的诱饵库;支持本地和云环境的部署;支持取证溯源。完整的服务包里面还包括独家的威胁情报、欺骗防御培训。

Illusion BLACK

1、平台安全:

使用嵌套虚拟化、沙箱技术,三层沙箱,客户端与底层不同操作系统,分析旁路流量。

2、蜜罐诱捕:

一个IP对应一个蜜罐,真实AD,一个蜜罐一个网络接口,支持自定义域名。

3、威胁分析:

有私人威胁情报蜜罐,检测对Web的定向攻击,展示攻击描述、环境措施以及完整的威胁细节,支持pcap包下载。

4、诱饵能力:

具有数据欺骗,包括蜜标文件、诱饵凭证、诱饵进程,支持自动部署、触发检测及邮件诱饵。

5、部署:

可以采用云托管和内部私有化部署。

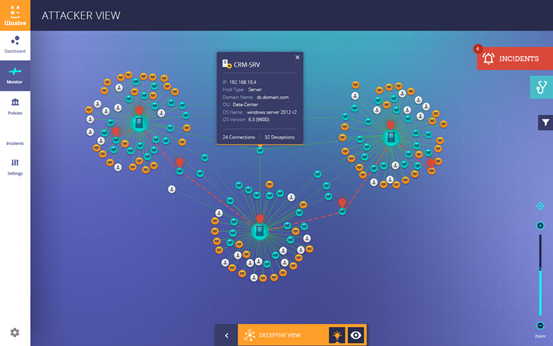

3、Illusive Shadow

Illusive Networks 成立于2014年,总部在以色列和纽约。旗下产品Illusive Shadow采用无代理方法,通过安装诱饵数据到笔记本、台式机、服务器、数据中心等处,扭转攻防局势,根除已经进入环境的攻击者。另外,illusive又发展了一款攻击情报系统,这个产品是欺骗防御平台的衍生品。

Illusive Shadow

1、蜜罐诱捕:

支持域名管理,输入AD信息,可获取目标主机后1:1部署。

2、系统管理:

支持标记告警信息、下载告警文件csv等。

3、威胁分析:

包含系统信息、请求头、AD信息、桌面录屏、风险分析、触发流程等基本信息;连接信息、DNS记录、网络信息、物理网络信息、路由表、共享文件等网络信息;文件上传(记录文件路径、操作类型、操作用户)、RDP(记录进程名称)、Web访问、SSH连接、FTP(用户名、密码、文件)、端口扫描、代码执行等触发信息。

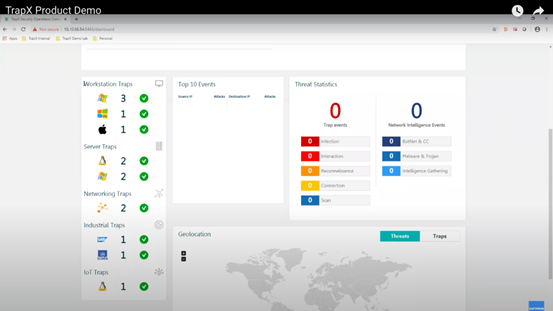

4、DeceptionGrid

TrapX Security 2010年成立于美国 。其产品DeceptionGrid采用3层静态及活跃陷阱诱捕攻击者,帮助定位高级攻击、0day漏洞利用和内部威胁。

DeceptionGrid

1、蜜罐诱捕:

无限制VLAN支持,三层交互欺骗,识别并自动适应网络上的新资产或操作系统,跨虚拟局域网动态许可,OOTB陷阱。

2、威胁分析:

基于云的威胁情报匿名收集参与社区成员的检测活动,供TrapX威胁分析/事件响应团队分析。

3、诱饵能力:

TrapX欺骗令牌:可通过GPO/SCCM部署的诱饵

4、可视化:

取证可视化;统计和动态分析;相关性连接事件之间的点;可视化揭示攻击路径、时间戳和踪迹,以预测和响应恶意行为。

攻击者视角、AD域伪装及攻击数据利用是共性

通过以上几款国外主流蜜罐产品的集中展示我们可以比较清晰看出欺骗技术应用的共同点:

1、攻击者视角

不管是Illusive还是TrapX都提到了对于“攻击者”的关注, Illusive在其愿景中的描述为“由攻击者建立来阻止攻击者”,而TrapX则提到“攻击者永远不会停止创新,我们也不会。”知道创宇认为欺骗技术必须从攻击者视角出发,才可以真正起到诱导攻击者行为,使其向防御方利益倾斜的作用。所以,以此为导向,创宇蜜罐从攻击者视角来审视企业网络安全防御的薄弱环节,大到如业务网站、VPN、员工、子公司和子单位等等,小到如服务器同口令、弱密码;内网管理设备漏洞等等。

作为防守方需要确认整体安全100%无问题,但是攻击者却只需要找到一个防御薄弱处,便可突破防御者费时费力建设的防御体系。所以欺骗技术要真正基于攻击者视角,利用新的方法让攻击者进入防御的圈套,通过影响攻击者的行为使其向着有利于防御的方向发展。

2、AD域

不管是利用蜜罐形成真实的AD域,还是通过模拟来形成虚拟AD域,无疑这些产品都在AD域的欺骗防御中投入了不小的精力。由于AD域的域控,对于攻击者而言有极大的吸引力,且创宇蜜罐在各行业应用过程中,也注意到金融行业中AD域的应用非常广泛,对于AD域伪装欺骗技术也有明确的需求,所以创宇蜜罐深入进行AD域仿真技术研发,来满足大型企业的AD域伪装需求。

3、采集数据利用

因为蜜罐产品对于攻击数据可以无条件进行记录的特点,所以这些最真实的攻击数据,无疑隐藏着巨大的价值,这一点从TrapX加入了以大数据分析见长的Commvault可见一斑。

创宇蜜罐凭借其云蜜罐高度仿真及快速部署,一直强调通过创宇蜜罐捕获的准确攻击数据,是完全可以进行自身私有威胁情报生产的,这较之大规模威胁情报采购来说,更加精准,更具实用性,对于自身防御体系的赋能意义重大。

此外,基于以上三点,创宇蜜罐结合国内客户应用需求,对蜜罐功能进行了细化和扩展,将拦截阻断进行了针对性加强,拦截阻断的手段更强调自身阻断能力的增加,也附加联动阻断能力。同时引入主动防御理念并进行落地,通过对互联网暴露面层、网络边界层、边界设备互通层及内网核心层均通过设置蜜罐实现对攻击的“探测、干扰、拦截”,使蜜罐真正可以实现感知、发现、记录和处置的闭环,更具主动防御解决方案的应用价值。