2022年4月1日,愚人节,周杰伦在Instagram上发文称持有的BAYC#3738 NFT(该 NFT 在今年1月由黄立成赠送)已被盗了!同时被盗的还有MAYC #16500 Doodles #768 Doodles #725,价值169.6 ETH,超过300万元。

SharkTeam第一时间对此事件进行了技术分析和资金流向分析,并总结了安全防范手段,希望后续的区块链项目可以引以为戒,共筑区块链行业的安全防线。

一、 技术分析

攻击者地址:0xe34f004bdef6f069b92dc299587d6c8a731072da

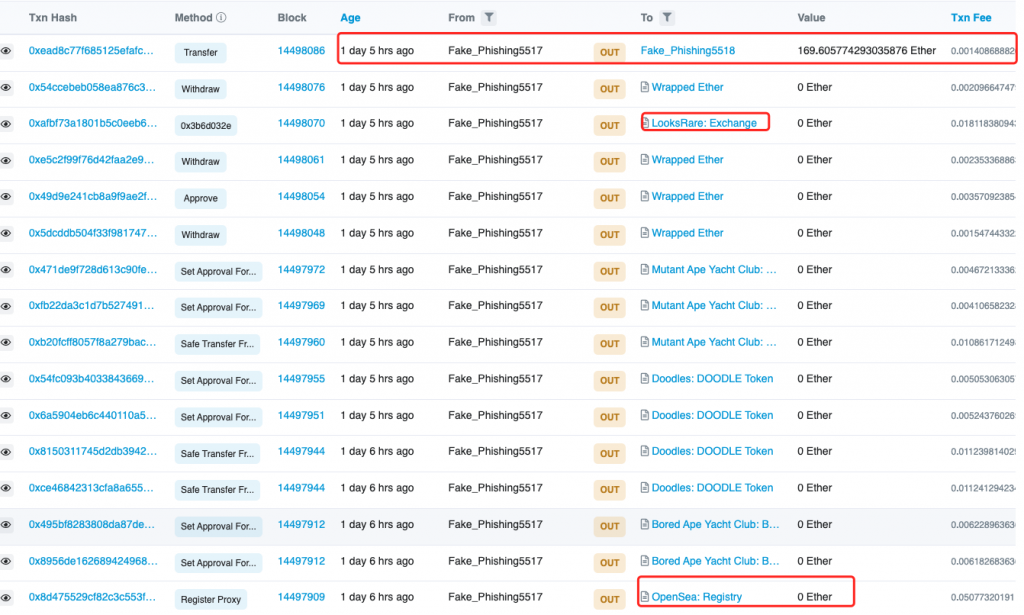

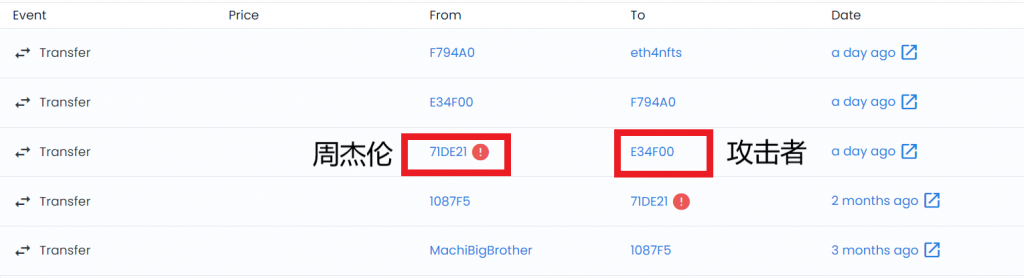

(1)周董被钓鱼,应该是通过某个钓鱼网站将0x71de2开头的钱包地址签名授权(approve)交易,将NFT的权限授予了攻击者地址(0xe34f00),这时周董还没意识到自己的NFT已经处于风险之中。

(2)仅仅过去几分钟,攻击者就将这4个NFT转移到自己的地址中。

(3)在LooksRare和OpenSea上将盗取的NFT卖掉,获得约169.6 ETH

(4)通过地址0x6e85c36e75dc03a80f2fa393055935c7f3185b15将脏款转入Tornado混币平台。

值得注意的是,攻击地址(0xe34f00)在3、4天前在开始使用,整个攻击过程很明显不是通过合约自动化执行,而是有人放出“诱饵”后等待周董上钩,之后一气呵成,在很短时间内手动操作完成。我们分析这次不同于之前面向所有用户的OpeaSea钓鱼事件,而是一次针对周董的精准钓鱼攻击,可能是周董周围的人通过特定钓鱼网站获得了周董的钱包地址授权。

- 攻击者一方面知道周董具体的钱包地址,所以能第一时间发觉周董账号上钩并立即执行后续。

- 攻击地址在此次攻击前和攻击后都没有进行任何其他钓鱼攻击,处于静默,这不符合钓鱼攻击的行为逻辑。

二、资金流向分析

私钥失窃后周董的OpenSea账户将BAYC#3738发送给了E34F00,该账户迅速出售了NFT并注销了在OpenSea上的账户。

通过ChainAegis进行链上查询,周杰伦链上地址为0x71de2148051a7544a082178b3e6a6dd1e0fe97a1,BAYC#3738失窃后该地址将其他拥有的NFT转移到了0xa13985568ec4656810ead16cb36264cad3109dca。

通过ChainAegis进行链上查询,攻击者链上地址为:

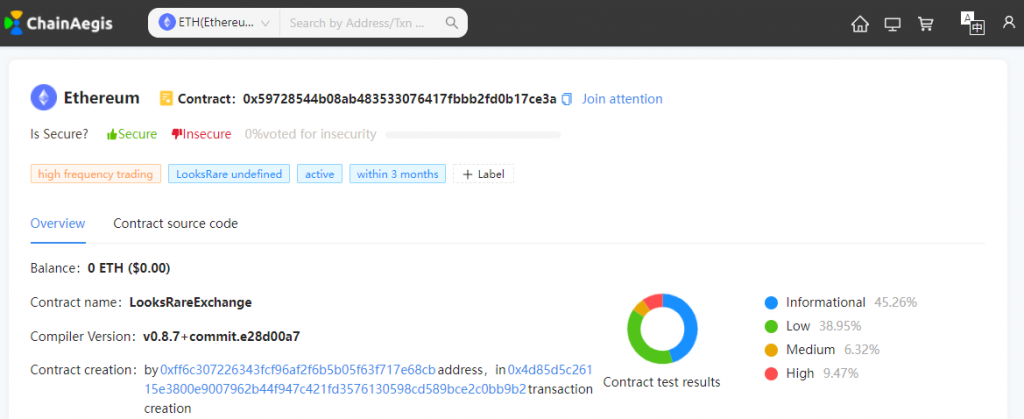

0xe34F004BDef6F069b92dc299587D6c8A731072Da,已被系统标签库标记为钓鱼地址。

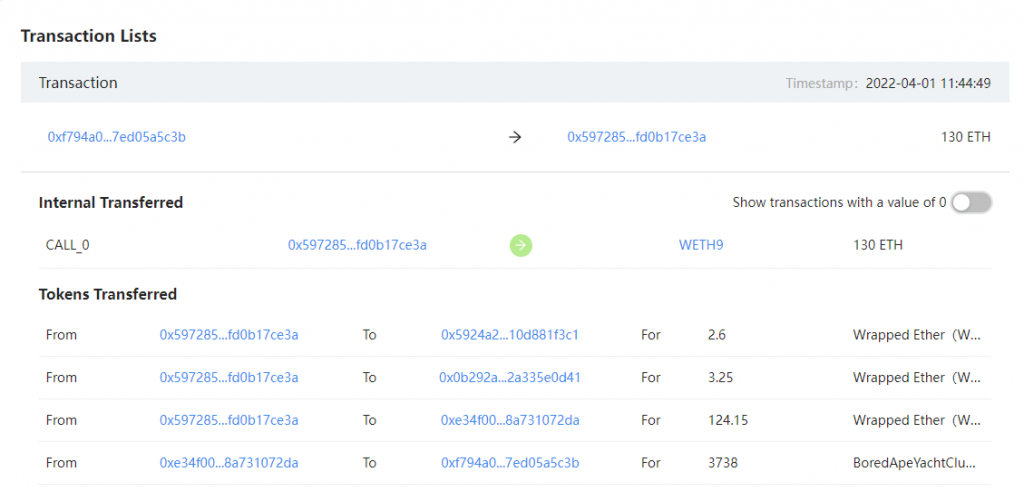

进一步追踪发现销赃地址为0x59728544b08ab483533076417fbbb2fd0b17ce3a:

通过ChainAegis标签库查得该地址为LooksRare NFT交易所合约地址,判断攻击者通过该交易所对BAYC#3738完成了销赃。

销赃后攻击者将赃款转移至0x6E85C36e75dc03A80F2fA393055935C7f3185b15,后通过Tornado.Cash对赃款进行洗钱操作。

三、安全建议

SharkTeam提醒您,不要访问您不熟悉或不确定的网站,坚决不要将您的地址授权给任何您不确定的合约或项目。

Website: https://www.sharkteam.org/

Telegram: https://t.me/sharkteamorg

Twitter:https://twitter.com/sharkteamorg

更多区块链安全咨询与分析,点击下方链接查看

D查查|链上风险核查 https://m.chainaegis.com/