作者简介

王剑桥,安全牛分析师,北京大学网络安全硕士研究生,主要从事网络安全、终端安全、数据安全相关的国家政策、行业发展趋势以及主流技术应用等研究工作,牵头负责《中小企业等保建设白皮书》、《企业勒索软件防护应用指南》等报告研究项目。曾任职于大型综合性安全厂商从事科研项目研究和安全事件分析等工作。

近年来,勒索攻击已经成为主流的攻击方式。从勒索事件数量上看,近年来勒索攻击数量整体呈上升趋势,针对终端的勒索攻击数量有所下降,定向勒索数量有所上升。从单个事件的勒索金额看,勒索赎金数额不断增加。根据BleepingComputer的数据,2021年第四季度的平均赎金为322,168美元,比上一季度增长了130%。赎金支付的中位数为117,116美元,与第三季度相比增长了 63%。

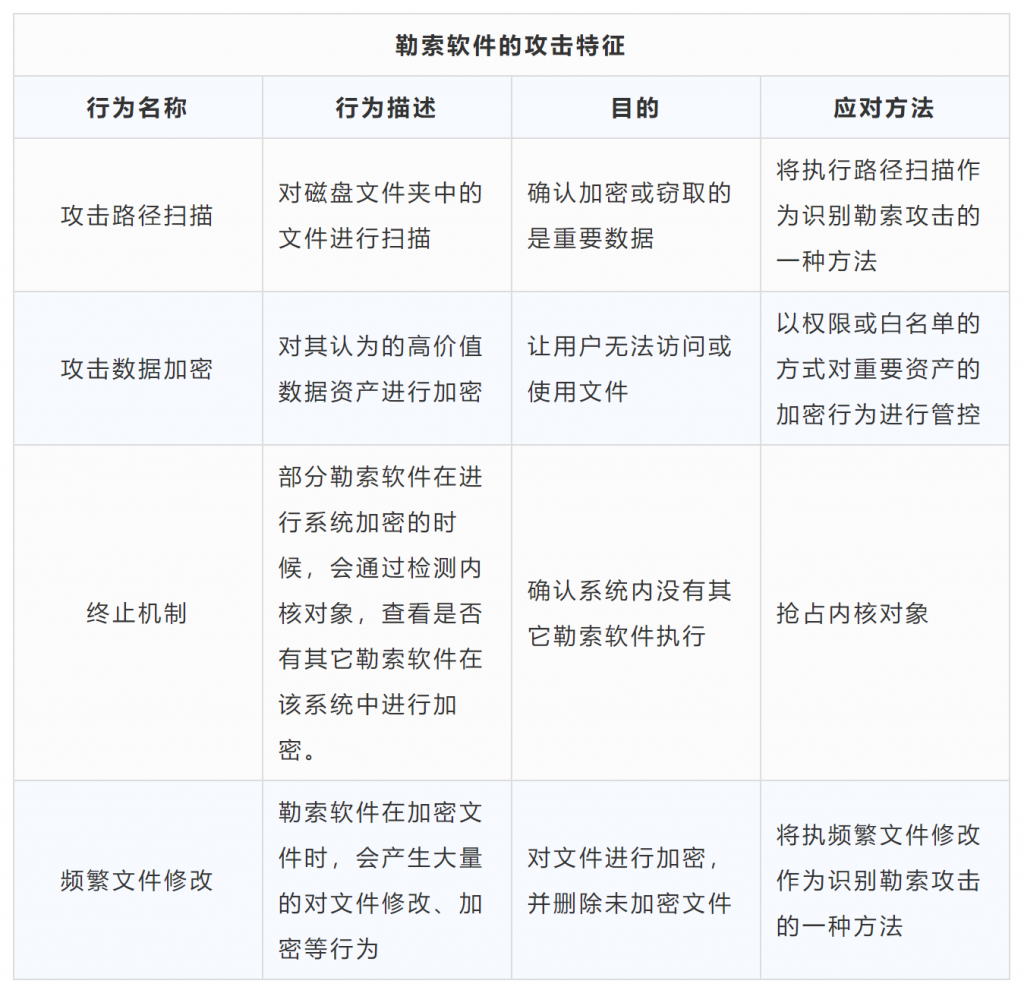

勒索软件的攻击特征

与其它攻击行为不同,勒索攻击为了能够顺利完成加数据解密或数据窃取,有一些特有的行为:在勒索执行前,部分勒索软件会通过查看系统中是否存在别的勒索软件执行,以确保自身软件的顺利执行;在进行加密或窃取行为前,通过对落地路径进行扫描,确认窃取或加密的文件是否为重要文件;在执行加密时,会产生文件后缀变化或被频繁修改的情况。根据这些特征,可以形成一定的应对方法,见下表。

主流防护技术

据安全牛观察,基于上述勒索软件的攻击特征,市场上形成了四种有效的专业针对勒索攻击的检测及防护技术,包括诱饵文件技术、文件状态变更识别、内核抢占、数据资产操作管控四种技术,这四种技术各有其自身的优缺点。

1、 诱饵文件技术

描述:通过部署一个几乎不可能人为或正常应用访问的文件,并通过设定一个阈值进行监控,一旦某进程对该文件的访问超过这个阈值,则认为该进程为异常进程,可能为勒索软件的进程。

优点:诱饵文件识别方法所利用的勒索软件行为特征是几乎所有勒索软件均具备的,所以此产品具有较强的普适性。

缺点:无法应对基于数据窃取的双重勒索。

2、文件状态变更识别

描述:对文件状态进行监测,一旦发现该文件夹的文件存在:(1)对大量文件的原地读写;(2)进行大量创建同名不同扩展名文件的工作;(3)对大量文件增加后缀等,则认为存在风险,需要对文件进行备份处理。

优点:在文件变更时可以对文件进行备份,一旦出现被解锁等情况,能够及时有效恢复。

缺点:无法应对基于数据窃取的双重勒索。

3、内核抢占

描述:利用部分勒索软件在执行前会检索是否有别的勒索软件在内核处有记录这一特点,通过伪造加密标识诱骗勒索病毒退出程序。

优点:对系统影响较小,且能应对各种类型的勒索攻击。

缺点:只有部分勒索软件会执行内核检测工作,局限性较大。

4、数据资产操作管控

描述:在计算执行环境中以文件夹、磁盘等方式划分出安全空间,在此空间内的数据资产采用白名单的方式进行资产访问。极限情况下,可以将整个设备作为安全空间,对全盘进行保护。

优点:能够对任何类型的勒索攻击进行防护,具有较高的安全性。

缺点:会占用一部分内存、空间,且只能对有限数据资源进行防护,适用于高价值数据的保护。

用户选型因素考量

勒索攻击防护是在建立网络安全防护体系时需要考虑的一部分,用户需要根据自身的业务特点、安全目标,判断是否需要独立建立勒索软件的防护体系。

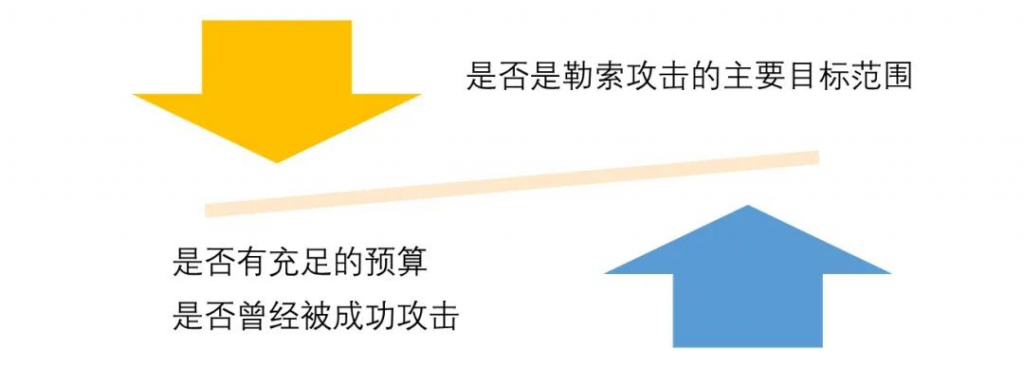

具体可考虑以下几个因素:

※ 是否是勒索攻击的主要目标范围

虽然存在对特定企业的定向勒索攻击,但大部分勒索攻击通常将定向攻击定为对某个行业、某个行业或某个地区进行攻击。因此,自身所处的行业、所处的地域等都会对自己造成影响。

※ 是否有充足的预算

在与甲方沟通当中,预算是否充足一直是企业在进行安全建设时必须要面对的问题。勒索软件防护是已具备基本防护能力后,针对特定安全风险进行的防护手段。因此,如果在没有足够充足的预算时,首要考虑的是做好整体防御,独立勒索软件防护技术可以融合在终端安全防护、数据安全防护等防护能力之内。

※ 是否曾经被成功攻击

勒索组织不会因为企业曾经被勒索,就不再勒索该企业,企业被重复勒索的现象时有发生。2021年9月日本科技巨头奥林巴斯(Olympus)被BlackMatter 勒索软件攻击,而在10月10日,奥林巴斯又被Macaw勒索。企业被成功攻击让别的攻击者认为其容易被攻破;企业支付赎金则让别的攻击者认为其更容易支付赎金。

防护建议

用户可以在整体安全防护之上,采用有针对性的勒索软件防护技术。主流的勒索软件防护产品大致分为针对系统安全的防护以及针对文件安全的防护。企业在进行勒索软件产品选型时,需要判断自身更需要何种网络安全产品。如果对业务连续性要求高,建议选择基于诱饵文件的勒索防护产品;如果对数据安全性要求高,建议选择基于文件状态变更识别的勒索防护产品或数据资产操作管控产品。