近日,瑞星公司发布《2021年中国网络安全报告》,该报告综合瑞星“云安全”系统、瑞星安全研究院、瑞星威胁情报平台、瑞星客户服务中心等部门的数据与资料,针对恶意软件、恶意网址、移动安全、企业安全等领域作出详尽分析,并对未来网络安全趋势提出建设性观点。

报告指出,2021年瑞星“云安全”系统共截获病毒样本总量1.19亿个,病毒感染次数2.59亿次,新增木马病毒8,050万个,为第一大种类病毒,占到总体数量的67.49%,勒索软件样本32.22万个,感染次数为62.4万次;挖矿病毒样本总体数量为485.62万个,感染次数为184.11万次;手机病毒样本275.6万个,病毒类型以信息窃取、资费消耗、远程控制、流氓行为等类型为主。

图:2021年病毒类型统计

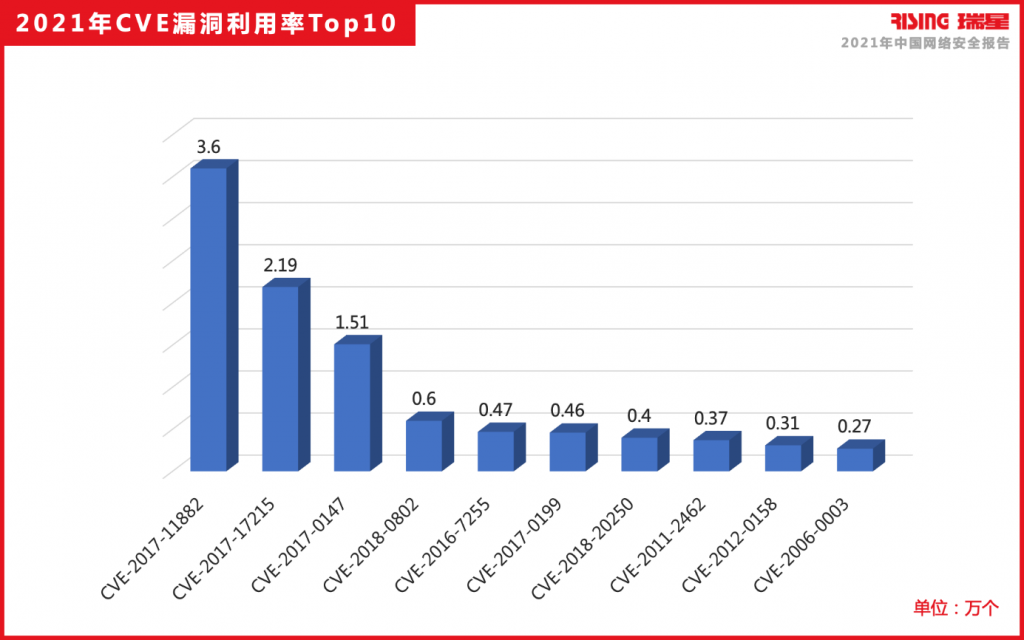

报告显示,从收集到的病毒样本分析来看,2021年利用最多的漏洞依然是微软Office漏洞,CVE-2017-11882、CVE-2018-0802、CVE-2017-0199得益于漏洞稳定性、易用性和用户群体广泛性始终是钓鱼邮件攻击者首选的利用漏洞。同时,Log4j2远程代码执行漏洞(CVE-2021-44228)作为引爆2021年安全行业的重大事件被着重提及,该漏洞相关利用被公开并迅速的在网络上扩散,引起各国高度重视,一时间全球近一半企业与之相关的业务均受到该漏洞的影响,同时也出现了诸如比利时国防部被不法分子利用Log4j漏洞进行攻击等事件。

图:2021年CVE漏洞利用率Top10

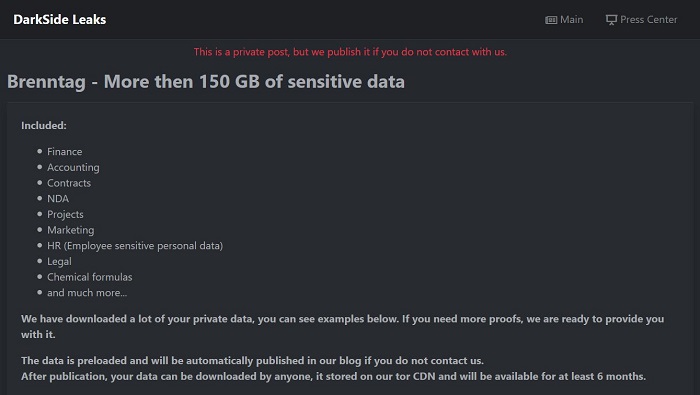

2021年全球APT攻击也愈发猛烈,报告显示,威胁组织Darkside在短时间内先后对成品油管道运营商Colonial Pipeline、东芝公司(Toshiba Tec Corp)、化学品分销集团Brenntag等企业进行了网络攻击,窃取了大量文件并进行勒索;同时报告对瑞星威胁情报平台所捕获的威胁组织Patchwork、威胁组织Lazarus Group、威胁组织Transparent Tribe、威胁组织SideWinder和威胁组织APT-C-23也都进行详细的介绍。

图:DarkSide组织创建的私人数据泄露页面

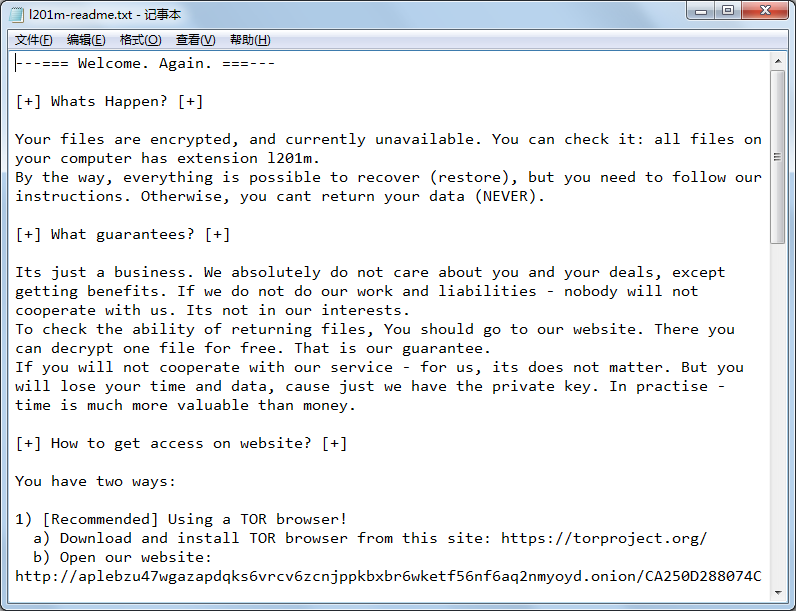

2021年勒索软件依然猖獗,仍主要针对政府及企业用户,越来越多的威胁组织在勒索的同时,采取文件窃取的方式来“绑架”企业的隐私文件,以历史攻击事件梳理来看这确实卓有成效,大大提高了勒索软件敲诈赎金的成功几率。同时,越来越多的攻击组织或不法分子选择运用勒索软件即服务(RaaS)这一模式进行攻击,让不具备专业技术知识的犯罪分子可以轻而易举的发起网络敲诈活动,这就导致勒索软件市场规模不断扩大。瑞星根据感染量、威胁性筛选出影响较大的年度Top3勒索软件,分别是Sodinkibi勒索软件、Darkside勒索软件和BlackCat勒索软件。

图:Sodinokibi勒索信

《2021年中国网络安全报告》对于未来的网络安全趋势也给出一定的参考意见,报告指出国家级APT攻击活动愈加频繁,通过捍卫网络安全来保护国家安全任重而道远,且勒索软件依然活跃,尤其是关键基础设施和重要行业领域的企业均遭受了勒索软件攻击,建立网络安全综合治理体系,搭建多层防御系统是重中之重。同时,利用成功率极高的漏洞依然受到攻击者的青睐,大量没有更新的老旧软件会成为攻击者的首选利用目标,而Apache Log4j2漏洞的出现则反映出,引用开源项目时需要谨慎,建立事前源代码安全性审查、事后规范化的应急响应将成为软件开发企业必不可少的基础性安全工作。

目前,《2021年中国网络安全报告》已可下载,广大用户可通过http://it.rising.com.cn/d/file/it/dongtai/20220126/2021baogao.pdf来获取,了解更加详细的网络安全数据、攻击事件详细分析及未来网络安全形势。