1.简介:

中文名:奔雷

作者:OpenxLab

地址:https://github.com/openx-org/BLEN

- POC数量、经过OpenxLab实验室小伙伴们的不懈努力现已有137个POC;

- 使用python编写、跨平台、并发能力强、扫描速度非常快;

- POC模板结构简单,脚本化编程、提供了专门面对开发者的小工具箱,适合用户自定义POC,快速拓展BLEN的检测能力。

- 所有POC都是以不对目标产生任何负面影响的宗旨编写的,既能发现缺陷也不会给目标业务造成大的负面影响,能灵活应用于企业与个人之间的安全需求。

- POC数更新快;

2使用场景

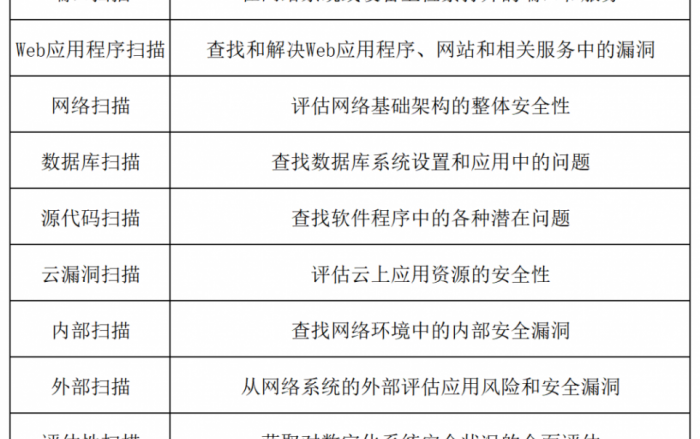

作为漏洞扫描框架,可被应用于但不限于如下场景:

1、0day/1day全网概念验证;

2、企业内网或外网资产的安全评估;

3、批量资产存活检测;

4、漏洞平台刷分;

3使用部署

- git clone –depth 1 https://github.com/openx-org/BLEN.git

3.1注意

使用前提醒,BLEN默认每次运行都会有报告和log输出,分别在output与log文件夹下,出于缓解存储压力的考虑,设定的规则为每次运行时都会删除12小时以前的输出文件,如果该输出文件对使用者有剩余价值,请在运行结束后及时将输出文件移出当前目录或更名为中/英文形式,如果有重要信息被删除,就再扫一遍吧,也快得很,另BLEN如今可以良好的运行于MAC和Kali、以及Windows系统等。

3.2单个url扫描模式

使用方法:python3 Blen.py –s poc/Apache_Solr/File_Read/poc.py -u xxx.xxx.xxx.xxx:xx

单个目标的漏洞验证详情返回取决于漏洞本身,目前所有poc都是为了批量验证而设计,single检测模式暂未对返回结果做优化,后续会有有优化。

3.3批量扫描模式

使用场景

- 新漏洞爆出后做全网验证

- 刷漏洞平台积分

4.使用方法:

Python3 Blen.py -s /poc/Apache_Solr/File_Read/poc.py –f scan/xx.txt –thread 40

也可通过逗号分割,同时指定多个poc,还可以通过 –s all指定全量POC进行测试。

Python3 Blen.py –s all –f scan/xx.txt –thread 40

5.FOFA api资产获取

通过fofa提供的api接口获取资产清单

命令:Python3 Blen.py –fofa-search,输入fofa账号,以及key。

Fofa search模式会将从api中获取到的结果进行云重并重新排序。

6.结束语

BLEN是个公益性项目,不走商业化路线,旨在分析我们的研究成果,吸收社区大佬的经验,虚心接受批评和指责,无限制、不收费,也欢迎企业用户包装使用,希望大家支持。

若有相关问题可联系01support@openxorg.com邮箱进行咨询!

关于Openx实验室

OPENX实验室成立于2019年,是众智维科技旗下专注安全对抗前沿技术研究的专业团队。实验室以攻防基础理论框架、先进攻防技术AI推理、安全能力发展体系为主要研究方向。实验室成立以来多次承接国家级网络安全科研课题,牵头相关标准编制。有关网络安全政策、体系方面的研究成果被多个省市、行业列入“十四五规划“之中。实验室多次为省部级大型攻防演练提供平台运营和裁判管理服务,是工信部网络安全试点示范项目大规模攻防运营管理方向的牵头单位,是国家计算机网络与信息安全管理中心科研项目合作单位,CNCERT的省级支撑单位,CNNVD三级支撑单位。