亲爱的用户朋友们:

感谢大家在百忙之中来到深信服智安全2021年度技术汇报。

在准备今天的汇报过程中,我们采访了几位老朋友,先来听他们讲讲这一年与深信服安全产品发生的故事……

听了大家的故事,我们很感动也很开心。深信服安全产品帮助用户解决了这么多问题,这也让我们更有动力去持续迭代技术能力,持续完善更简单有效的安全产品和服务,持续提供更省心可靠的解决方案。

这一年,不知道大家今年都关心哪些问题呢?都有哪些需求呢?你们应该也思考过,这些问题和需求,可以如何通过技术创新去解决?

是的,你们的问题和需求,我们也在设身处地研究、思考过,并且给出了答案。

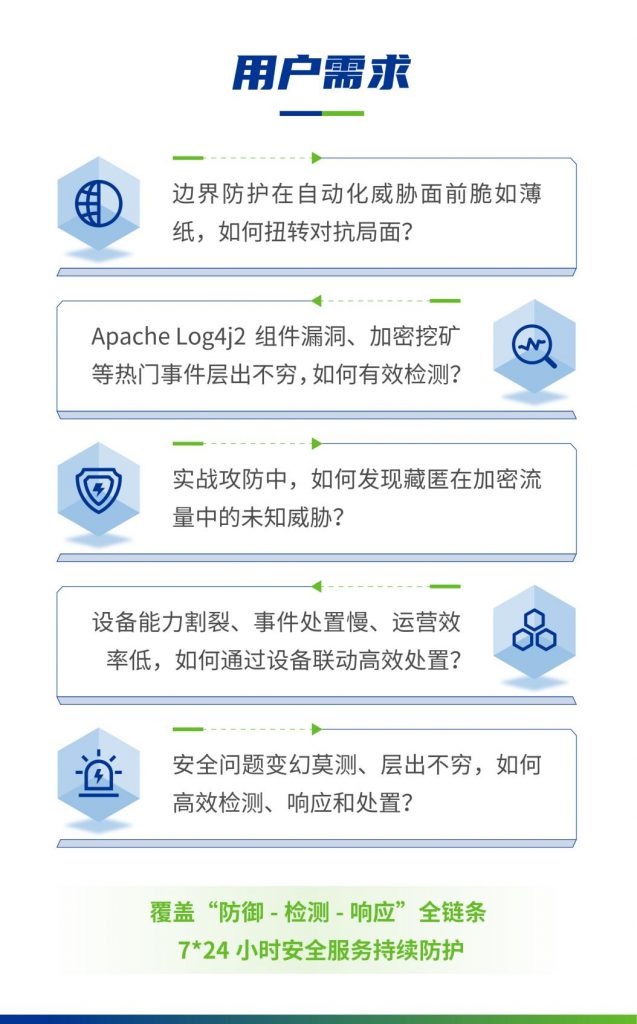

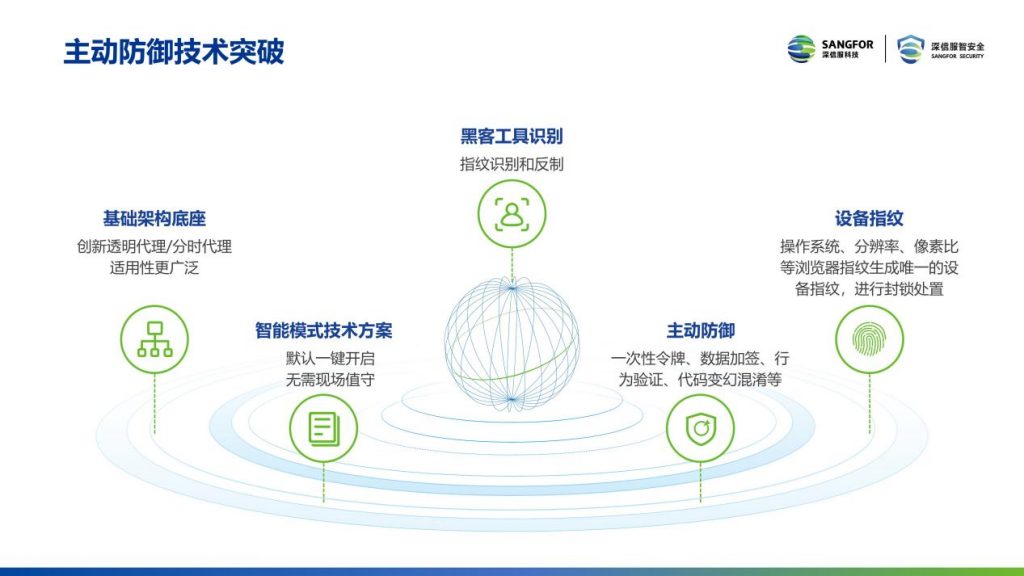

今年,我们统计了全网Web攻击来源,发现80%以上来自于自动化威胁。我们和用户达成了一个共识:传统边界防护在自动化威胁面前“脆如薄纸”,依靠现有的规则、引擎防护能力,注定只能被动挨打,需要研发主动防御的技术去解决这个问题。

主动防御技术不基于任何特征、规则及阈值的方式进行防护,跳出了传统机制的局限。

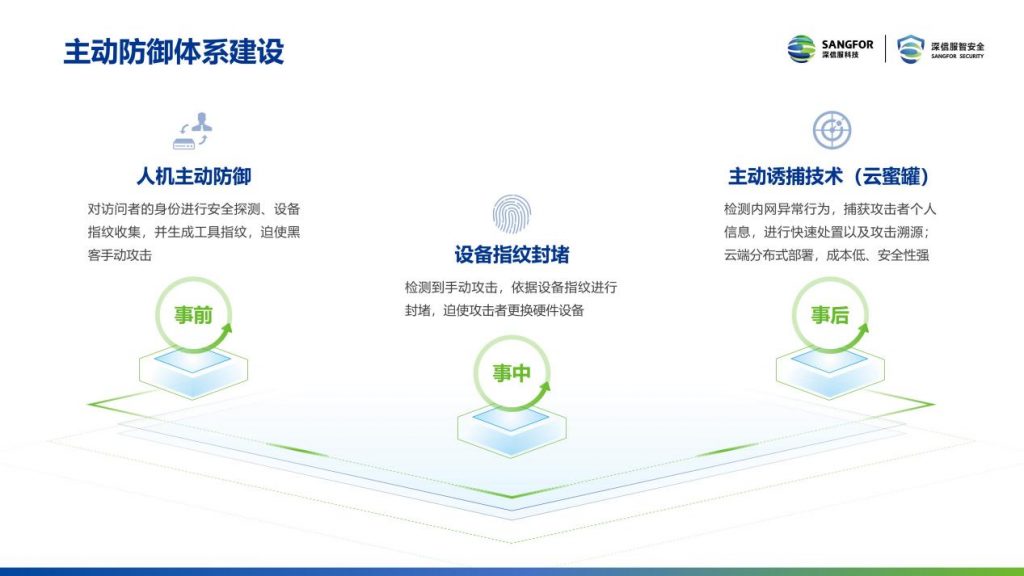

依照攻击过程来看,事前阶段,攻击者依赖于自动化工具,快速收集信息,发现系统漏洞;事中阶段,为了渗透业务系统,防止请求被安全设备拦截,攻击者会频繁更换IP;事后阶段,攻击者会大量扫描内网资产,快速横向渗透。

对此,我们的主动防御体系采用了三层防护:人机主动防御、设备指纹封堵、主动诱捕技术(云蜜罐),针对攻击者的事前、事中、事后进行全方位打击,为用户安全防护打造层层铜墙铁壁。

我们的主动防御技术目前已应用在Web应用防火墙WAF、下一代防火墙AF产品中,覆盖70%扫描器;其中下一代防火墙AF针对高级威胁行为拦截率提升47%,针对自动化攻击的识别率高达80%,改变过去需要人工研判定位的方式,大幅度缩短威胁发现时间,帮助用户提升运营效率。

2021年,0Day漏洞层出不穷,我们发现,仅第一季度,74%的恶意文件为首次发现的0Day文件。针对近期披露的“史诗级”漏洞Apache Log4j2,深信服安全云脑数据显示,截至目前利用该漏洞的攻击已超千万次,我们成功帮助6000多家用户阻断非法入侵,并捕获Tellmeyoupass、mirai、z0miner、H2miner、BillGates等十几个黑产组织。用户对高级威胁检测与举证溯源的需求日益增加,对此我们不能视而不见。

针对传统杀毒引擎无法检测的高级威胁,我们研发了IoA(Indicator of Attack)高级威胁检测系统。与传统方法检测攻击工具不同,IoA高级威胁检测系统着重检测攻击的技术、战术和过程,了解攻击者意图,在终端上进行攻击阶段的纵深检测和防御。

攻击者在终端上不同攻击阶段的全部行为都会被终端检测响应平台EDR采集记录,再基于用户真实环境上下文关联,通过上下文聚合分析,检测出攻击事件或潜伏在内网的攻击,并可基于进程链的形式还原攻击路径,帮助用户可视化展现攻击事件。

很开心地跟大家分享,深信服IoA高级威胁检测系统从2021年11月开始试点,仅1个月已在8000+终端部署,检测出1起利用Gitlab漏洞真实完整的恶意攻击、200+黑灰产攻击、20+红队攻击(实现100%检出率)。

今年,国家发改委重点提及虚拟货币挖矿的全链条治理工作。年底各级政府和相关行业纷纷响应,通报了多家单位。挖矿行为不仅仅会导致组织的电脑卡顿、CPU飚满、运维成本暴涨,一些挖矿主机极有可能会被植入病毒,导致更严重的网络安全攻击事件等。加密挖矿逐渐成为主流,明文的检测规则已经不再适用,我们急需解决用户对加密挖矿的检测需求。

于是,我们聚焦恶意加密流量的识别,前期通过跑沙箱样本、执行黑客工具等方式收集大量恶意加密流量,从加密前后的通信特征推演,研发了一套专门针对恶意流量的精准识别模型。

深信服加密流量识别的核心算法目前已经申请了20+项发明专利,涉及异常检测、机器学习、深度学习等。

值得注意的是,我们的加密挖矿检测有效检出设备超过1000+,矿池IP超过50+,涉及多个挖矿家族(紫狐、双枪、独狼、贪狼等),覆盖多个常见币种(门罗币、以太坊、奇亚币等)。

随着攻防技术的升级,黑客的攻击手法也越来越隐蔽,大量使用加密技术,将恶意流量隐藏在正常流量中,成功绕过防护设备。数据显示,通过 Internet 与远程系统通信的恶意软件中有近一半(46%)使用了 TLS加密通信。然而对于此类隐藏的高级威胁,用户完全无感,极易造成数据泄露等重大安全事件。

对此,我们创新提出了“异常检测+主动探测”的未知威胁检测。在异常检测阶段,基于流量特征发现可疑行为,不放过任何一条蛛丝马迹,实现低漏报、高检出;而后在主动探测阶段,进行二次验证,做到零误报,保证推送事件的准确性。

目前这种检测技术已上线态势感知SIP、NDR,以及托管式安全运营服务MSS,覆盖60+用户,报送高价值事件120+起,包括黑客攻击、违规操作、攻防演练等多个场景。

随着网络安全的发展,用户不断增加在安全建设方面的投入、采购大量的安全设备,但依旧做不好安全运营,到底是为什么?我们发现,用户的不同安全设备会产生大量告警,而且运营人员缺乏丰富处置经验,人工处置往往不及时;同时,不同厂商的设备无法联动,也给用户带来无法及时处置的工作负担,导致运营成本不断增加,用户深受困扰。

由此,我们构建了深信服安全产品联动能力体系,通过SOAR安全编排与自动化响应,使安全建设向“智能化、自动化、动态化”能力提升,实现“自动响应闭环,持续安全运营”。

到现在,我们的SOAR安全编排与自动化响应能力已在30+种子用户得到验证,其中已将一家金融客户的安全运营响应处置标准化流程落地到SOAR的剧本中,测试通过9个场景化剧本。

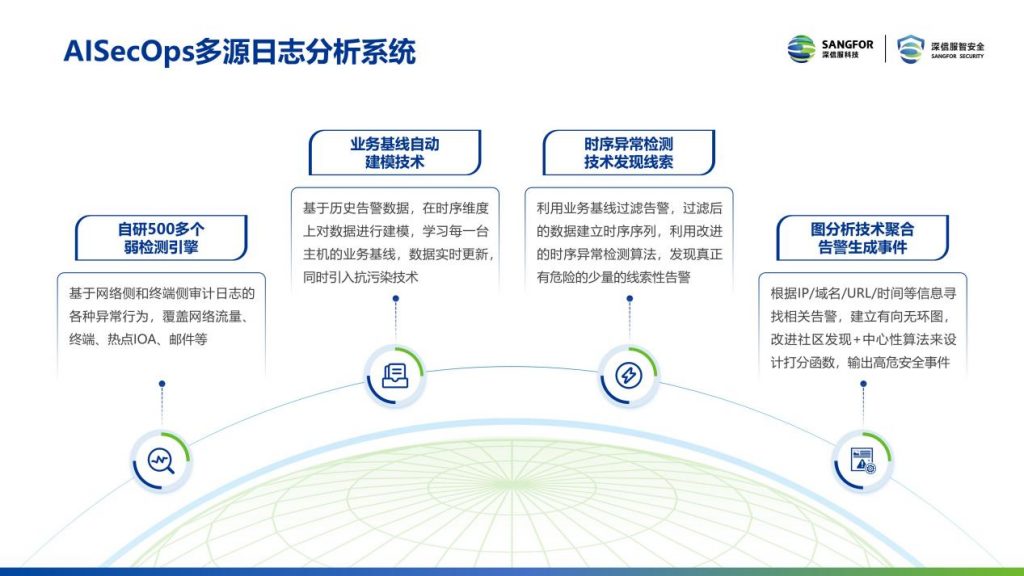

安全问题变幻莫测、层出不穷,如何高效检测、响应和处置?基于人工智能和机器学习的飞速发展,我们充分利用AI的泛化和学习能力去应对安全攻击的变化,在AI赋能安全方面取得了明显的突破,例如AISecOps多源日志分析系统、AI数字资产监控、加密WebShell通信等。

截止2021年底,深信服托管式安全运营服务MSS在各行各业在线用户数超1000家。仅从数据我们就可以看到,所有用户每天产生几亿条安全日志,平均每个用户每天需要面对约35万条安全日志。

对此,我们研发了一套先进的多源日志分析系统,从MSS云端上海量的安全日志中,高效、自动化地挖掘出高价值的安全事件,帮助用户快速处置威胁,优化用户的安全服务体验。

除了多源日志分析系统,我们还融合数字风险防护(DRP)理念,推出AI数字资产监控。

通过广泛采集互联网空间数据并结合深信服自有的威胁情报数据,运用AI和大数据技术,采用多种智能化内容发现和分析算法,从海量多源异构数据中,快速准确地帮助用户发现和处置数据泄露、品牌仿冒、资产失陷等外部风险,帮助用户提升安全运营效率。

大家都意识到,随着企业数字转型、业务云化、移动办公兴起,应用程序、数据和用户的位置分布都在悄然改变。用户原来基于本地数据中心的业务访问和防护方案,无法适配业务云化、SaaS化之后带来的安全问题。

我们提出“在云端构建安全防护体系”的思路,并通过“云化交付安全”模式的云原生SASE服务(云安全访问服务),帮助用户在云上构建一个新的安全边界。通过将现有最新的安全能力聚集在云上交付,如下一代防火墙、上网行为管理、终端检测与响应、零信任安全接入等,SASE能够实现安全能力的实时更新、弹性扩展,大大降低安全建设成本,让用户有更多的时间和精力投入到业务创新中。

目前,深信服在中国区域和全球主要国家部署了超过25个POP节点,覆盖了国内大部分省份,用户累计超4500家,在线保护终端超60万个。

技术创新突破,是产品竞争力的根基,是产品质量的保障。

站在帮助解决用户问题的角度,我们一次次突破技术,用硬核的实力在多个竞技与峰会中披荆斩棘。

事实证明,这一年,我们的确付出了实际行动,用更加创新、更加硬核的技术实力,为你们的业务安全、乃至多个重要公共事务的安全保驾护航。

回归用户对安全建设最本质的诉求,就是简单、有效。我们相信,技术创新的浪潮奔涌向前,将为推动用户更简单、更有效的数字化建设持续输出强劲动力。

来日方长,未来可期,新的一年,我们继续携手共进!