近年来,网络安全建设从合规需求为主,转变为更重视如何才能有效对抗真实攻击。由于蜜罐技术不同于DPI流量检测、EDR端点检测技术,它带来的是一种新安全能力:欺骗防御能力,能够在攻防对抗中主动诱捕、溯源反制,扭转攻防不对称的现状,所以蜜罐在近两三年得以有更大的市场需求。

另外,随着企业用户的业务上云、远程办公等趋势,企业的出口边界越来越模糊,攻击者入侵的途径方式越来越多,只是在边界上集中部署安全设备已不能完全应对威胁,客户需要补充欺骗防御的安全能力,而蜜罐能够“埋伏”在真实资产中,对抗处于暗处的攻击者,诱捕到潜伏在内网中的威胁,满足用户的需求,故介于上述行业背景,发布本期牛品推荐——非凡安全幻影蜜罐。

牛品推荐第三十一期

标签

欺骗防御 高捕获率 高仿真度 可溯源可反制

用户痛点

1、网络威胁加剧,蜜罐部署成本高

随着用户的网络边界变得越来越模糊,攻击可能来自四面八方,用户希望借助蜜罐主动诱捕到潜在的攻击甚至是横向攻击,这便要求蜜罐能在不同的网络场景中大量部署,但同时又不希望增加部署成本和管理成本。

2、普通蜜罐仿真性不足,定制化需求增加

欺骗防御技术可以让攻击者在蜜罐上停留,相当于消耗了攻击者有限的时间和资源,间接的保护了真实资产。但为了让攻击者停留得更久,便要求蜜罐能仿得够真,往往需要根据客户的业务系统,进行蜜罐定制。

3、攻击类别易界定,但攻击身份信息难溯源

蜜罐可以检测到攻击者的入侵手段,但往往难以较全面留存攻击者入侵蜜罐的相关证据,同时只能溯源到攻击行为,难以溯源到攻击者的真实身份。

4、传统蜜罐产品缺少威胁处置能力

蜜罐若检测来自内网的攻击,相当于是捕获到内网的失陷主机,客户希望蜜罐系统本身拥有快速处置的手段,比如能够将失陷主机隔离,避免影响范围扩大。

总的来说,用户希望拥有一款:“高捕获率、高仿真度、溯源全面,同时具备反制处置能力”的蜜罐,这四个方面也是评价一款蜜罐的重要指标。

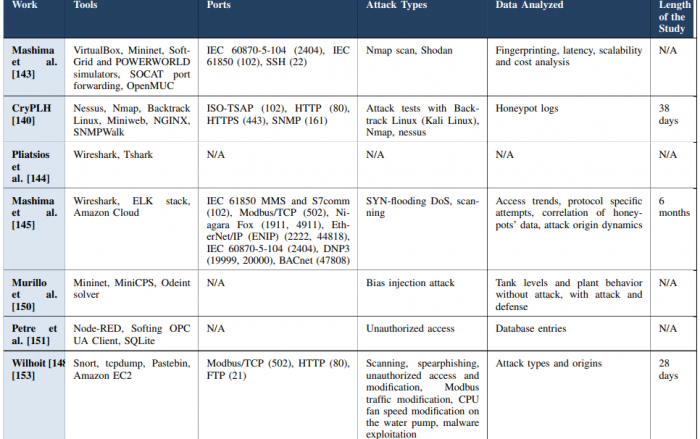

解决方案

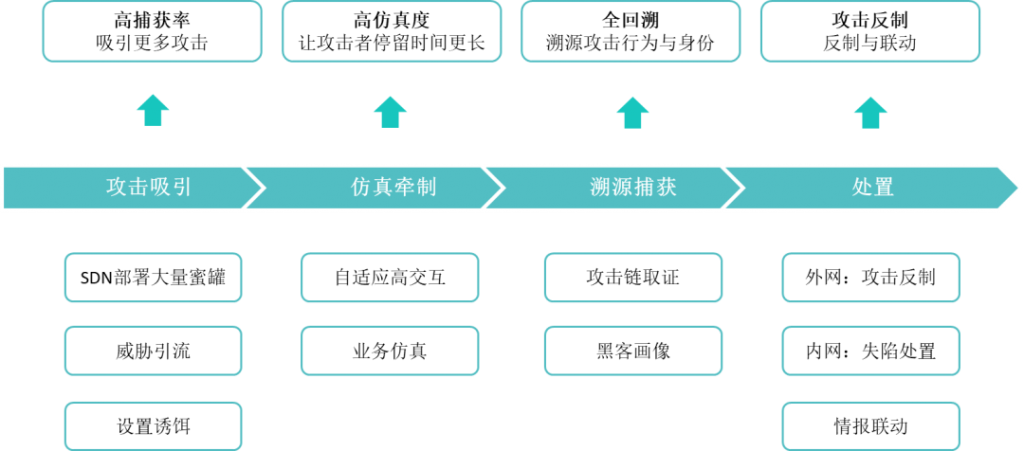

攻击诱捕与威胁检测系统(简称:幻影系统)是非凡安全自主研发的蜜罐系统,不同于传统的威胁对抗产品,幻影系统通过“攻击吸引、仿真牵制、溯源捕获、处置”,可在攻防对抗中捕获更多攻击威胁,消耗攻击者更多资源和时间,并可对攻击进行全面的溯源,以及采取多种反制处置措施。

吸引攻击:通过SDN软件定义网络技术部署大量蜜罐,设置大量诱饵,以及采用独特的威胁引流技术主动吸引攻击,威胁捕获率可达100%;

仿真牵制:根据客户的网络环境,可自适应调整高交互蜜罐的部署策略,同时支持拟动态克隆功能,用户无需额外定制开发便可仿真有动态交互功能的真实业务系统:通过对真实业务系统进行流量学习,形成机器记忆,生成的克隆蜜罐可与真实业务系统一样进行前后端的数据交互,迷惑攻击者使之流连忘返;

溯源捕获:对攻击行为以及攻击者身份进行全面溯源,产生内生威胁情报,扭转攻防过程信息不对称的局面;

处置:可对内网威胁采取一键微隔离,对外网威胁采取多种攻击反制手段。

技术亮点

1、攻击吸引-基于SDN技术全网蜜罐部署

高捕获率部署模式:幻影系统基于SDN的仿真欺骗节点批量化部署技术,可将诱捕能力发布到全网各个网段,无须在客户服务器中安装agent,极大提高黑客攻击蜜罐的概率。如下图例子所示,在运维区旁路trunk接入幻影系统,便可在各个网络区域、网段快速生成多个高交互的蜜罐。

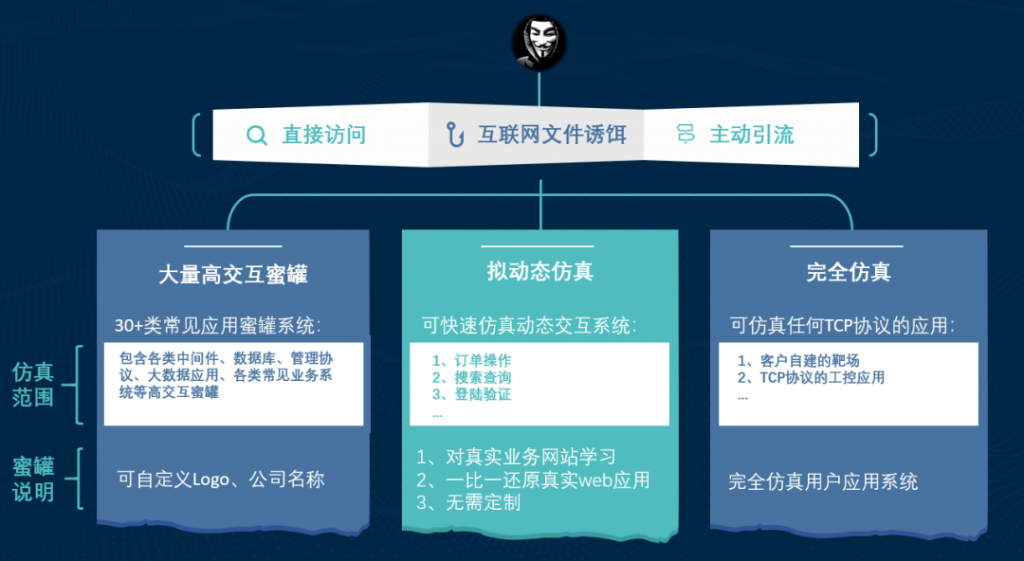

2、仿真牵制-拟动态仿真与完全仿真

幻影系统除了内置大量的高交互蜜罐,还支持仿真客户的动态网站,仿真后的蜜罐与真实业务系统一样可进行前后端的数据交互,比如支持:“搜索查询、登陆验证、账号注册”等动态交互,只有仿得像,才可以迷惑攻击者,让客户在蜜罐上停留得更久。

同时还支持完全仿真其它TCP协议的应用,比如完全仿真客户自建的漏洞靶场、工控应用、IOT设备等。

3、溯源捕获-高分辩率黑客画像

洛卡尔物质交换定律:凡物体与物体之间发生接触后会存在物质的转移,目标物体会从源物体上带走一些物质,同时也会将自身的一些物质遗留在原物体上。洛卡尔物质交换定律告诉我们,犯罪行为人只要实施犯罪行为,必然会在犯罪现场直接或间接地作用于被侵害客体及其周围环境,会自觉或不自觉地遗留下痕迹。

黑客入侵蜜罐同样会留下痕迹,会被幻影系统记录并分析出黑客画像。幻影系统黑客画像支持5个维度,包括:设备指纹、位置信息、社交指纹、反向探测-漏洞信息、攻击者标签,5个维度具体的溯源信息如下图所示。

4、溯源捕获-攻击链取证技术

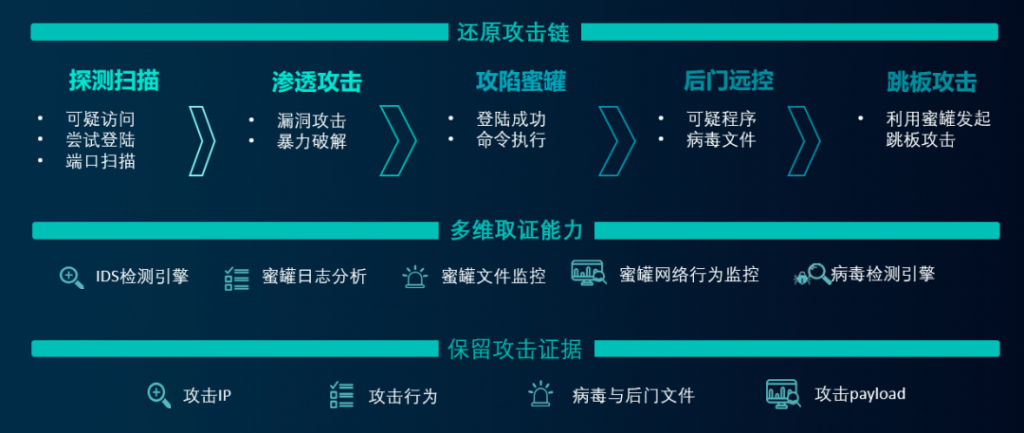

幻影系统基于MITRE ATT&CK理念,从“网络层、应用层、主机层”对攻击行为全量溯源,提取攻击入侵证据:“攻击特征取证、行为取证、日志取证、病毒取证”,全面还原攻击者入侵过程:探测扫描、渗透攻击、攻陷蜜罐、后门远控、跳板攻击。

用户可在幻影系统的web集中管理界面上,一键提取指定攻击源的攻击链条日志,还原入侵蜜罐的过程,输出入侵证据。

5、处置与联动

外网威胁处置:非凡幻影系统具备了多种不同烈度的攻击反制;

内网威胁处置:无需联动第三方设备或者在主机预装Agent,幻影系统可一键微隔离下线失陷主机;

联动能力:拥有丰富的API以及标准syslog输出接口,可与第三方设备进行快速联动。

用户反馈

通过幻影系统内置的拟动态仿真功能,高效地仿真了8个电网业务系统,在攻防演练对抗中,有效吸引了大量攻击火力,同时促进了攻击者真实身份的溯源。

——某省级电网客户

非凡幻影系统实现了5个IDC机房节点的蜜网覆盖,部署了大量的内网蜜罐以及互联网蜜罐,成功地将欺骗防御能力补充到我省运营商的安全防护体系中,提升了IDC的安全保障水平。

——某省级运营商

通过部署100+套蜜罐,实现市、区、县多级组网的全威胁监测覆盖,让攻击者在大量的蜜罐与诱饵中迷失,精准的捕获到潜在的攻击行为。

——某地市公安局

其实我们部署了不少流量安全检测设备,但是发现幻影系统在内网威胁监测,尤其是横向攻击威胁监测这方面,捕获得更多且更准,发现不少潜在的病毒主机。

——某地市税务局

幻影系统拥有灵活的部署能力,只需一套幻影系统,就能通过探针将蜜罐能力发布到数据中心、办公网、甚至公有云上,满足了我司的蜜罐覆盖需求,同时降低管理成本。

——某大型制造业公司

我们POC测试了多家厂商,非凡幻影系统在蜜罐部署、仿真、溯源方面都有不错表现,其优秀的技术支撑也是我们选择跟非凡合作的原因之一。

——深圳某证券公司

安全牛评

随着互联网的迅猛发展和广泛应用,用户网络安全防护意识已普遍增强,企业均部署了多种网络安全防护设备对自身业务进行防护。在这样的发展形势之下,一种新型的攻击方式孕育而生,那就是 APT (Advanced Persistent Threat)攻击。对于此类攻击,传统的防御手段收效甚微。而蜜罐作为一项欺骗防御技术,是通过蜜罐内设置的漏洞、敏感信息等引诱入侵者攻击的系统,从而降低用户计算机受攻击的风险,并且为寻找攻击解决方案提供了机会与时间。非凡安全研发的幻影蜜罐系统正是基于用户在攻防对抗中主动诱捕、溯源反制需求而研制,提高了用户对于攻击行为诱捕的能力。