2014年是企业数据泄露的大灾之年,无论是数据泄露的规模还是频率都创下新高。近日绿盟科技发布了《2014 H1反数据泄露报告》(点击文章尾部链接下载报告原文)对国内外数据泄露的数据和案例进行了分析,总结数据泄露事件的经验教训,并为企业指出了防止数据泄露的方法。以下为绿盟科技报告中的一些亮点:

数量大,频率高:2014年企业数据泄露频率高达每天2起。

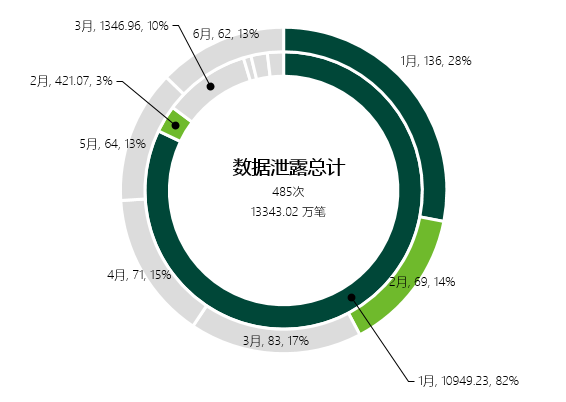

首先,数据泄露事件层出不穷,简略看一下近期数据泄露事件,UPS(8.20)、WSJ(7.22)、CNET(7.14)、Cupid(6.25)……需要注意的是,在媒体上出现的数据泄露事件其实只是很小的一部分。根据绿盟科技威胁响应中心监测到的数据泄露数据,在2014年上半年共记录数据泄露事件485起,平均每天数据泄露事件超过2起。

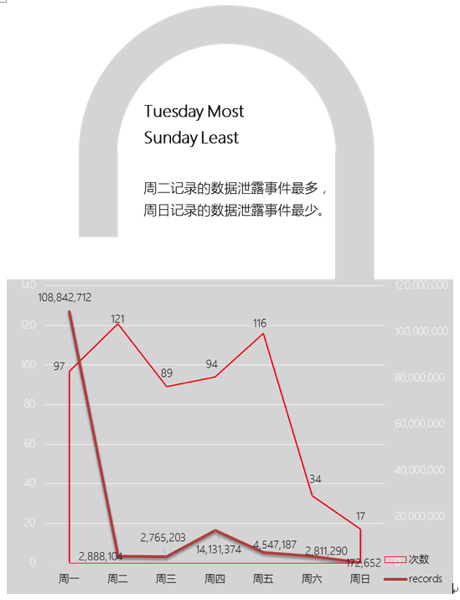

数据泄露时间分布:

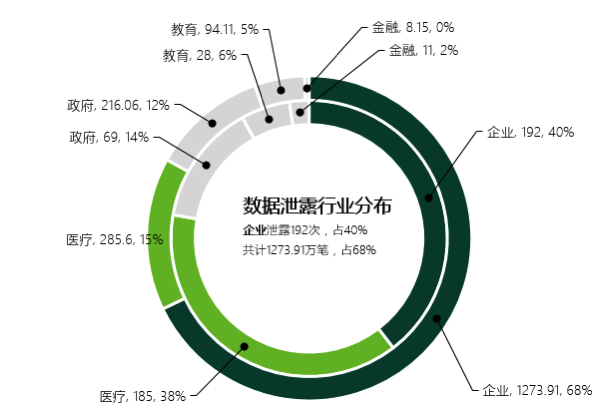

数据泄露行业分布:

从全球范围看,近年各行业数据泄露事件呈上升趋势。金融行业占据的比例较小,一方面的原因是由于金融行业是网络犯罪分子的明显目标之一,与其它行业相比,金融行业在网络安全方面给予更多的关注,并且在安全信息共享方面建立了交流渠道,例如:FS-ISAC以及监管方面有来自类似FFIEC机构的规范与指导,与此相对应的是企业(例如:科技公司、零售业),最近4年的重大数据泄露事件均属于该类别,例如:Adobe(2013年), Sony(2011年)以及Target(2013年),上图从一定程度上反映了各行业面对数据泄露的严峻程度。

Target经验总结:

在Target事件中其1797家门店受到波及。连锁店经营方式经常为了统一部署简化 IT 运维而使用类似/一致的系统,其优点在于标准化、规模化与低成本、高效率有着近似直接的换算关系;但从另一角度看:由于部署相同终端系统,从而可能导致同一漏洞暴露于攻击者的准星下。无疑,Target在安全防护方面曾给予不少投入。2013年5月投资购买FireEye的恶意软件检测工具;2013年9月通过PCI DSS(Payment Card Industry Data Security Standard)认证。目前这种安全管理思路较为常见:企业/组织寄希望于通过单纯购置安全防御设备方式提高安全防护水平,但忽视周期性安全服务检查等方面。

Target数据泄露事件发生后,Target发言人称“Target was among the best-in-class within the retail industry”,与此形成反衬的是,对于攻击者技术水平,安全业界人士认为“this class of attack is far from advanced”。诚然,Target事件暴露出其若干安全问题,它也理所应当应为自己的管理和疏忽担负责任,因为先进的工具与行业的标准毕竟需要人去使用与执行,但是Target最大问题可能在于它对当前网络安全现状缺乏足够vision(前瞻性),例如:Target SOC (Security Operations Center)团队的主要职责仍是对超市卖场区域的安全监控,而不是防范网络攻击(Target在班加罗尔的安全团队监测到异常状况后已通知Target SOC,但未引起后者重视)。面对日趋严峻的网络安全现状,难道Target真的是不了解“今是何世,乃不知有”pwned吗?

毋庸置疑,Target数据泄露事件也反映了目前安全防护技术需要进一步提升,例如Target同时部署了FireEye 恶意软件检测工具与Symantec 终端防护产品,前者使用MVX(Multi-Vector Virtual Execution, 一种VM-based的signature-free检测方法)检测恶意软件,虽具有自动删除恶意软件功能,但因其存在误报,所以Target SOC团队手动关闭了该项功能;后者使用signature-based检测技术,只能检测出45%的恶意软件,因此Symantec高级副总裁Brian Dye在2014年5月称“(Traditional) antivirus is dead” 。简言之,这两个安全产品一个使用signature-free检测方法,一个使用signature-based的检测技术,但存在着误报(FP,False Positive)等问题,误报对用户的影响就像一遍遍的喊叫“狼来了,狼来了……”,结果狼没来,却使得用户对安全告警信息逐渐麻痹,等到狼真正来时只能嗟悔无及。

虽然现有安全产品存在不足,但从误报问题看如果将各安全产品告警与本地其它日志等信息之间自动关联起来并给予告警相应威胁等级,即通过信息关联监测用户网络的安全状况,从而可以提高安全告警的准确性。Verizon DBIR(Data Breach Investigations Report)报告曾指出84%数据泄露事件可以在遭受数据泄露企业/组织的日志中发现蛛丝马迹。当然,这种方法实现起来并不就是plain sailing,例如关联日志事件的时间开销等问题。目前,网络安全研究课题除了关注在攻击时综合多种信息源发现攻击者等方向外,还有关注于通过收集多种信息对攻击提前预警(而不是攻击时的告警)的研究,例如: BlackForest。总之,面对今日之网络攻防现状,目前的安全防护技术需要有动力去“Change!”

报告原文下载:

[wpdm_file id=59]