英国政府的网络安全中心 (NSCS) 已向各组织发出了严厉警告,建议他们需要在 DNS 劫持攻击不断增加的情况下实施额外的安全措施,否则将面临惨痛的后果。

上周,NCSC发布警告称,它已经观察到了各种利用不同层面的 DNS 系统的攻击行为。自 1 月份 NCSC 发出警报以来,已经出现了进一步的 DNS 攻击活动,且在多个地区和部门中都发现了 DNS 劫持攻击的受害者。

就在 NCSC 发布警告前的 5 月份,思科旗下的威胁情报组织 Talos 发布了一份安全报告,揭露了一起名为 “海龟” (Sea Turtle) 的网络攻击活动。调查显示,该攻击活动已经从 2017 年 1 月持续到了 2019 年 3 月,在两年多的时间里,攻击者以 “DNS劫持” 为攻击手段,以窃取网络凭证、控制目标网络为最终目标,对来自中东、北非等 13 个国家的至少 40 个组织进行了攻击。

据悉,此次攻击活动的主要目标为国家安全组织、外交部和著名的能源组织,几乎全部位于中东和北非,次要目标为电信公司、DNS 注册商和互联网服务提供商等,攻击者以次要目标为跳板,以实现对主要目标的信息窃取或访问控制。

DNS 是网络基础设施的基本组成部分,起到了域名和 IP 地址的转换作用,当用户希望访问 Web 域时,DNS 就负责将每个 Web 浏览器指向正确的 IP 地址。正是由于 DNS 应用的这种普及性和不可替代性,使其成为网络攻击的一个主要途径。

以恶意方式篡改 DNS 的行为称为 “DNS劫持”。操纵 DNS 可以允许威胁行为者创建恶意 DNS 记录,该记录可用于在组织熟悉的域内设置网络钓鱼网站。DNS 记录也可用于获取 SSL 证书,或者攻击者可以简单地建立连接,将站点的所有流量重定向到自己的 IP 地址。

通过钓鱼攻击劫持 DNS 服务器是攻击者惯用的伎俩。当客户端通过网络钓鱼或其他漏洞,与受感染或恶意的 DNS 服务器进行交互时,正常的域名请求响应可能因为 DNS 缓存投毒或 DNS 重定向而被劫持,引导至恶意网站或被恶意代码感染,攻击者进而可以窃取用户信息、获取网络凭证或进一步控制目标网络。

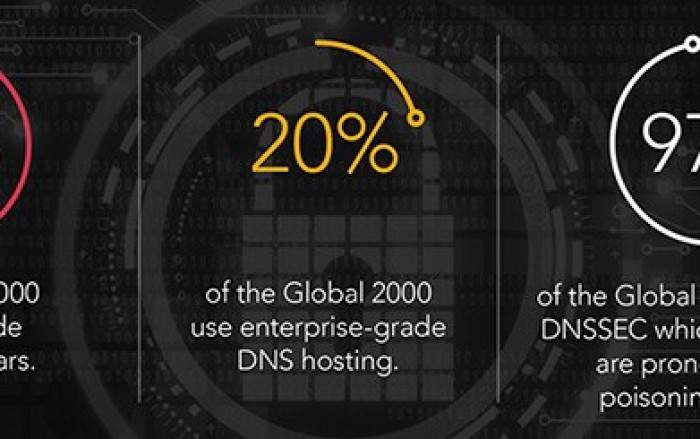

在 IDC 发布的《2019 年全球 DNS 威胁报告》中,该研究结构发现所有行业都容易受到 DNS 攻击影响。

该报告还发现,82% 的企业经历了一次 DNS 攻击;而63% 的企业则经历了设备宕机。每家企业平均遭受的 DNS 攻击次数竟然高达 9.45 次;攻击造成的平均成本损失为 107 万美元。

网络安全公司 Avast 最近也注意到一个 “Netflix风格” 的网络钓鱼攻击,可以复制网站的登录凭证。

什么是 “Netflix风格” 的网络钓鱼攻击?2017 年,火眼 (FireEye) 实验室发现了针对 Netflix(一家在世界多国提供网络视频点播的公司)的一种新型网络钓鱼攻击,该攻击旨在窃取用户的信用卡数据和其他个人信息。该新型攻击的精妙之处在于攻击者采用的逃避技术:

1. 钓鱼网页托管在合法但被攻破的 Web 服务器上;

2. 客户端 HTML 代码通过 AES 加密进行混淆,以逃避基于文本的检测;

3. 如果用户 IP 地址的 DNS 解析到谷歌或 PhishTank(反钓鱼网站)之类的公司,则不向该用户显示钓鱼网页;

其源代码非常短,且显示页脚链接仅用于展示,而且当鼠标滚过时,只有一个格式化的项目列表表现类似于链接。该 action form 中包含一个名为 ‘get_pay.php’ 的 PHP 脚本,这是典型的网络钓鱼网站。

NCSC对于DNS攻击给出的缓解建议

最常见的 DNS 劫持结果之一就是黑客获得对注册人账户的访问权限。这一过程通常使用 “撞库”(也就是凭据填塞攻击/credential stuffing attacks)、网络钓鱼和社会工程等经过测试和受信的攻击方式完成。

为了避免这些类型的攻击,NCSC 建议组织使用多因素身份验证机制,并定期对账户访问进行审计。

NCSC 还警告企业组织要警惕内部人员攻击的风险,它并不建议企业组织对任何域名联系人使用个人电子邮件地址,因为这将为可能离职的内部人员提供有效的访问控制权限。对此,NCSC 建议组织应该创建特定角色账户——例如 hostmaster @,以有效地降低此类安全风险。

有些域名注册服务商也会提供域名或注册表锁定服务,这些收费项目可以作为额外的安全防护层。因为这些服务一旦启用,就可以防止域名注册人和域名服务器被更改。

最后,NCSC 警告称,组织需要保护自身的基础架构。如果企业组织运行的是自己的 DNS 基础架构,那么一定要使用强大的更改控制流程来管理针对区域文件的任何更改行为。理想状态下,组织应该使用通过版本控制系统(例如 git)管理的 DNS 区域文件。它将提供 DNS 记录备份,允许更改审核和轻松回滚。此外,组织还应该实施组织审批级别,以便在更改行为实现前对其进行监控。

英国政府的网络安全中心 (NSCS) 警告原文:

https://www.ncsc.gov.uk/news/ongoing-dns-hijacking-and-mitigation-advice

IDC《2019 年全球 DNS 威胁报告》原文:

相关阅读