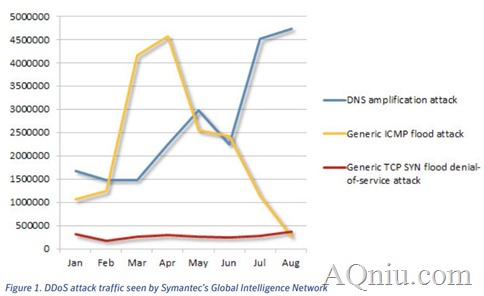

赛门铁克最近的一份报告(点击文章尾部链接下载)指出,今年1月至8月,全球DNS放大攻击流量暴增了183%。

DNS反射放大攻击利用DNS服务器的循环查询装载大量有害DNS记录,然后伪造请求包的源IP地址,将应答包引向被攻击的目标,由于回复包比请求包大的特点(放大流量),受害者将面临50倍以上的流量冲击。

赛门铁克指出目前开放的DNS服务器多达2800万,这些服务器需要加强安全管理并关闭循环查询等功能。在这些问题解决之前,DNS放大攻击依然是黑客发起大规模DDoS攻击的首选方案之一。赛门铁克还发现一些攻击者甚至自己架设存在漏洞的DNS服务器用于DNS放大攻击。

以下是赛门铁克报告中的一些亮点发现:

印度是DDoS“第一大国”

值得注意的是,今年上半年DDoS攻击流量的最大一块来自印度(占到26%),其次是美国(17%)。原因很可能是这两个国家存在大量未正确配置的DNS服务器。

最主要的DDoS攻击目标是游戏公司

报告显示DDoS攻击最主要的目标是游戏行业、软件行业和媒体行业的企业。

攻击规模变大、时间变短

报告发现DDoS攻击持续时间呈缩短趋势,但针对特定攻击对象的攻击流量却在增长,也就是说,攻击规模更大,但持续时间缩短,一些能够让在线游戏中断数分钟的瞬间大规模DDoS足以搞垮竞争对手,这破事企业必须思索如何有效应对这种新变化。

利用Bash破壳漏洞

在Bash破壳漏洞(ShellShock)发布后不到24小时,就发现有黑客开始利用该漏洞在Unix服务器上安装DDoS恶意脚本,例如PHP.Brobot和Backdoor.Piltabe。(参考阅读:Shellshock被僵尸网络利用,漏洞发布导致灾难)

DDoS雇佣服务“物美价廉”

根据攻击规模和时长的不同,目前地下网络犯罪市场上DDoS雇佣服务的费用在5-1000美元不等,目前最活跃的雇主来自拼杀激烈的游戏行业。

[wpdm_file id=57]