一周安全头条(20190512-0518)

行业动态 瑞典 数字支付基础设施安全近日,欧洲数字支付最为发达的国家之一瑞典通过其民事应急机构警告称,黑客及恐怖分子可通过袭击数字支付基础设施扰乱瑞典国民生产生活,建议公民可在家中储备零钱以应对紧急情况。

技术产品 间谍软件框架TajMahal 卡巴斯基近日,卡巴斯基安全研究员Alexey Shulmin披露了该安全公司发现的新间谍软件框架TajMahal——配备一系列间谍插件的自适应模块化软件。据悉,TajMahal框架的80个模块不仅包括间谍软件典型的键盘记录和截屏功能,还包括前所未有的隐秘功能,可以拦截打印队列里的文档,跟踪感兴趣的文件,还能在感染主机插入U盘时自动盗取U盘中感兴趣的文档。且该独特的间谍软件工具包未呈现任何已知民族国家黑客组织的特征。

恶意软件

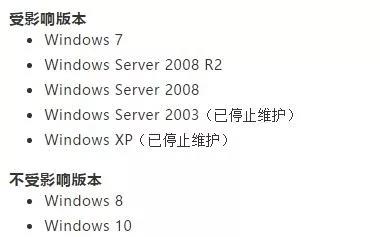

漏洞补丁 微软 远程执行

漏洞补丁 英特尔 CPU攻击

数据泄露 政府网站 俄罗斯

数据泄露 个人可识别信息 MongoDB数据库近日,网络安全专家发现不安全MongoDB数据库公开暴露在互联网上,数亿印度公民的个人可识别信息(PII)毫不设防。 据悉,该数据库5月1日首度被发现,内含2.75亿条详细个人信息,包括公民的姓名、出生日期、性别、手机号码、电子邮箱、教育背景、专业领域、工作履历、薪资水平和工作职责等。目前,还没有找到任何链接以判断其拥有者。据有关人士表示,截至发现时候,该数据库毫无防备地暴露在互联网上已经超过2周时间了。

关键词: