对于云端的安全问题,业界已有多年对各维度的广泛讨论。数字化转型的浪潮,无论是哪种云的形态,既是企业战略转型的机遇,也是安全厂商必争的重要市场。安全的问题一直是复杂的,再加上云的灵活性,需要多方的合力。而这中间,专精于不同领域的安全厂商,各自扮演着重要角色。

第9届安全牛CS系列解决方案大会,5家安全厂商从5个不同的角度,对如何保障云端安全,进行了详细的分享和探讨。为方便因各种原因无奈错过的人,安全牛将此次会议的内容干货整理如下。

1. (云上)数据安全

近些年,大中型企业数据泄漏事件频发,合规性已经不再是云端数据安全的唯一驱动力。除了银行、政府等行业自建的私有云,在混合云以及公有云环境下,数据的流动情况、是否被云服务商滥用,都是租户非常关心且亟待解决的问题。因为安全事件一但发生并被曝光,用户信任的波动将直接对企业业务造成影响。

数据库安全起家的安华金和,对数据安全有着深刻的理解和丰富实践。随着主要安全场景向云端的延伸,安华金和认为,和云服务商更少利益瓜葛、相对独立的云数据安全供应商(CDSP),能更好的从用户出发,提供专业的防护能力。

安华金和方案总监 宣淦淼

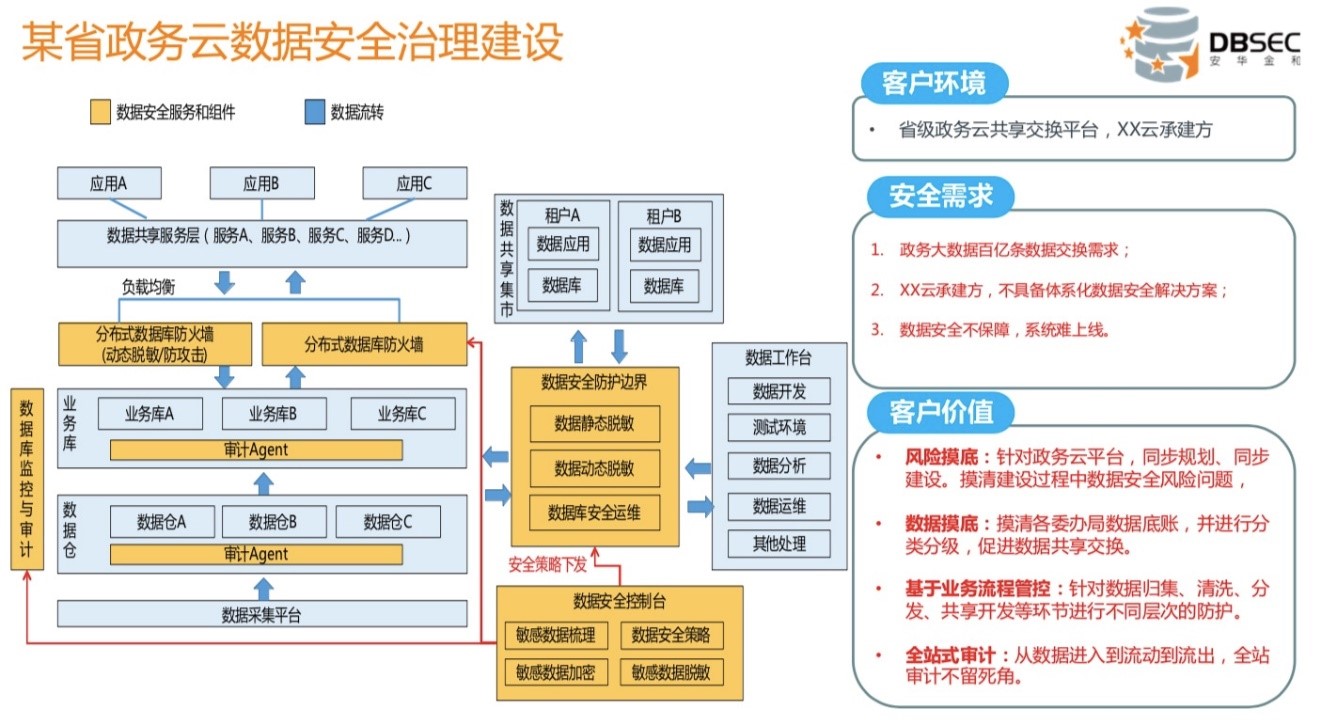

安华金和还提出从“安全摸底”、“行为管控”、“安全稽核”三个角度实现的数据安全治理体系。在最先要进行的“安全摸底”阶段,对数据资产、风险和安全防护状况进行摸底,包括使用一些半自动化的数据梳理工具,对数据进行分类分级;在“行为管控”阶段,针对不同场景,结合数据库加密、防火墙、水印/脱敏、运维管控等产品,对异常行为作出判定和响应;在“安全稽核”阶段,则更多的通过数据库审计和针对数据流动的态势感知产品,找出潜在的异常数据操作行为,并对数据的安全态势作出综合研判。

最后,宣淦淼还介绍了某省政务云的数据安全治理的实际案例。

2. 运行时应用自保护

RSAP(运行时应用自保护)是一种应用安全领域的技术,Gartner对其的描述是:应用程序不应该依赖外部组件进⾏运⾏时保护,⽽而应该具备⾃自我保护的能⼒,也即建⽴应⽤运行时环境保护机制。

RASP技术的应用,在于与Web应用的深度融合。基于应用的逻辑、行为和上下文,RSAP会监听应用程序数据交换的每一个节点,对访问应用的请求进行代码级的检测,输出时进行审查,以识别异常的应用逻辑。所以RSAP最大的优势,相较于传统的几乎没有误报,并且可以应对未知漏洞。

安百科技联合创始人 王青龙

安百科技的灵蜥平台,便是RASP技术理念的一种体现。灵蜥能力的重点在于事中的安全监控、(云端)应用加固、安全运维。同时,实时的告警,可视化的安全态势,云端免学习的规则同步,可以更有效的实现应用全周期的动态安全防护。

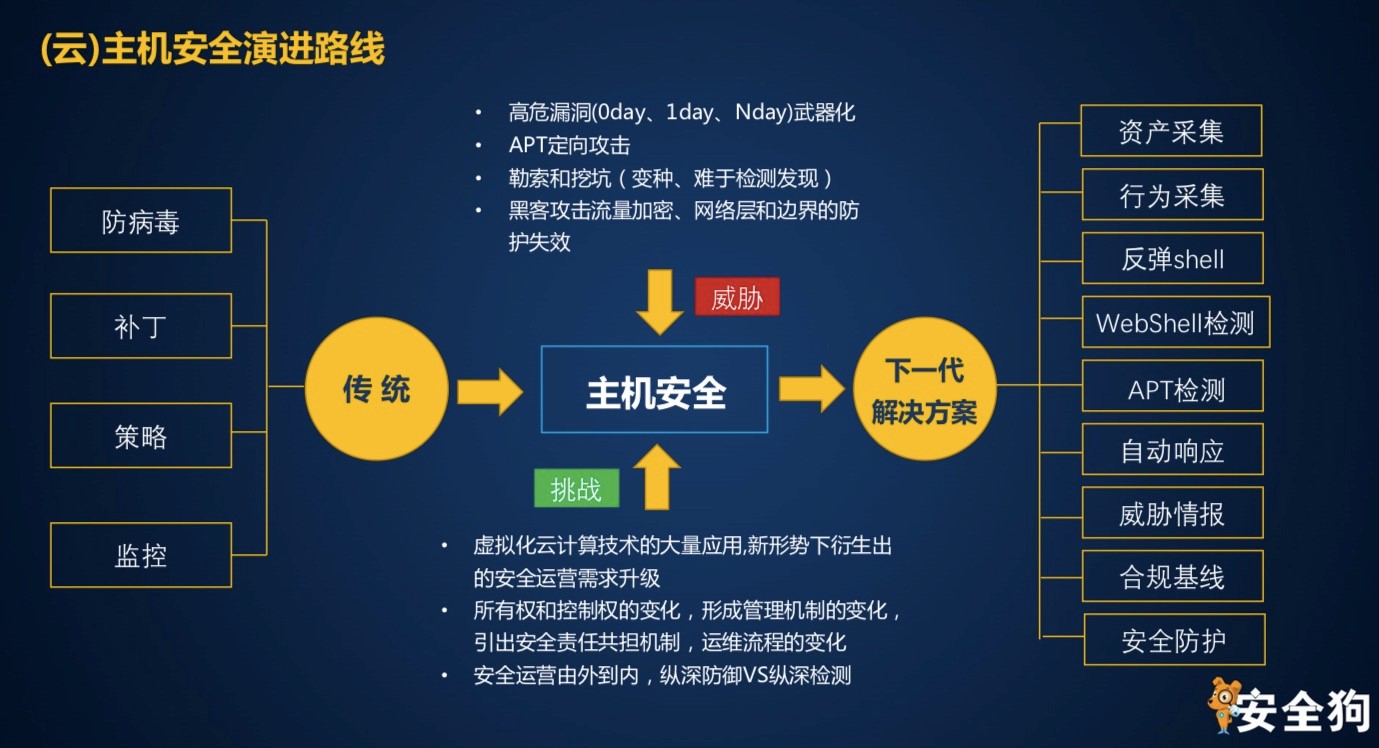

3. 云工作负载保护、终端检测与响应

简单介绍下技术背景。

云工作负载保护:

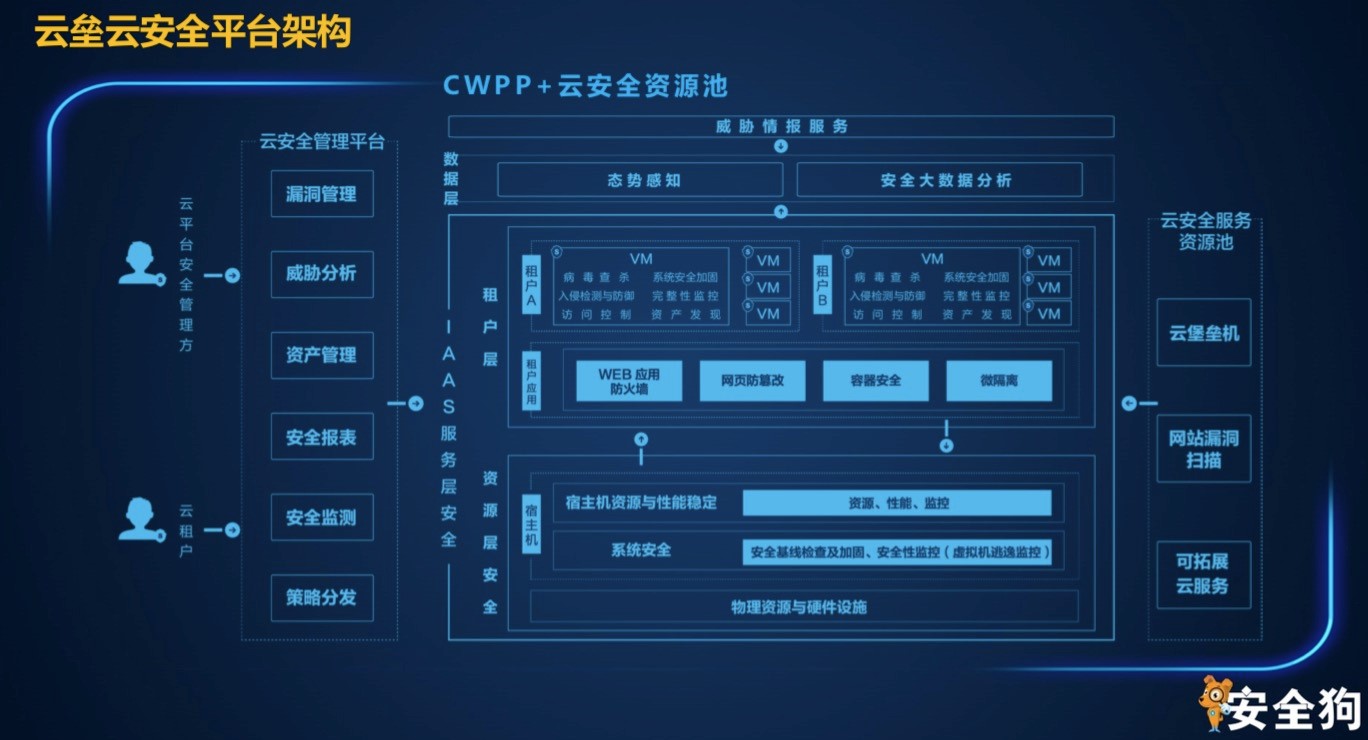

Gartner在2017年的“顶级信息安全技术”中提及了云工作负载保护平台(CWPP)这一技术,并介绍道:这一技术要支持工作负载流转的物理主机、虚拟化主机和容器环境,支持多个公有云(或混合云)架构,并可以通过统一的管理中心、统一的安全策略进行管理。

CWPP技术的设计理念,是通过轻量级的代理实现,自底向上,从用户的运维习惯出发,覆盖服务器的核心和备选策略。

终端检测与响应:

终端检测与响应(EDR)“人如其名”,在云环境下,能力的侧重都点在于对主机发生的安全事件的记录、识别分析,并作出快速响应。补充重防御的终端防护平台(EPP)类产品后,更符合Gartner曾提出的自适应安全体系。

再结合云安全服务资源池的理念(按需满足不同客户对安全能力的需求),以主机安全见长的安全狗,推出的落地方案是云安全平台——云垒。

据安全狗首席安全架构师程长高介绍,主机层的安全,需要在顾及不同人员对主机的管理效率的前提下,兼顾不同特征(敏态/稳态)业务对资源消耗和稳定性的影响(轻量级代理)。

安全狗首席安全架构师 程长高

在安全狗的主机入侵检测和安全防护系统中,着重覆盖了:(基线)加固及防护、资产采集与监控、结合威胁情报的入侵和风险监测,以及事件的响应处置,四个方面。在事前、事中和事后三个阶段,从资产聚合、反杀伤链和入侵响应三个维度来应对主机安全问题。同时,针对主机在不同失陷阶段的状态,识别入侵并对攻击源头进行追溯。

值得一提的是,安全狗在全球帮助超400万主机进行安全防护。主机层的威胁情报,是其独特的优势。结合其啸天态势感知平台对海量安全数据集中处理和分析的能力,对主机安全事件的判断,和用户全网威胁的监测,会更具针对性。

4. 多态云安全治理

云的特殊性,更加模糊的边界、安全建设与管理的矛盾、资产与运营的分离,让云安全面临更复杂的挑战。盛邦安全提出的思路,是从治理、监测、防御和审计四个角度,建设“多态”的云安全治理体系。

盛邦安全产品总监 聂晓磊

在治理阶段,重要的是对资产的梳理,包括资产属性的学习和资产安全域的划分,进行安全性和合规性的审查,并做好资产的备案管理;在监测和防御阶段,更多是从合规性、安全性和可用性这三个角度,依赖产品和服务,搭建自身监测和防护能力模块,对资产的健康状况进行统一的管理;在审计阶段,这是个贯穿始终的事情,对日志、对流量特别是东西向流量进行收集异常监控和审计。

除此以外,在产品和治理体系的交付层面,_更重视行业属性和现有(云)安全生态的力量。

5. 微隔离&流量可视

“零信任”这个理念在今年的互联网安全大会(ISC)上被重新提及。零信任模型,要求对资源的访问使用最小权限策略,无论用户是否经过出入口统一的认证,都要进行严格的集中管控,并对所有流量进行检查和记录。基于此,在云内东西向流量的安全防护这个场景下,山石网科看来,微隔离和流量可视化是两个实现“零信任”的关键技术。

山石网科云计算安全产品线总监 荣钰

在云上实现零信任的难点有三:

一是“多”。包括云上的资产、借助迁移和编排等技术,随着业务快速变化的虚机、以及和业务对应的应用等。

二是“变”。无论是处于哪种形态,混合云、私有云,亦或是从虚拟化跨入私有云,云的边界、云上的资产和应用,都在以传统IT所难以想象的速度快速变化。

三是“难”。云基础设施涉及的厂商众多,一旦出现安全事件,对问题的定位、责任的划分、跨部门和厂商间的协作,都会成为响应速度的瓶颈。

同时,横跨以上这三点的,就是安全威胁。虚拟化放大了传统IT环境下安全域的规模,随时可能陡然增加维护工作量,借助东西向流量所发起的攻击难以准确定位,直接影响了责任的划分和进行下一步的处置。

山石网科的云·格,是基于SDN(软件定义网络)的一套微隔离和可视化方案,并与VMWare NSX深度整合,为租户和云平台方提供多维度、立体的安全域划分。

云·格不是一款新产品,但仍在不断优化更新。比如说动态地址簿、策略小助手等功能,为虚机批量添加策略,或自学习后进行粗略的策略配置等待再确认,以减轻业务变化所带来的弹性防护需求给运维人员带来的压力。

同时,在VNF(虚拟化网络功能)类产品方面,山石网科也在近期推出了国内首个开源MANO(OSM)项目兼容认证的云计算虚拟防火墙(基于Tacker和OpenStack),并对NFV框架标准的更新持续关注。荣钰表示,山石网科在积极研发支持Release 3版本标准的产品,并可能在明年(2019年)正式发布。

开放标准、注重厂商间协作,才能构建真正的生态;这个生态是促进云计算和云安全发展的重要基础。

相关阅读