光通天下监测数据通报

根据光通天下监测数据显示,7月份,网络中累计900余个IP发生了79,894次DDoS异常/攻击事件,其中包括69,927次攻击事件,共清洗掉1230384GB的攻击流量。同比6月份,受攻击IP数增多、清洗流量增多,但异常事件和攻击事件却略有减少,这说明本月所遭受的DDoS攻击平均时长较6月份偏大。

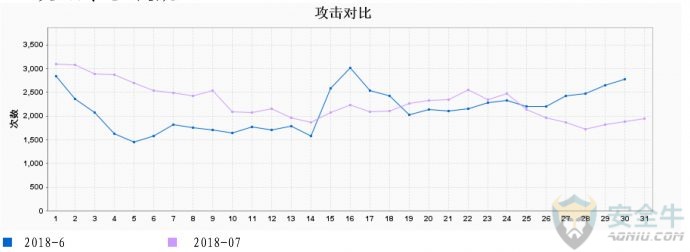

图1 6、7月份攻击次数对比

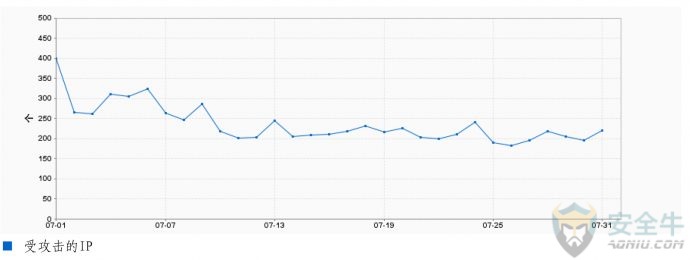

据统计,7月份流量均值的最大值是16138Mbps,攻击均值的最大值是15407Mbp。在时间分布上,呈现“整体递减穿插小高峰”的走向,其中攻击最活跃的时间为月初第一天,该时间段内共产生3088次攻击。受攻击次数最多的防护对象遭受攻击6,932次、受攻击时长679小时57分56秒。

图2 “受攻击的IP数”时间走向

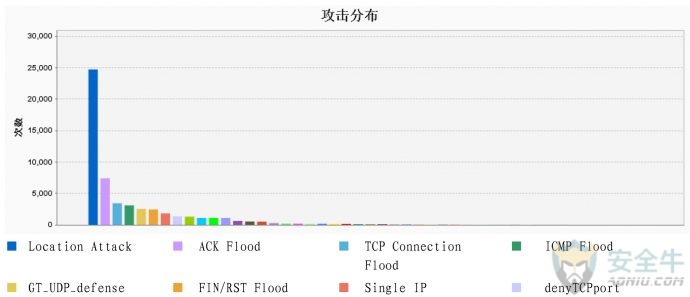

在攻击类型的分布上,本月较活跃的攻击类型是Location Attack、Filter Attack和ACK Flood,共占网络攻击总次数的66.9%。较大流量的攻击,类型以TCP Malformed、SYN Flood和NTP-Amplification为主。

图3 攻击类型分布

图3 攻击类型分布

图4 攻击流量分布

DDoS攻击信息分析

▲控制端资源分析

根据国家互联网应急中心抽样监测数据,近期利用肉鸡发起DDoS攻击的控制端有277个,其中,28个控制端位于我国境内,249个控制端位于境外。

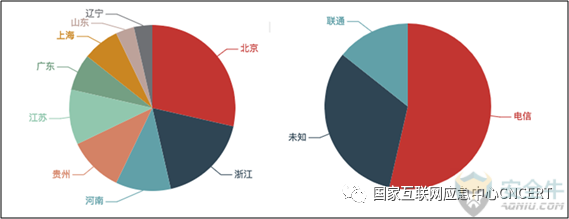

位于境外的控制端按国家或地区分布,美国占的比例最大,占42.6%,其次是法国和中国香港。位于境内的控制端按省份统计,北京市占的比例最大,占28.6%,其次是浙江省、河南省和贵州省;按运营商统计,电信占的比例最大,占53.6%,联通占14.3%,如图5所示。

图5 近期发起DDoS攻击的境内控制端数量按省份和运营商分布

图5 近期发起DDoS攻击的境内控制端数量按省份和运营商分布

▲肉鸡资源分析

根据国家互联网应急中心抽样监测数据,近期共有117,690个肉鸡地址参与真实地址攻击(包含真实地址攻击与其它攻击的混合攻击)。

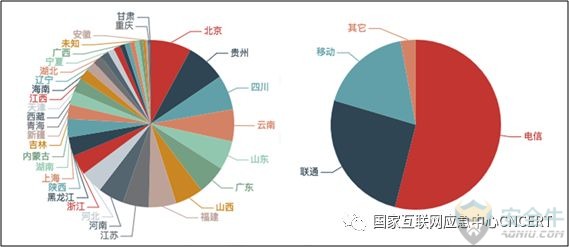

这些肉鸡资源按省份统计,北京市占的比例最大,为7.9%,其次是贵州省、四川省和云南省;按运营商统计,电信占的比例最大,为54.0%,联通占25.7%,移动占17.5%,如图6所示。

图6 近期肉鸡地址数量按省份和运营商分布

▲反射攻击资源分析

根据国家互联网应急中心抽样监测数据,近期利用反射服务器发起的三类重点反射攻击共涉及3,689,197台反射服务器,其中境内反射服务器3,451,932台,境外反射服务器237,265台。反射攻击所利用Memcached反射服务器发起反射攻击的反射服务器有16,055台,占比0.4%;利用NTP反射发起反射攻击的反射服务器有772,835台,占比20.9%;利用SSDP反射发起反射攻击的反射服务器有2,900,307台,占比78.6%。

通过跨域伪造流量发起攻击的流量来源于193个路由器。根据参与攻击事件的数量统计,归属于新疆维吾尔自治区移动的路由器(221.X.X.5、221.X.X.9)和北京电信的路由器(219.X.X.70)参与的攻击事件数量最多。跨域伪造流量涉及路由器按省份分布统计,北京市占的比例最大,占12.4%,其次是江苏省和山东省;按路由器所属运营商统计,联通占的比例最大,占37.3%,电信占比31.6%,移动占比31.1%,如图7所示。

图7 跨域伪造流量来源路由器数量按省份和运营商分布

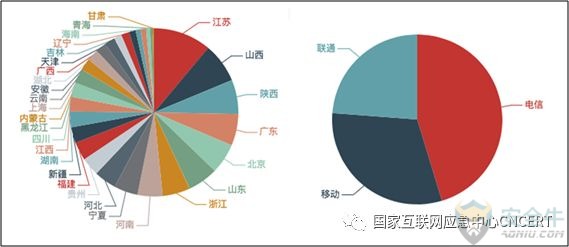

通过本地伪造流量发起攻击的流量来源于395个路由器。根据参与攻击事件的数量统计,归属于山西省电信的路由器(219.X.X.2、219.X.X.10)参与的攻击事件数量最多,其次是归属于山东省电信的路由器(150.X.X.1、150.X.X.2)。本月本地伪造流量涉及路由器按省份分布,江苏省占的比例最大,占11.1%,其次是山西省、陕西省和广东省;按路由器所属运营商统计,电信占的比例最大,占45.3%,移动占比30.9%,联通占比23.0%,如图8所示。

图8 本地伪造流量来源路由器数量按省份和运营商分布

近半年我国DDoS攻击情况分析

▲控制端资源

2017年以来,共监测发现我国境内535个曾经发起较大规模DDoS攻击的控制端资源,主要位于我国境内20个省市,未发现位于甘肃、河北、吉林、内蒙古、宁夏、青海、山东、山西、西藏、新疆等省市的控制端。

各省市控制端资源数量的月度排名变化情况如图9所示。从图中可以看出,陕西、天津、湖北、黑龙江、广西、重庆、湖南等省市的控制端资源排名普遍排在后部,或是近期无存活;福建、广东、江苏、上海等省市的控制端资源排名相较有一定的好转;北京、浙江、贵州等省市的控制端资源排名情况相较无好转、或存在一定恶化。

图9 近半年境内控制端所属省份排名情况变化趋势

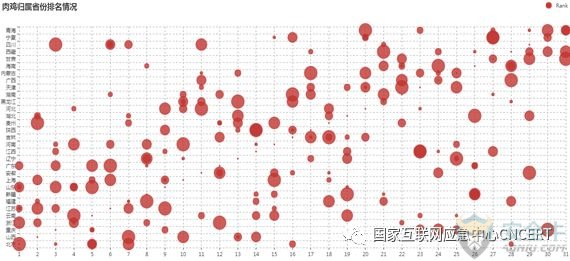

(说明:纵轴为省份,横轴为排名。红色的点表示各省攻击数量在某月的排名情况,月份越临近,点越大;月份越久远,点越小。例如,最小的点代表的是2017年全年各省资源数量排名;最大的点代表的是2018年6月的资源数量排名。下图同)

▲肉鸡资源

2017年以来,共监测发现我国境内1,700,146个曾经被利用发起较大规模DDoS攻击的肉鸡资源。

各省市肉鸡资源数量的月度排名变化情况如图10所示。从图中可以看出,青海、宁夏、西藏、甘肃、海南、内蒙古、广西、天津等省市的肉鸡资源排名普遍排在后部,或是近期无存活;湖南、湖北、江西、新疆、重庆等省市的肉鸡资源排名相较有一定的好转;广东、上海、山东、江苏、浙江、山西等省市的被利用资源数量排名近几月相较有一定的好转,但仍普遍排在前列;北京、四川、黑龙江、河北、贵州、河南等省市的肉鸡资源排名情况相较无好转、或存在一定恶化。

图10 近半年境内肉鸡所属省份排名情况变化趋势

▲反射服务器资源

2017年以来,共监测发现我国境内11,199,098个曾经被利用发起DDoS反射攻击的反射服务器资源。

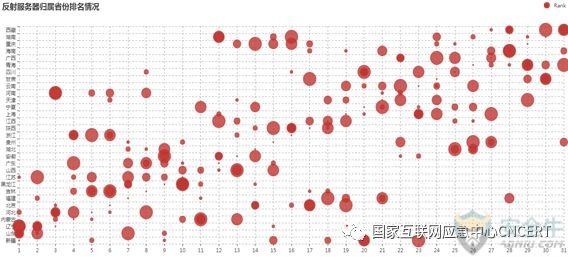

各省市反射服务器资源数量的月度排名变化情况如图11所示。从图中可以看出,西藏、海南、广西、青海、甘肃、云南、上海等省市的反射服务器资源排名普遍排在后部,或是近期无存活;四川、天津、宁夏、贵州、湖北、福建、北京、新疆等省市的反射服务器资源排名相较有一定的好转;山西、黑龙江、吉林、河北、山东等省市的被利用资源数量排名近几月相较有一定的好转,但仍普遍排在前列;辽宁、广东、江苏、内蒙古、河南、浙江、重庆、安徽、湖南等省市的反射服务器资源排名情况相较无好转、或存在一定恶化。

图11 近半年境内反射服务器所属省份排名情况变化趋势

▲跨域伪造流量来源路由器资源

2017年以来,共监测发现我国境内580个曾经被利用转发跨域伪造攻击流量的运营商路由器。主要位于28个省市,未发现位于宁夏、西藏等省市的转发跨域伪造攻击流量的运营商路由器。

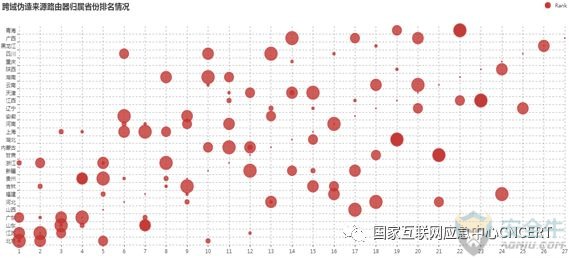

各省市跨域伪造流量来源路由器资源数量的月度排名变化情况如图12所示。从图中可以看出,青海、黑龙江、重庆、陕西、山西等省市的被利用资源数量排名普遍排在后部,或是近期无存活;江西、福建、辽宁、河南、河北、甘肃等省市的被利用资源数量排名相较有一定的好转;广东、浙江、上海等省市的被利用资源数量排名近几月相较有一定的好转,但仍普遍排在前列;北京、江苏、山东、贵州、安徽、内蒙古、湖南、新疆等省市的被利用资源数量排名情况相较无好转、或存在一定恶化。

图12 近半年境内跨域伪造流量来源路由器归属省份排名情况变化趋势

▲本地伪造来源路由器资源

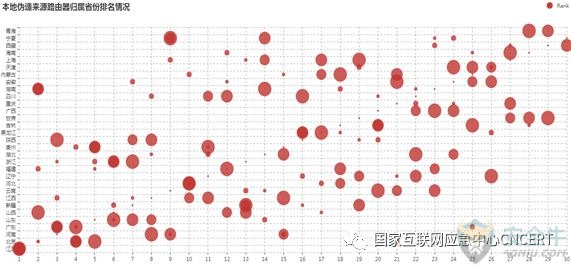

2017年以来,共监测发现我国境内1,081个曾经被利用转发本区域伪造攻击流量的运营商路由器。

各省市本地伪造流量来源路由器资源数量的月度排名变化情况如图13所示。从图中可以看出,青海、西藏、海南、天津、内蒙古、重庆、广西、甘肃、吉林、黑龙江等省市的被利用资源数量排名普遍排在后部,或是近期无存活;安徽、上海、四川、湖北、辽宁、云南、江西、新疆等省市的被利用资源数量排名相较有一定的好转;贵州、浙江等省市的被利用资源数量排名近几月相较有一定的好转,但仍普遍排在前列;江苏、北京、广东、陕西、湖南、山西、山东、河北、河南等省市的被利用资源数量排名情况相较无好转、或存在一定恶化。

图13 近半年境内本地伪造流量来源路由器归属省份排名情况变化趋势

安全行业态势分析

DDoS发展趋势分析

“腾讯安全”发布《2018上半年互联网黑产研究报告》,报告中称,DDoS攻击黑产在多个环节已逐渐完成自动化,整个链条无需人工参与,发单人直接在“页端DDoS攻击平台”下单,平台上包括用户注册、套餐付费、攻击发起等一系列操作,且在用户侧都可以完成,不需要其他人员参与。此外,DDoS攻击在分工上也由工具开发者向人员多维化发展,除发单人、担保商、黑客软件作者外,又增加了肉鸡商、接单人、资源提供者、接发单平台几个维度。

图14 DDoS攻击流程分工

页端DDoS攻击平台在发起攻击时,是以API形式调用发包机或支持API的C2服务器进行攻击,延迟时间一般小于10秒;对比传统DDoS 攻击来看,已完成了全自动的无人值守攻击方式。高度集成管理的模式使其在成单率、响应时长、攻击效果等方面都得到了可行的解决。

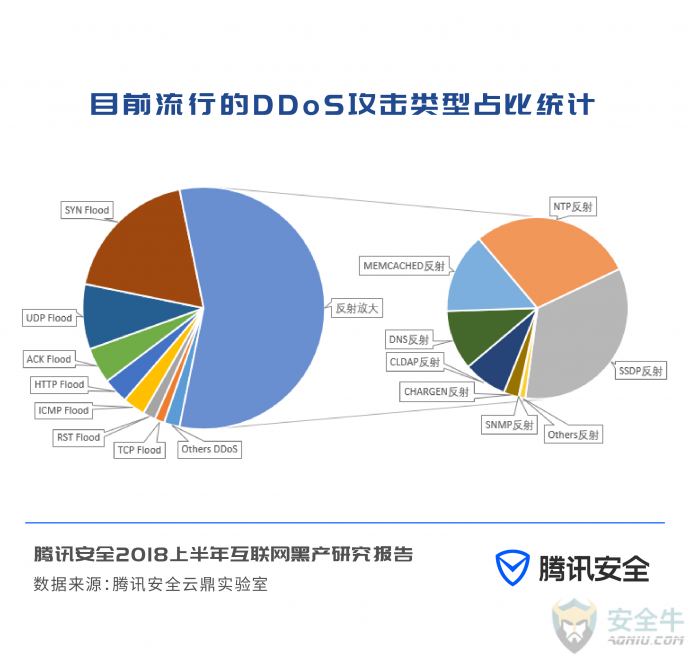

腾讯安全统计发现,在DDoS的攻击类型上,占比最大的仍是反射放大攻击(占比60%),它以其攻击成本小、构造发包简单、反射倍数高、在自动化平台后端调用方便等特点,成为流量攻击中的首选;SYN Flood做为早期的攻击类型,占比近20%,主要原因是其攻击效果有良好的穿透力;同样UDP Flood以其数据包构造灵活的特点仍占有大量比重;在流行的DDoS攻击类型占比统计中,以IoT设备为反射源的SSDP反射放大已连续几年都占比最高,今年的一支新秀Memcached反射也没有盖过其占比的锋芒。

图15 目前流行的DDoS攻击类型占比统计

区块链市场安全情况

2018年是区块链大年,几乎所有的新兴产业,都绕不开区块链这个关键词。与之相应,2017年下半年至今,互联网安全问题也都围绕区块链、比特币、以太坊、门罗币而来,挖矿木马成为了2018年影响面最广的恶意程序。而通过对数字货币的价格走势和挖矿热度进行关联分析发现,挖矿的热度与币种价格成正比关系。

对于挖矿而言,除了大规模投入资本购买矿机自建矿场,黑产的作法是控制尽可能多的肉鸡电脑组建僵尸网络进行挖矿。值得注意的是,僵尸网络除了可以挖矿牟利,控制肉鸡电脑执行DDoS攻击也是历史悠久的黑产赢利模式之一。而服务器性能强、24小时在线的特征,吸引更多不法矿工将攻击目标转向企业、政府机构、事业单位的服务器实现云上挖矿。腾讯安全云鼎实验室通过对DNS请求的矿池地址进行统计和归类,发现云上挖矿币种主要是XMR(门罗币)、以太币(ETH)和ETN(以利币)。对云主机服务器上挖矿木马最常连接的矿池地址进行统计发现,xmr.pool.minergate.com使用频率最高。

图17 云主机服务器上挖矿木马最常连接的矿池

工业互联网行业发展趋势

近期,工业互联网相关信息受到市场较高关注,主要催化因素有两个,一个是工业互联网专项小组的成立,有望带动巨量产业投资以及后续政策加码;另一个是富士康以提供工业互联网新生态模式的企业身份提交IPO材料,体现了公司从简单的“代工厂”向智能制造企业转型的战略方向。

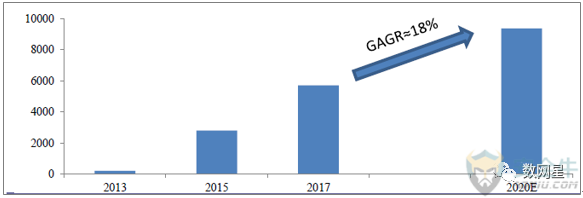

我国2013年工业互联网市场规模为207亿,2015年规模为2800亿,2017在规模为5700亿,按每年18%的复合增长率预计2020年市场将达到近万亿元的规模。从增长率来讲,2018-2020年工业互联网平台会有一个爆发式的增长。

图18 我国工业互联网市场空间(亿元)

平台的发展经历了从云平台-大数据平台-物联网平台到目前的工业互联网平台的逐渐演进发展,主要参与的企业也从最初的只有软件企业逐渐发展为现在的各类具备工业知识积累沉淀优势的软件、信息通信以及制造业企业。制造业除了在原有的工业装备、工业控制、工业传感、工业网络方面布局外,在工业互联网平台也成为重要参与者。毫无疑问的是,安全是工业互联网平台发展的保障,工业互联网的建设必须通过构建涵盖工业全系统的安全防护体系,有效防范网络攻击和数据泄露。