618大促始于2009年,源于京东的店庆月。随着促销的常态化,618逐渐演变全民购物节,成为了消费者与新零售人的一场狂欢。

对于大促来说,线上是消费者购物的主要渠道,因此DDOS攻击也成为了恶意竞争和敲诈勒索最为直接有效的方式。我们基于《新零售生态网络安全报告》,对新零售企业在6.18期间遭受的DDOS攻击进行统计与分析。(新零售企业指新零售生态链中的相关企业,类型包含:物流仓储、大型商超、三方支付、电商平台、运营服务、信息技术、数字广告、消费品牌这8类企业。)

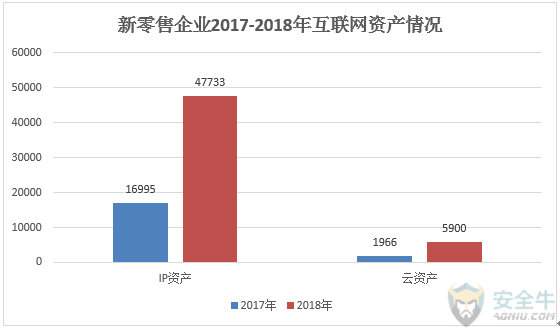

2018年成为新零售企业数字化转型井喷之年

2018年新零售企业的互联网暴露资产总量为2017年的2.8倍,平均每个企业在互联网上拥有近千个主机资产,整体呈井喷式增长。云资产数量为2017年的3倍,应用云服务的企业占比超过60%。可见,2018年“新零售”概念受到更多认可的同时,企业也加快了它们数字化转型的步伐。

数据来源《新零售生态网络安全报告》

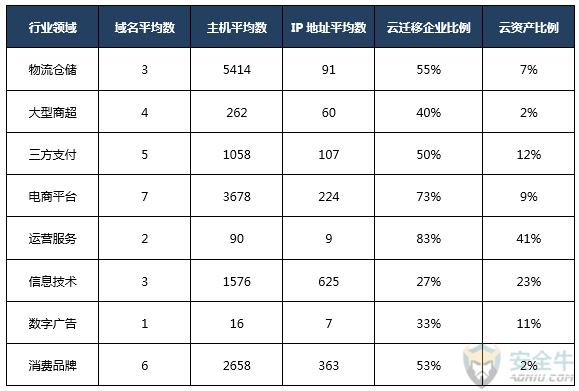

2018年618期间新零售企业互联网资产情况:

数据来源《新零售生态网络安全报告》

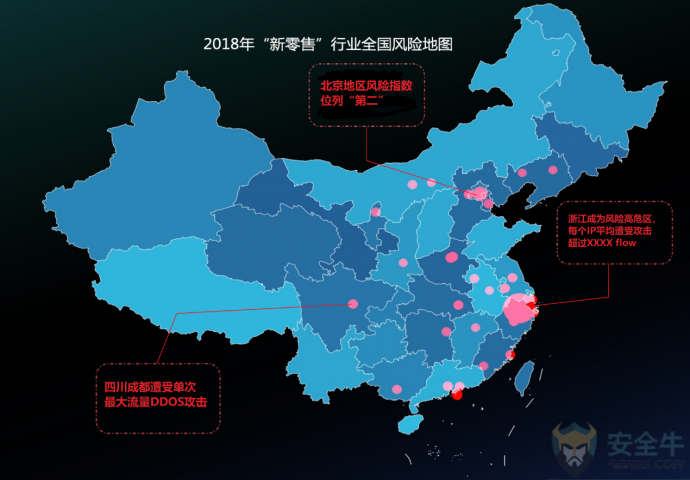

新零售企业618期间全国DDOS攻击风险地图

数据来源《新零售生态网络安全报告》

数字化转型帮助企业改变经营模式、提高生产力的同时,也让企业更加“脆弱”,企业面临着比以往更大的网络风险。我们通过数据发现,618期间全国遭受DDOS攻击较多的城市为:北京、上海、深圳等大型城市。同时,可以看到本次618重灾受害区域的IP集中在浙江省。可推断这些区域集中了我国新零售企业的大部分互联网资产。

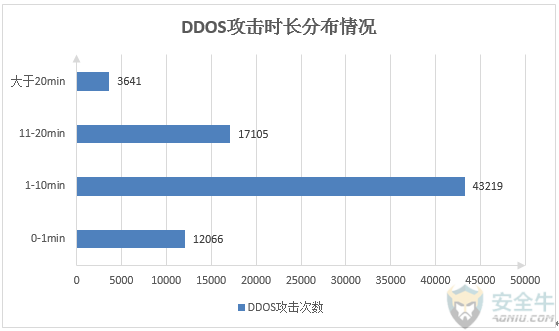

黑客攻击趋于目标化、精准化

数据显示,在618前夕及活动期间,DDOS攻击的时长大多控制在10min中内。黑客攻击趋于目标化与精准化,力求在控制成本的同时达到攻击效果。

数据来源《新零售生态网络安全报告》

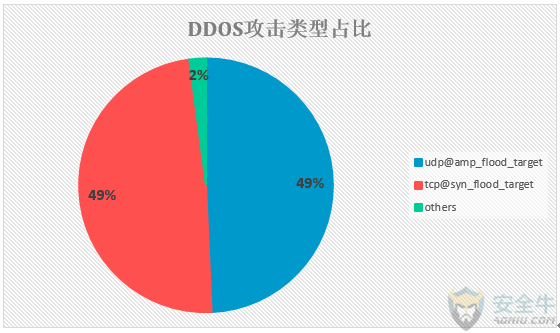

同时,我们对DDOS的攻击类型占比进行了统计:主流攻击类型为SYN Flood攻击和基于UDP的海量攻击。这两种攻击方式都较常见,且攻击门槛和成本较低。

数据来源《新零售生态网络安全报告》

在618期间,遭受攻击流量最大的企业,是一家位于成都的小型且信息化程度较低的科技企业。这家公司域名解析的IP显示归属在海外某群岛。在这个IP上解析出了数百个域名,多数是博彩、色情等非法网站。

![]()

数据来源《新零售生态网络安全报告》

在追溯攻击路径的过程中,我们发现:

- 短时间、低频次、高精准的攻击,受害者多数是正规网站。这样的攻击大多来源于竞争对手,通过在618销售活动高峰期进行网络攻击,短暂中断受害者业务,以达到恶意竞争目的。

- 高持续时间、大流量、覆盖式的攻击,受害者多是一些非正规网站,如H站,棋牌,菠菜等。这些攻击更多来源于黑客活动,敲诈勒索为主要目的。

DDOS对618的商业冲击

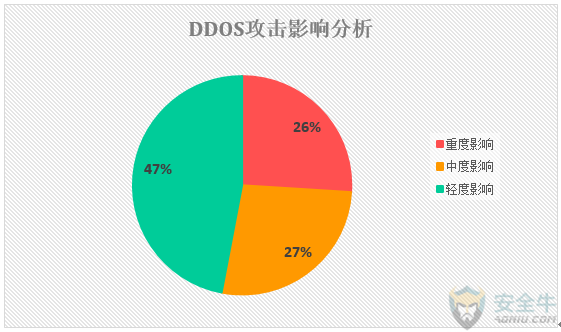

我们对618期间遭遇DDoS攻击站点的业务流量影响进行了抽样。统计显示,在遭遇DDoS攻击之后的3天,约有26%的被攻击网站受到了严重的影响,日均流量较被攻击前的平均水平下降超过70%;约27%的被攻击网站受到一般影响,流量下降30%-70%;而有约47%的网站业务未受到影响或影响较轻。

数据来源《新零售生态网络安全报告》

618大促期间,分秒必争,短暂的业务停歇将严重影响消费者的用户体验并给线上业务带来巨大的经济损失。基于数据,我们估算出,被DDOS攻击后的三天内,网站的流量下降平均可达38.75%。