pfSense以其优越的性能和稳定性位居开源防火墙市场的榜首已经很多年,然而由于各种知识的不对称造成了目前众多中小企业还处于裸奔状态,为了让更多企业普及网络安全知识,使用好开源安全产品,开源系列文章将持续不断的为读者提供技术支持,并将通过系列文章详细的讲述每个产品的详细功能。

在上一篇文章中给各位已经讲解了,如何在廉价的平台上轻松的部署一台pfSense防火墙,部署完成之后接下来就要考虑与企业相融合。把开源的产品放入已有的网络中,为企业网络提供安全防御功能。

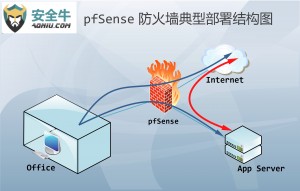

最早期的防火墙是隔离在内网和外网中间,起到逻辑隔离的作用,通过简单的策略来进行控制网络两端数据包的出入,当然优先考虑的还是“入站策略”(从互联网到内网的访问,反之被称为出站策略),简单的来看,确实抵御了来自互联网的攻击,而“出站策略”也控制了非法外联的行为,但是随着业务的发展和互联的必要性,需要通过NAT的方式将内网的(Web、Mail、FTP、http等)服务发布到外部网络中,使其互联网网民能够访问企业内部公开的资源,随着技术的发展,越来越多的应用无法控制其信息的读取,导致自身权限机制失衡,最后导致自身被黑客攻击沦陷,更为重要的是由于应用系统的漏洞导致了内部网络直接面临黑客的威胁,而防火墙没有起到抵御攻击的作用。在之后的发展中为了考虑内部网络的安全性,而将要发布信息的服务器聚合到了一起成立的DMZ(demilitarized zone 非军事化区域)区域,如下图所示,本文中将指导各位利用pfSense去部署典型访问控制模型。

在该图中共有三个区域,分别成为WAN、LAN、DMZ,三个区域之间的访问规则应遵循如下原则:

Office作为LAN区域可以通过pfSense访问互联网和DMZ区域资源;

App Server作为DMZ区域可以访问互联网,但是绝对不允许访问内网Office的资源;

Internet作为WAN区域可以访问App Server区域资源,但绝不允许访问内部网络;

以上内容将通过实际的实验,进行部署指导,具体的环境配置如下

pfSense将从初始化完成开始配置各个接口;

WAN区域直接通过NAT模式连接互联网,WAN依靠外部DHCP获取地址;

DMZ区域部署有一台Linux平台的Web Server,连接VMnet2;

LAN区域通过一台Windows实现,连接VMnet3;

在LAN区域中开启DHCP服务,为内部网络提供地址分发功能。

LAN区域网络可以上互联网和访问DMZ区域资源。

由于篇幅的限定,具体部署操作内容请下载附件

[wpdm_file id=34]

上期回顾:开源防火墙(pfSense)典型网络结构配置(一)