从恶名昭著的“WannaCry”勒索病毒,到阴魂不散的“暗云Ⅲ”,再到席卷全球140个金融机构的“匿名者(Anonymous)”。在网络安全事故频发,网络安全攻击“常态化”的当下,如何及早洞察网络安全局势、了解网络攻击技术的发展以作出有效应对成为了大众关注的焦点。

日前,绿盟科技发布了《2017上半年DDoS与Web应用攻击态势报告》(下简称“该报告”),针对当前高发的DDos攻击与Web应用攻击态势进行了总结和盘点,并提供了针对性的防护措施与解决方案。

2017年上半年DDos攻击态势盘点

1. 攻击总次数下降、单次攻击峰值上升

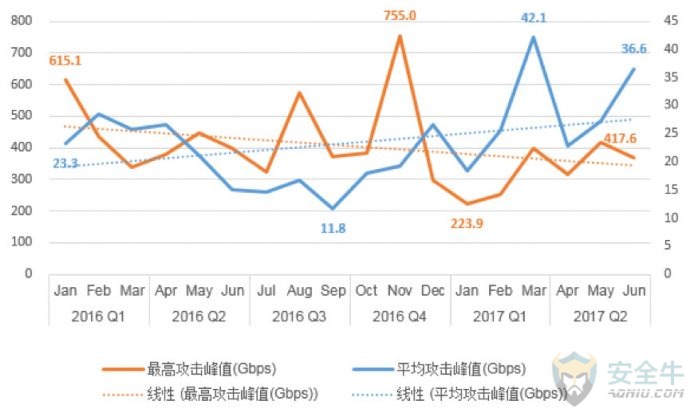

在绿盟科技上半年监测到的10万余次DDoS攻击中,DDoS攻击总次数比2016下半年下降30%,这符合以往的“年初DDoS攻击放缓,年中攻击活跃”的趋势。

上半年单次DDoS攻击平均峰值为32Gbps,相比2016年下半年升高47.5%。

2. 长时攻击增多、频率增大

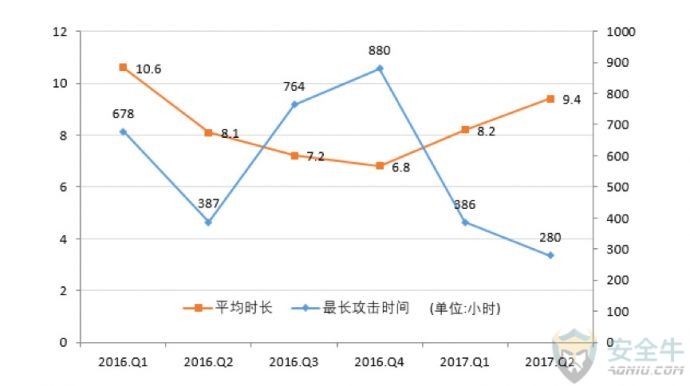

2017上半年,长时攻击增多,短时攻击略有下降,但仍然占主导地位。单次DDos攻击平均攻击时长为9小时,相比2016年下半年呈回升趋势,增长28.6%。

有10.6%的目标IP曾经遭受过长达24小时以上的攻击,其中38.3%曾在1个季度内遭受过2次或更多次DDoS攻击,最高达到20次/季度。这与攻击者的攻击企图密切相关,追求高利润的攻击者比起那些为了好玩发起攻击的攻击者来说,他们更愿意投入资源发起更持久的DDoS攻击,如果一直没能达到攻击的目的或预期的收益,就会再次发起攻击,直至达成目标。

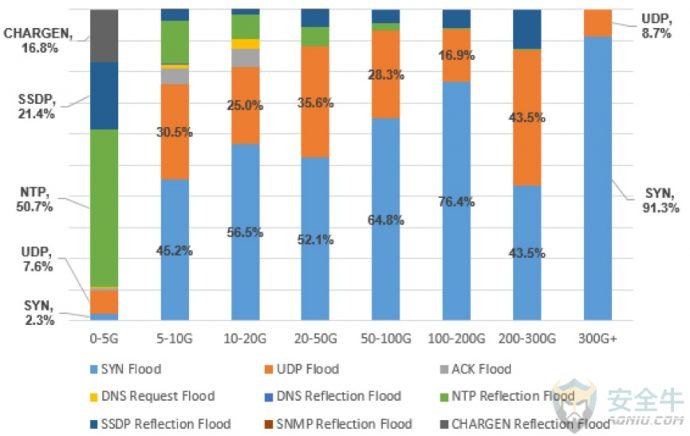

3. 超大流量攻击数量显著上升,SYN Flood大流量攻击明显增多。

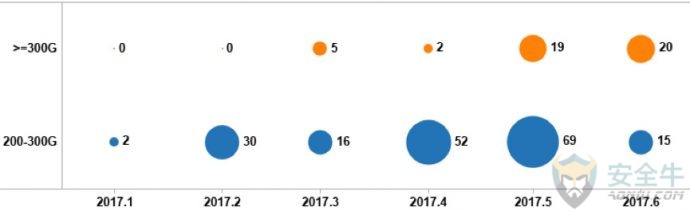

2017年上半年,300Gbps的超大流量DDoS攻击呈增长趋势,共发生46次, Q2比Q1增加了720%。

特别值得注意的是,SYN Flood大流量攻击明显增多,其在大流量攻击中占比明显上升。尤其在大于300Gbps的超大流量攻击中,SYN Flood占比高达91.3%,相比去年增长了52.3个百分点。

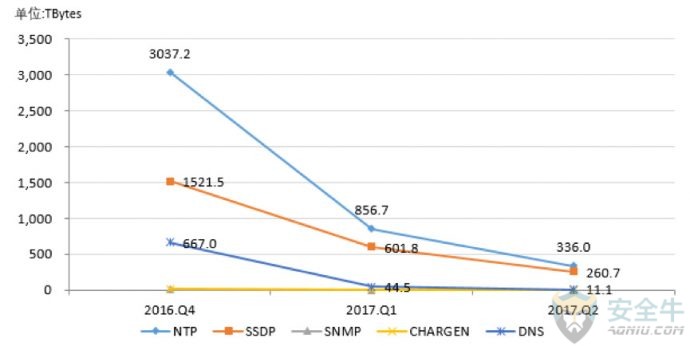

4. 反射攻击整体活动放缓

上半年,反射攻击整体活动放缓,Q2总流量比Q1下降80%,其中最明显的是DNS反射攻击,总流量下降301%。NTP Reflection Flood和SSDP Reflection Flood攻击为主要攻击类型。

各类反射攻击流量的减少,最高攻击峰值的降低,都跟各类反射攻击在全球范围内可用的反射器数量逐年减少有关。这主要有两方面的原因,一是各运营商不断对反射攻击进行治理,如实施URPF(Unicast Reverse Path Forwarding)、BCP 38等策略;二是很多存在漏洞的服务器都已经被打了补丁或者升级到较新版本,再或者直接关闭了本不需要开启的服务。

5. 物联网僵尸网络肆虐

绿盟科技威胁情报中心(NTI)数据显示,2016下半年开始火遍全球的Mirai,其活动仍在继续。除了Mirai,其他基于物联网的恶意程序也在加紧抢占物联网资源。目前物联网僵尸网络的种类越发增多,用途也更为广泛。例如Mirai僵尸网络新变种就已经拓展了自己的能力,加入了比特币挖掘组件。

6. 中国仍是首要攻击源与攻击目标

2017上半年,中国依然是DDoS攻击受控攻击源最多的国家,发起攻击次数占全部的46.6%,其次是美国和俄罗斯,分别占3.0%和2.0%。中国发起DDoS攻击次数的Top 5省份分别为江苏、云南、北京、广东、福建,合计占比达50.3%。

2017上半年,受攻击最严重的国家也是中国,攻击次数占全部被攻击国家的64.6%,其次是美国和加拿大,分别占18.1%、2.5%。受攻击严重的Top 5省份分别为广东、浙江、福建、江苏、北京,合计占比达68%。

2017年上半年Web应用攻击态势盘点

1. 攻击覆盖广、频率高

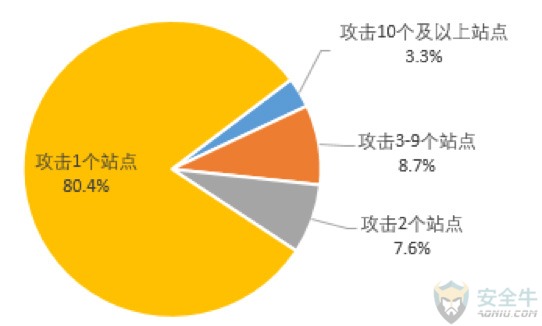

2017上半年,攻击者对NSFOCUS所防御的Web站点发起了2,465万次Web应用层攻击。其中有82%的网站在2017上半年曾遭受Web应用攻击,单个站点日平均被攻击次数为21次。

2. 近二成攻击源可提前识别

结合NSFOCUS 威胁情报中心(NTI)信誉数据进行分析,有19.6%的攻击源IP曾经对2个及以上的Web站点发起过攻击,这部分攻击源IP中有74.3% 在绿盟威胁情报中心(NTI)中有不良IP信誉记录,且被标识为中、高危的占比74.2%。

3. 对已知Web漏洞攻击成为最大隐患;教育、政府、金融、互联网成Struts2 相关高危漏洞主要“受害者”。

该报告指出,有79.3%的网站遭受的攻击为已知Web漏洞攻击,其中利用率最高的漏洞为Struts2相关漏洞,占全部已知Web漏洞攻击的58.7%。

Apache Struts2作为世界上最流行的Java Web服务器框架之一,被广泛用于政府、企业组织、金融等行业的门户网站的底层模版建设,一旦出现漏洞,影响甚广。Struts2 CVE-2017-5638 高危漏洞爆发一周内平均每天发生2,771次攻击,教育(23%)、政府(19%)、金融(17%)、互联网(10%)受该漏洞影响较大。

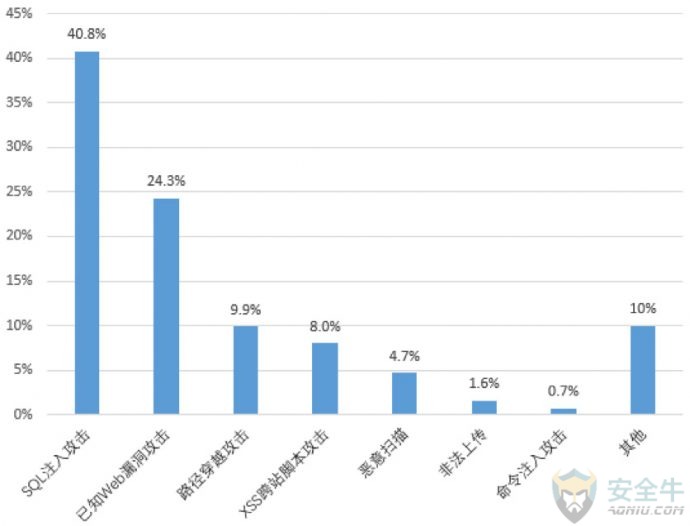

4. SQL注入攻击成主要攻击手段

报告数据显示,上半年SQL注入攻击占比40.8%,从攻击Payload Top10来看,大部分攻击发生在攻击初期阶段,主要是试探网站是否存在注入漏洞。

绿盟科技专家指出,DDoS攻击和Web应用攻击是当今互联网面临的较为突出的两大安全威胁。DDoS攻击技术门槛低,但攻击影响面大、直接损失严重。Web应用层攻击对知识和技能要求更高,其影响具有持久性、隐密性等特点。需要警惕的是,很多时候DDoS攻击被黑客用作实施Web应用攻击的烟雾弹,即先发起DDoS攻击吸引安全团队精力,同时暗地里进行Web应用层攻击,最终达到篡改、窃取敏感信息、获取系统控制权限等目的。

网络安全“新常态”面前,企业和安全厂商需转变观念协同作战

业内专家指出,近年来,伴随“云大物移智”等新兴IT技术的全面覆盖,网络威胁也变得日趋复杂,在这一态势面前,企业与安全厂商亟待改变观念,实现协同运营,共同作战。就企业端而言,需要将安全运营能力和开发能力相整合。对于安全服务商而言,则需要从单点的技术场景转化为解决方案的提供。

对此,绿盟科技也于近期发布了相应的网络安全系列解决方案,包括“面向监管方的网站安全监测平台”、“面向监管方的网站安全监测服务”、“面向普通政企机构的网站安全监测与防护系统”、“面向普通政企机构的网站安全重要时期保障服务”、“面向重保会议的网站安全管理平台”,真正实现对网络安全数据的分析整合,安全态势感知、攻击威胁预警与攻击事件溯源追踪等,对传统威胁和新兴网络威胁进行全面防护。

完整报告阅读: