漏洞挖掘是安全研究人员津津乐道的一项任务。从开始渗透测试网站到发现漏洞,然后提交给厂商,整个过程会耗费白帽子们大量的时间精力,甚至不得不连续几个日夜守在电脑面前反复测试。尤其是针对Windows系统的漏洞挖掘,由于微软没有提供源码,人工挖掘需要逆向分析,再加上微软的代码很庞大,人工挖掘可谓极其费时费力。

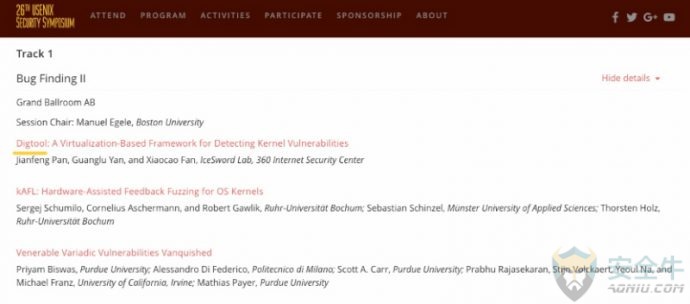

那么,如何才能又快又多地发现系统漏洞呢?在8月16日——18日召开的USENIX Security会议上,360冰刃实验室将会带来《Digtool:A Virtualization-Based Framework for Detecting Kernel Vulnerabilities》的议题分享,介绍四种类型的Windows漏洞自动挖掘技术。

“跑一局游戏,十几个漏洞就挖到了”

Digtool是360冰刃实验室自主开发的一款Windows漏洞自动化挖掘系统,主要利用“基于硬件的路径探测方法和基于硬件虚拟化的错误检测机制”进行检测,捕获程序执行过程中触发的漏洞。“Digtool自动化挖掘系统成果显著,具有学术和工业双重价值。” 360冰刃实验室掌门人潘剑锋表示。

Digtool是第一款利用硬件虚拟化技术的实用化自动漏洞挖掘系统;也是一款“黑盒”漏洞挖掘系统,不需要基于源码即可完成漏洞挖掘;更惊艳的一点是,Digtool可以实现自动化、批量化工作,“可能只需要跑一局游戏,十几个漏洞就挖到了。”

Digtool的工作流程就像挖沙淘金一样:首先,Digtool可以记录内存访问日志,这就实现了第一步挖沙的过程;进而,Digtool的分析模块会进行分析,一旦符合主要的六种漏洞行为特征规则,便实现了一次“淘金”,也就意味着找到一个漏洞。利用Digtool,冰刃实验室在短期的初步功能验证实验中就已经挖掘到20个微软内核漏洞,以及41个来自杀毒厂商的驱动漏洞。

Digtool带来Windows漏洞挖掘新方向

潘剑锋搭建了Digtool系统的虚拟化挖掘框架,这也是Digtool最具技术含量的部分,相当于整个系统的基石。其虚拟机监控器原理类似于当前主流的云服务基础虚拟化框架(如XEN/Hyper-v等),但并不依赖它们,而是一个新的虚拟化基础框架,含金量极高。

在最近的Blackhat演讲中,Google project zero的成员j00ru就引用了冰刃实验室Digtool自动化挖掘Windows 内核信息泄漏漏洞的方法。《Windows Internals》的作者之一Alex Ionescu也称赞这是一个“很棒的项目”。冰刃实验室与j00ru用了不同的技巧都挖掘到了大量的windows 内核信息泄露漏洞,但冰刃实验室的Digtool速度更快,对于系统的性能损失更小,同时检测漏洞种类也更全面。

可以说,Digtool的出现让Windows内核漏洞挖掘有了质的飞跃。以往的人工挖掘耗时耗力,安全研究员需要一行一行分析代码,Digtool系统大大提高了漏洞挖掘的自动化程度,改变了漏洞挖掘的运作模式,同时也提高了速度和精准度,能够在第一现场发现漏洞。

全球顶级安全会议迎来中国公司

USENIX Security是信息安全领域“四大”顶级学术会议(此外还包括S&P,CCS,NDSS)之一,始于上世纪90年代初;同时,USENIX Security 被中国计算机学会(CCF)归为“网络与信息安全”A类会议(共分为ABC三类,A类最佳);被清华大学列为计算机科学与技术系的重要国际学术会议A类会议。

截至2016年,大陆地区共寥寥数篇文章被录用,均为高校的联合研究成果,但此前尚未有中国公司独立在此会议发表研究成果。今年,冰刃实验室在USENIX Security的投稿被成功收录,意味着360成为了独立研究并以第一作者身份发表研究成果的首家中国公司。

今年USENIX Security共收到投稿522篇,最终收录85篇,录用比例不足16.3%。拥有24年历史的顶级安全会议首次迎来中国公司,也标志着在学术安全研究领域,360也已经达到国际一流水平。

作为360系统内核安全研究的顶级团队,仅从2016年2月至2017年7月,冰刃实验室就获得了谷歌、微软两大操作系统厂商的139次致谢。其中谷歌安卓内核漏洞致谢数目排名全球第一,另外还获得华为致谢19次、苹果致谢2次,同时还给高通报告42个漏洞并得到确认。

注:360冰刃实验室(IceSword Lab)是PC与移动内核的研发实验室,研究方向是PC与移动操作系统内核、安全技术以及虚拟化技术。