昨日,第五届中国网络安全大会(NSC2017)在国家会议中心举行。今年的NSC由赛可达实验室、国家计算机病毒应急处理中心、国家网络与信息系统安全产品质量监督检验中心、首都创新大联盟共同主办,旨在通过对安全行业政策法规、热点技术和行业应用的探讨,推动“产、学、研、用”的紧密结合。

安全牛小编这次照例去现场听会,并着重关注了和等级保护、政务云、数据安全相关的三场分享。现将主要观点整理如下。

1. 以保护国家关键信息基础设施为核心的等保2.0及云等保

公安部网络安全保卫局总工郭启全在上午主论坛关于等保2.0和关键基础设施保护的分享中,介绍了我国在法律层面(《网络安全法》第二十一条)对国家实行网络安全等级保护制度的要求,以及等保2.0在全新国家网络安全基本制度体系下,以保护国家关键信息基础设施为重点,实现主动、综合和纵深防御等新特点。

特别在等级保护与关键信息基础设施的关系方面,郭启全还强调,网络安全等级保护制度是普适性制度,是关键信息基础设施保护的基础,而关键信息基础设施则是等级保护制度的保护重点,两者着不可分割。但对各行业关键信息处设施覆盖范围的判定,需要在定级备案的第三级(含)以上的保护对象中确定。

同时,2.0时代等保的对象和内容,也发生了变化,并针对云计算、移动互联网、物联网、工控的行业提出了更多的扩展安全要求。

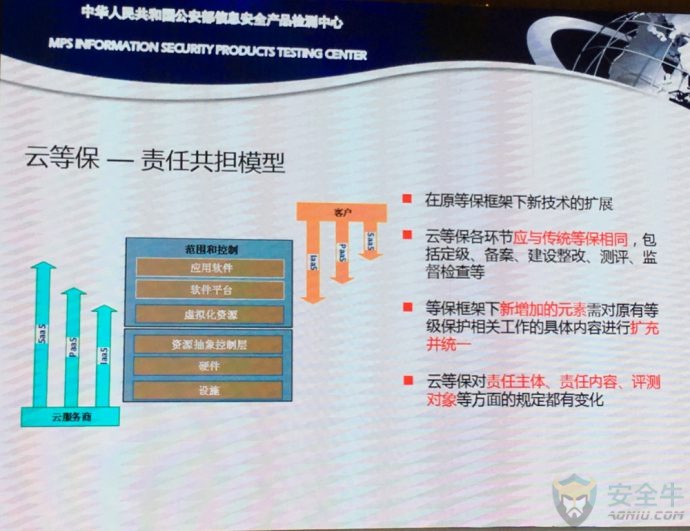

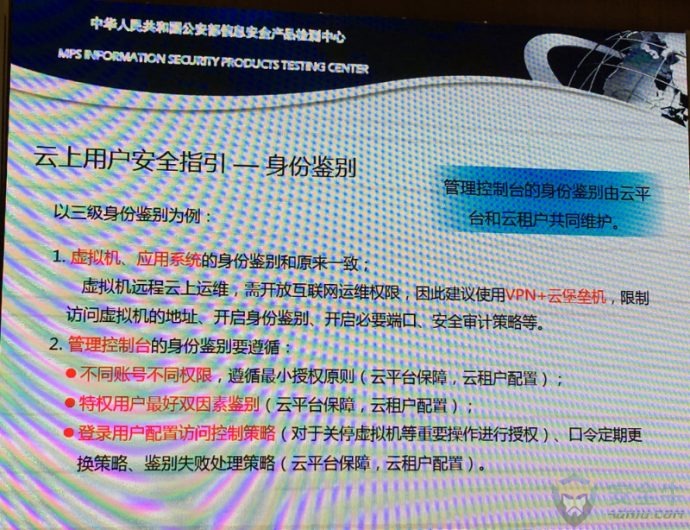

特别在云等保方面,根据云服务商所提供的不同类型的云服务,云服务商与云上租户所需承担的安全责任不同,而双方也都应明确其保护对象和责任主体的区别。

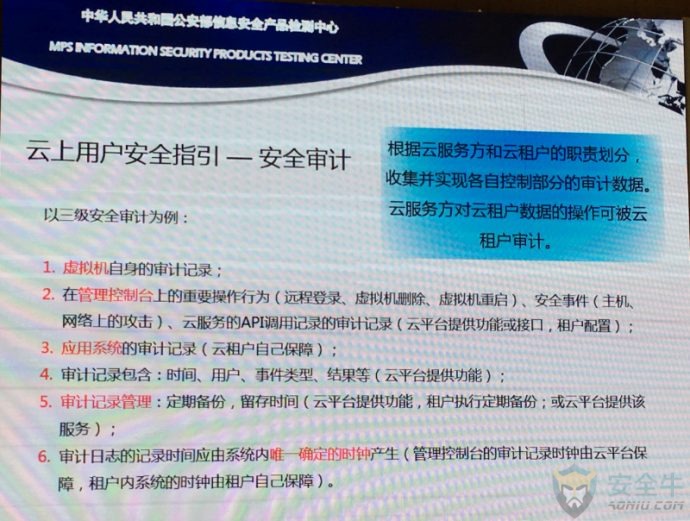

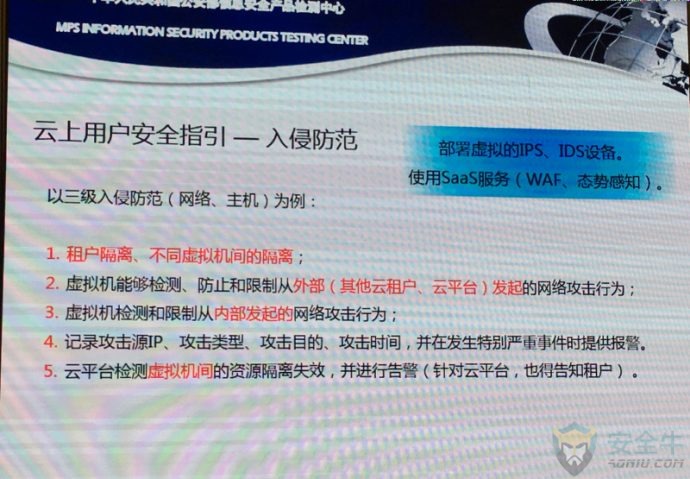

据公安部第三研究所云计算安全测试实验室的负责人陈妍介绍,云等保在等级保护的原有框架下对具体内容进行了扩充,责任主体、责任内容和评测对象等规定均有变化。其中,云租户的安全与云平台息息相关,却又互相独立。

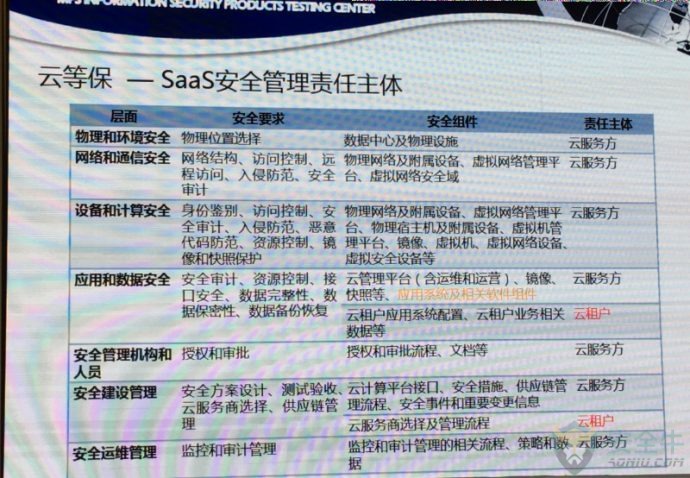

根据云平台提供的从基础设施IaaS、到PaaS最后到SaaS服务的类型不同,云平台和用户需要承担的责任也会发生变化,这可以通过下图中的责任共担模型清晰体现。总体来讲SaaS服务租户需要承担的安全测评是最少的。当然,云平台也不允许承载高于其安全保护等级的业务应用系统。

责任共担模型

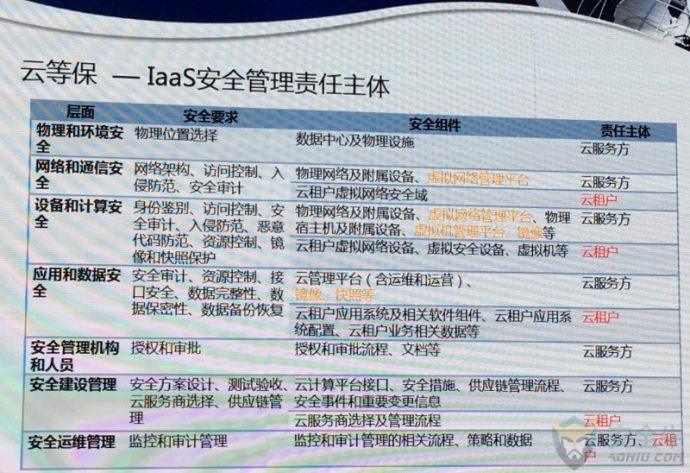

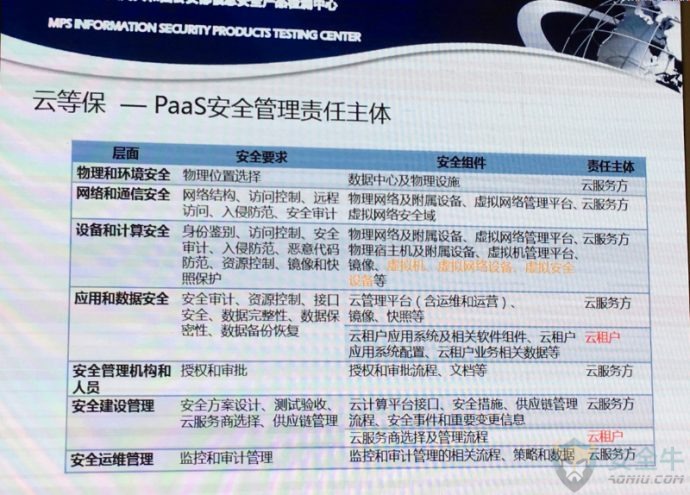

除此之外,IaaS、PaaS、SaaS服务的安全管理责任主体及对象(安全组件)也需要明确。

在测评步骤方案,还是遵循从定级->备案->系统建设整改->等级测评->定期监督检查这一过程。特别针对混合云和云平台嵌套环境,则可以针对不同云平台进行测评。

陈妍还针对云上用户分别给出了身份鉴别、安全审计、入侵防范和云服务商选择的安全指引。

因为云平台提供的安全服务往往默认关闭或用户不知情,所以云上租户要明确业务系统上云并不等于安全。陈妍建议云服务提供IaaS+SaaS(Security)的服务模式,来更好的保护云环境和租户的安全。

2. 政务云及安全态势感知平台建设

截止到2016年12月,中国的政务外网已经是全球最大的不涉密政务专网,已对国内24个省和新疆生产建设兵团实现了县级和乡镇的专线覆盖。

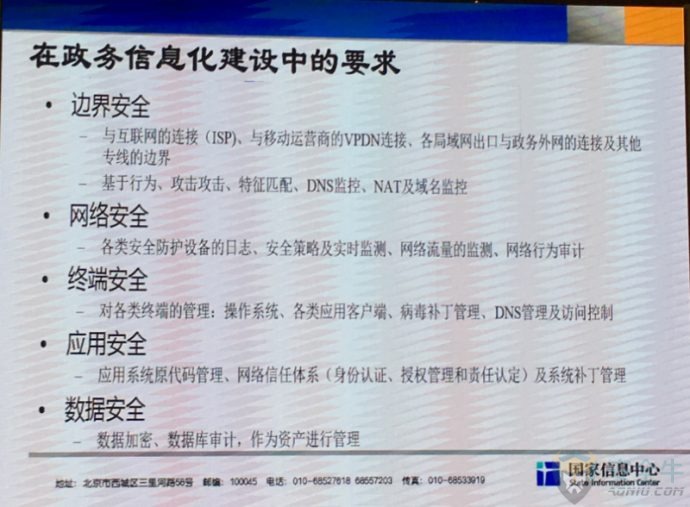

据国家信息中心安全管理处处长邵国安介绍,安全态势是一种持续性的对抗,需要能够实现全天候、全方位(包括网际安全、网络安全、终端安全、应用安全、全生命周期的数据安全)对网络安全态势的感知。

政务信息化建设中的5方面的安全要求

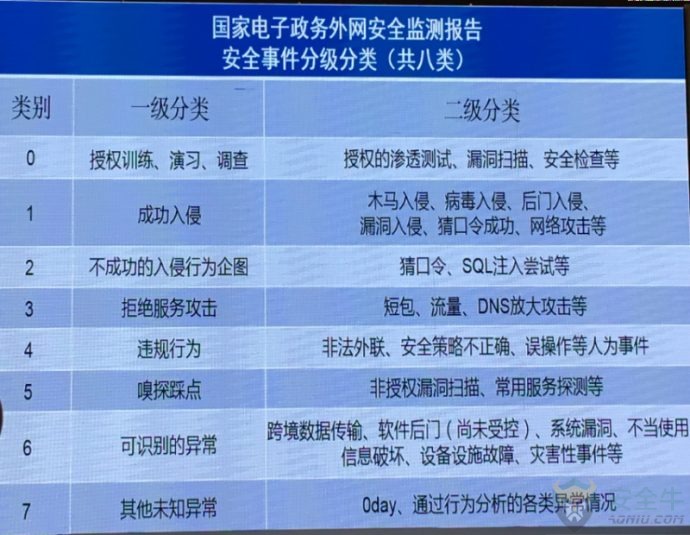

在政务外网的统一安全策略方面,采取了包括公网地址私用、全骨干网等保三级保护、统一的安全监测和网络信任体系、可信的互联网接入和减少各级政务部门的互联网出口等措施。同时,将可能的安全事件进行分级分类,包括8个一级分类和近30余项的二级分类。

安全事件分级分类

除此以外,还在遵循国家标准、参考国际相关标准的基础上,编写了《政务云安全要求》,规定了各级政府部门在使用电子云计算开展点在政务过程中应遵循的安全要求,并在今年2月份通过了专家评审。

要求中明确规定:政务业务不得部署在公有云上、按照等保第三级进行保护、对外提供服务的互联网业务区要和对内提供的业务区在物理层面进行隔离、数据使用全过程要可管理可追溯可控制、加入密码资源池根据需要调用密钥对核心数据进行加密存储等。

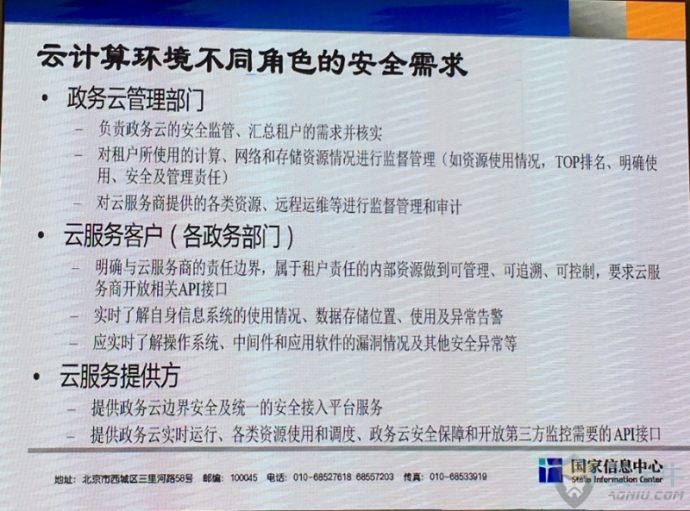

云计算环境的不同角色的安全需求

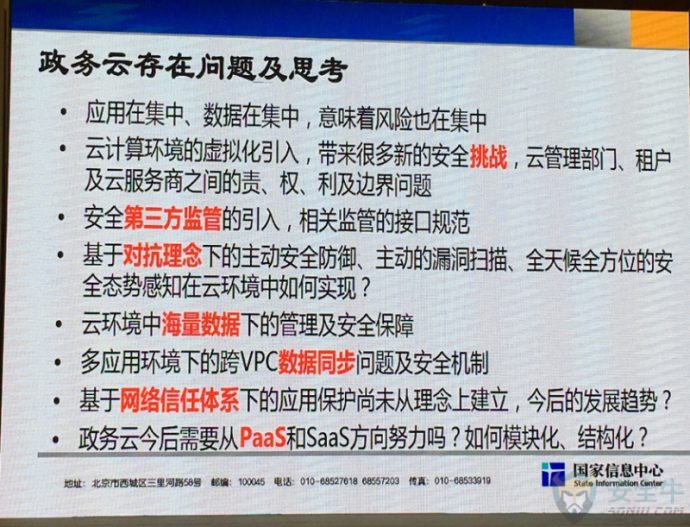

政务云存在问题及思考

3. 核心数据资产的管理和保护

在数据安全方面,数据泄露一直是最直接的安全威胁和挑战。

威瑞森在今年4月末刚刚发布数据泄露调研报告中表示,数据泄露背后的内部威胁令人担忧,虽然只有25%的泄露事件有内部用户参与,但总体数量上确是在上涨。同时,利用恶意邮件、金融欺诈的攻击手段越来越多,针对金融、医疗这两大高危行业的趋势也趋于明显。

传统的数据安全技术,包括加密、访问控制、外设管理、url过滤等手段,对内部人员参与的数据泄露事件几乎形同虚设,且无法感知到具体的数据内容及流向。

据主打统一内容安全(UCS)这一理念的天空卫士合伙人杨明非介绍,UCS包括web/邮件安全网关、数据防泄漏(DLP)、云的安全接入和移动安全等领域,而其数据保护部分的核心便是DLP产品。

传统的DLP无法发现敏感数据,且无法针对网络和终端发现的行为进行实时阻断;而UCS应覆盖包括数据中心、办公场所、移动终端、分支机构等的企业生态环境,通过反向DLP的部署实现对应用的保护,并与云服务商或SaaS服务合作,为更多中小企业提供DLP服务。

企业整体数据防泄漏规划-UCS

下一代数据防泄漏的发展方向是基于数据和用户行为的内部威胁防护系统。这与美国军火商雷神(Raytheon)收购数据防泄露厂商websense后耗资10亿美金,结合大数据行为分析技术为美国国防部研发的方向上是一致的。

DLP+大数据安全实现的内部威胁管理(数据覆盖云、网络、应用、终端等环境,并针对内部行为进行关联分析),将会是未来对核心数据资产管理和保护的主流方式。

相关阅读

云安全等保的前世今生

一篇短文告诉你阿里云用户如何通过等保测评

威瑞森数据泄露调查报告10周年:安全事件的进化与趋势