一、研究背景

随着移动互联网的快速发展,手机变为我们生活中不可或缺的一部分。而移动支付更使手机成为方便快捷的第一钱包。

网购手机付、吃饭手机付、购物手机付、你扫我、我扫你。就连乞丐,都用二维码收款了!央行发布的支付业务统计数据显示, 2016 年我国移动支付业务共发生 257.1 亿笔,同比增长 85.82%,达人民币157.55 万亿。可见手机已经变为我们的第一钱包,保护好手机安全,就是保护我们自身的财产安全。

报告中主要抽取了360手机卫士、360手机助手、360透视镜2017年一季度的数据,对全国互联网用户消费维权进行数据分析,形成了此份报告。

二、手机成为用户第一钱包

(一) 手机支付用户规模增长迅速

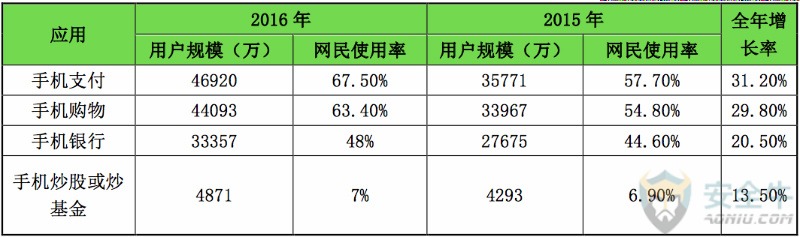

CNNIC第39次《中国互联网络发展状况统计报告》数据显示,截止2016年12月,我国使用手机支付的用户规模增长迅速,达到4.69亿人,年增长率为31.2%,手机网上支付的使用比例由57.7%提升至67.5%。

(二) 使用手机进行支付、购物、甚至理财已经成为主流

CNNIC数据显示,除了手机支付,手机网络购物用户规模达4.4亿,使用率63.4%,较2015年增长29.8%,手机网上银行用户规模达3.3亿,使用率48%;甚至手机网上炒股或炒基金用户规模也达4871万,使用率7%。可见用户使用手机进行支付、购物、甚至理财已经成为主流。

CNNIC 2015-2016年中国网民各类手机互联网应用的使用率

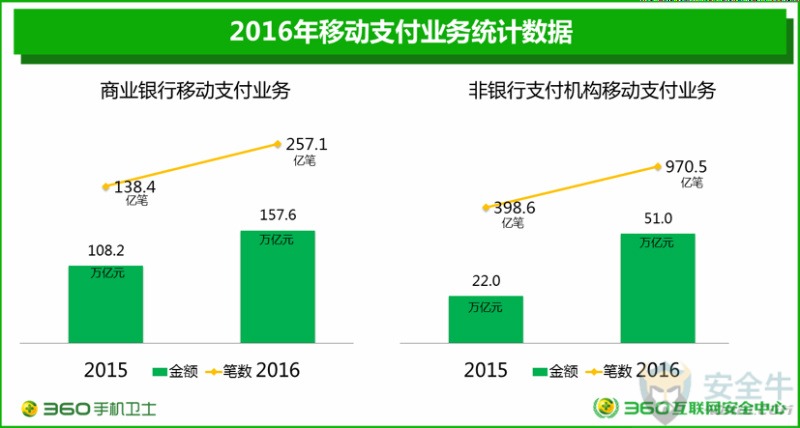

(三) 移动支付频率及金额高速增长

《中国支付清算行业运行报告(2017)》数据显示,我国移动支付行业延续高速发展态势。2016年,国内商业银行共处理移动支付业务257.1亿笔、金额157.6万亿元,同比分别增长85.82%和45.59%。非银行支付机构共处理移动支付业务970.5亿笔、金额51.0万亿元,同比分别增长143.47%和132.29%。银行互联网支付、移动支付业务笔均交易金额分别为45150元和6127元,非银行支付机构互联网支付、移动支付业务笔均交易金额分别为817元和525元。

数据源:中国人民银行、中国支付清算协会

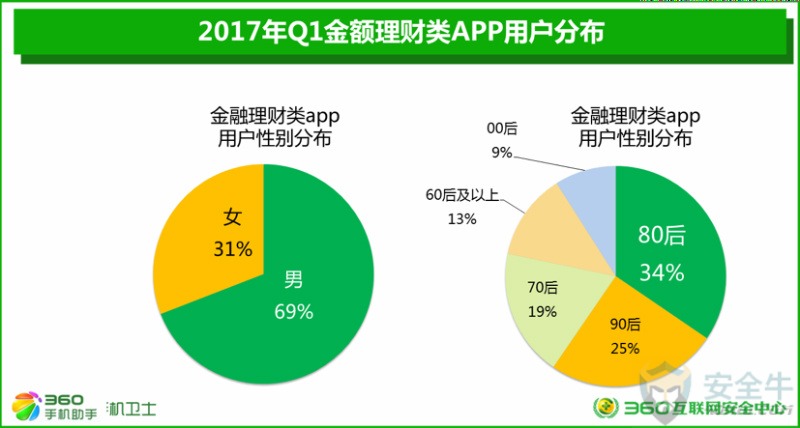

(四) 80、90的男性用户是金融理财类app的主要人群

通过360手机助手Q1下载数据来看,男性用户下载金融理财产品更多,占比69%,女性占比31%。如果从用户年龄结构来看,80后是下载金融理财产品最多的人群,占比34%;其次是90后,占比25%;60后占比13%,00后占比9%。

三、移动安全状况堪忧

(一) 99.99%的安卓手机存在系统漏洞

在中国,Android系统作为智能手机中市场占有率最高的移动操作系统,承载着亿万手机用户的生产生活,大量的Android开发人员为其添砖加瓦。但树大招风,Android智能手机也暴露在各种恶意软件、系统漏洞的威胁之中,无数恶意软件、电信诈骗不断挑战用户的安全意识,但各种隐藏在系统之中的系统漏洞对用户的手机安全影响则更为可怕。

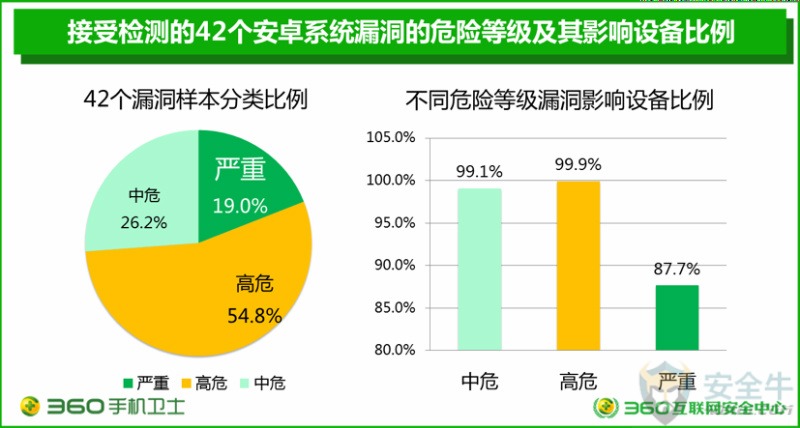

基于“360透视镜”应用用户主动上传的70万份漏洞检测报告,检测内容包括近两年Android与Chrome安全公告中检出率最高的42个漏洞,涵盖了Android系统的各个层面,且都与设备无关。

此次评测的42个系统漏洞,按照Google官方对系统漏洞的危险评级标准,按照危险等级递减的排序规则,共分为严重、高危、中危三个级别。即“严重”级别的漏洞对系统的安全性影响最大,其次为“高危”级别漏洞,然后为“中危”级别漏洞,低危漏洞未入选。

在这42个漏洞中,按照其危险等级分类,有严重级别漏洞8个,高危级别漏洞23个,中危级别漏洞11个。其中高危以上漏洞对用户影响较大,在此次安全评测中对此类漏洞的选取比例达73.8%。

此次系统安全分析结果显示: 99.1%的Android设备受到中危级别漏洞的危害,99.9%的Android设备存在高危漏洞,87.7%的Android设备受到严重级别的漏洞影响。

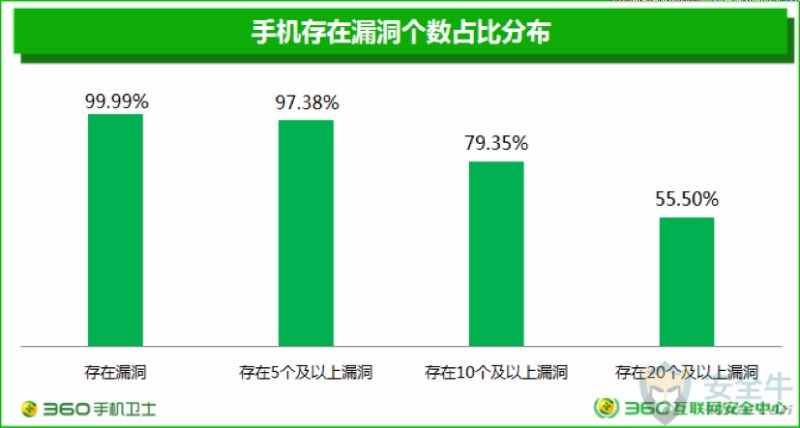

为了研究用户手机中漏洞数量的分布规律,我们统计了所有样本中手机存在漏洞个数的比例分布,结果如下图所示。

在此次测试中,我们仅检测了已知的42个漏洞,有高达99.99%的手机存在安全漏洞,仅有0.01%的手机不存在本次评测中的42个漏洞,存在5个及以上漏洞的手机在总样本中占比达97.38%,存在漏洞最多的手机中有多达35个漏洞,在70万国内Android设备样本中,仅有4台手机不存在这些漏洞且浏览器内核版本大于等于Chrome57。

(二) 移动恶意程序总体进入平稳高发期

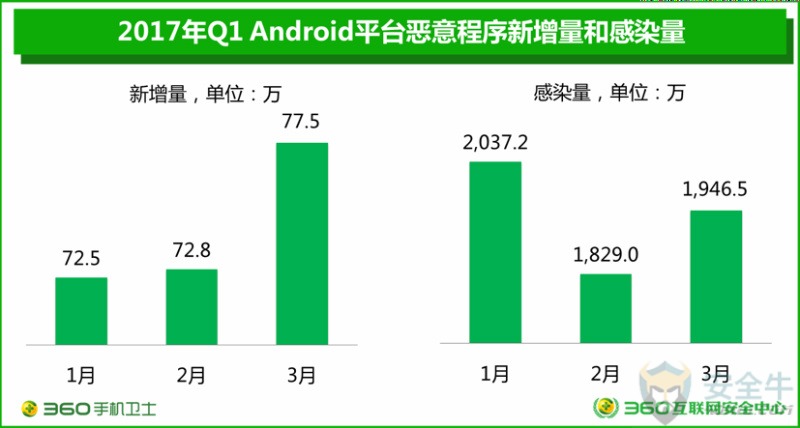

2017年第一季度,360互联网安全中心共截获安卓平台新增恶意程序样本222.8万个,平均每天截获新增手机恶意程序样本近2.5万个。累计监测到移动端用户感染恶意程序5812.7万人次,平均每天恶意程序感染量达到了64.6万人次。自2012年以来,移动端从几十万跨越到千万级别恶意样本,显示了移动恶意程序总体进入平稳高发期。

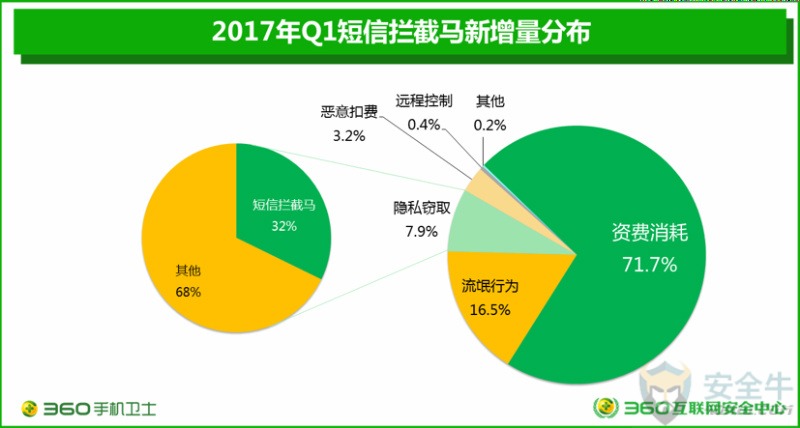

根据中国反网络病毒联盟的分类标准,360互联网安全中心在2016全年监测的Android平台恶意程序的分类统计如下图。从图中可见, Android平台新增恶意程序主要是资费消耗,占比高达71.7%;说明移动端恶意程序依然是以推销广告、消耗流量等手段,增加手机用户的流量资费等谋取不法商家的经济利益。这类恶意程序由于其具有较强的隐秘性,很难被用户发现,可以长期潜伏在手机中,持续造成话费、流量的损失。

恶意扣费和流氓行为类型的恶意程序,更多的是伪装成游戏、色情类播放器等,一旦安装,在用户不知情或虚假描述下,直接订购增值业务,恶意推广程序和广告,造成几十元甚至上百元的流量和话费损失。

与以上两种恶意程序相比,隐私窃取类的恶意程序为我们造成的危害性更大。不仅可以将用户个人隐私窃取,也会针对短信验证码,银行卡账号信息进行盗取,从而进行银行账号、电商购物账号盗刷。

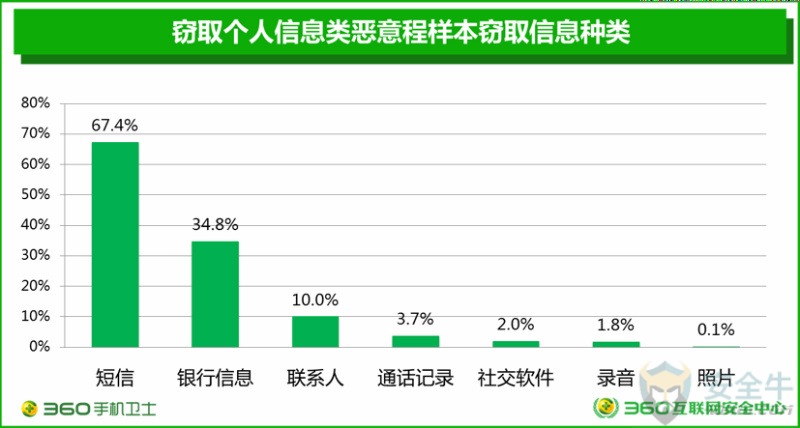

我们从2016年全年数据中抽样分析盗取个人信息的手机恶意程序样本9.8万个。其中67.4%的样本会窃取短信信息,34.8%的样本会窃取手机银行信息,10.0%的样本会窃取手机联系人信息,3.7%的样本会窃取手机通话记录,2.0%的样本会窃取社交软件(例如微信、QQ等)聊天记录,1.8%的样本会窃取手机录音信息,0.1%的样本会窃取手机照片信息。

仅从一个月的感染量看,全国共有146.2万名用户感染了窃取个人信息类恶意程序。其中,窃取短信的恶意程序感染用户最多,达到113.4万人次;其次是窃取银行信息的恶意程序感染量为94.6万人次、窃取通话记录的恶意程序感染量为43.5万人次,窃取用户联系信息31.1万人次;窃取用户即时社交软件(例如微信、QQ等)的聊天记录,窃取用户的录音信息,窃取用户的照片信息的恶意程序感染量相对较少,分别为7241人次、5292人次、1077人次(同一恶意程序可能窃取多种信息)。

在2017年第一季度,我们发现新增的短信拦截马恶意程序就有56762个,在隐私窃取类的恶意程序中占了近1/3,共感染了675761部手机。

这类木马的最大特点,就是读取你手机中的短信内容,后台自动回传到木马制作者指定的邮箱或手机上。经过不法黑客的不断升级,又为拦截马增加了三大功能。

1. 隐藏图标

木马运行后,原本在你手机桌面上的木马图标消失,随时随地回传你最新收到的短信、让你无从察觉。

2. 激活设备管理器

让你用普通的卸载软件方法完全失效

3. 群发扩散

自动给通讯录好友群发带有木马链接的短信,像滚雪球一样快速扩散。

实现了难发现、难卸载、易传播的特性,中了拦击马,最轻的是个人信息被大量盗取,导致更多的骚扰电话找上门。其次就是利用拦截到的短信验证码,登录支付平台,电商网站进行盗刷。更有耐心的犯罪分子,通过非法渠道购买到银行卡账号、交易密码、身份证等信息,进入网上银行,进行直接转账。甚至在帮受害者申请几笔小额贷款,转走更多的钱。

(三) 山寨APP紧瞄电商、网银类应用

根据360手机助手提供的应用软件下载数据,我们对高下载量应用中支付类应用占比情况进行了总结,支付类应用在高下载量应用中始终占据着较高比例,尤其在下载量前十的应用中,移动支付相关应用甚至占据了多数。

高下载量通常意味着更庞大的用户群,很多木马在传播初期为了吸引更多用户下载安装常常会仿冒这些具有庞大用户群与用户知晓度的应用软件,而为了方便敛财与更快变现,很多仿冒木马制作者都将目光瞄准了与用户资产账户直接挂钩的支付类应用软件,这类仿冒软件通过盗用官方应用图标、应用名甚至软件内容框架以混淆用户视线骗取用户下载安装,以便进一步实施非法敛财行为。

以著名的手机淘宝软件为例,下图列举了我们捕获到的部分手机淘宝仿冒软件,这些恶意软件的图标与官方图标十分近似且名称中均包含“淘宝”关键字,对于不熟悉淘宝软件的用户而言误下载安装的可能性非常大。

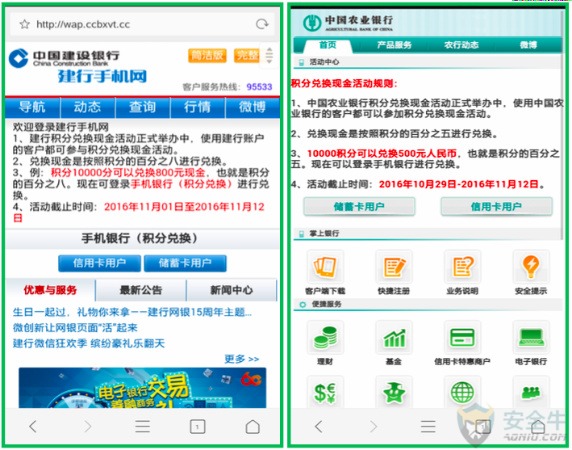

除了手机淘宝,其他流行电商软件与手机银行客户端也成了仿冒软件重灾区,我们归纳了2017年第一季度捕获到的京东、淘宝以及手机银行客户端仿冒软件,下图给出了其中一部分仿冒软件应用名,从名称来看均包含了“京东”、“淘宝”以及“银行”等关键字,其中许多软件启动后都有与官方软件十分近似的界面,有的甚至能正常进行购物消费,但私下很有可能却在暗扣、消耗流量或窃取用户资产账户隐私,给用户财产安全带来严重危害。

同时国家互联网金融安全技术专家委员会发布的《互联网金融监测情况报告》中显示,截至2017年4月30日,系统监测发现互联网金融仿冒网页4.5万余个,发现仿冒APP 1300余个,仿冒APP累计下载量达3000万次。而仿冒APP下载量排名前5活跃平台包括京东金融、借贷宝、手机贷借款、旺财狗、陆金所。

可见互联网金融行业也已经被山寨app紧盯,一旦用户下载了此类的山寨app,可直接导致更大的财产损失。

(四) 93%的钓鱼网站紧盯大量现金

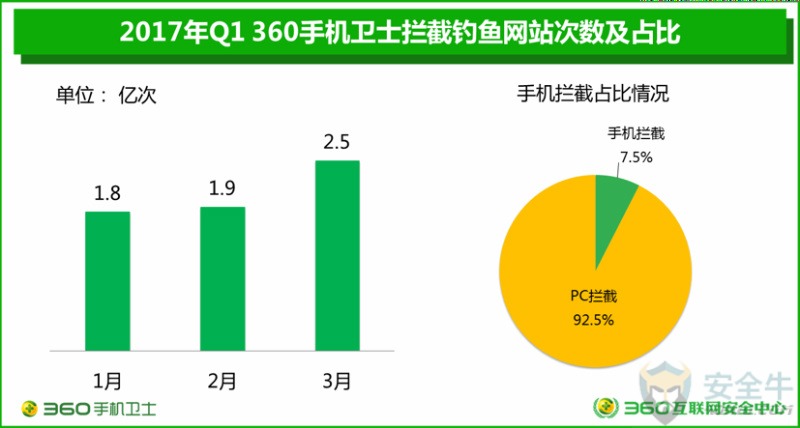

2017年第一季度,360手机卫士共为全国手机用户拦截各类钓鱼网站攻击6.2亿次,平均每天拦截691万次。

对移动端所拦截的钓鱼网站进行分类,可以发现,境外彩票类比重最高,为76.3%。虚假购物(12.4%)、金融证券(4.2%),这三类直接威胁到用户大量资金安全的钓鱼网站占了总体的93%。

下面展示常见的仿冒电商和银行的钓鱼网站:

伪造成果粉疯狂热爱的iPhone抢购的钓鱼网站

模仿银行的钓鱼网站

模仿金融理财网站的钓鱼网站

(五) 四成营销短信、七成诈骗短信直盯支付与理财

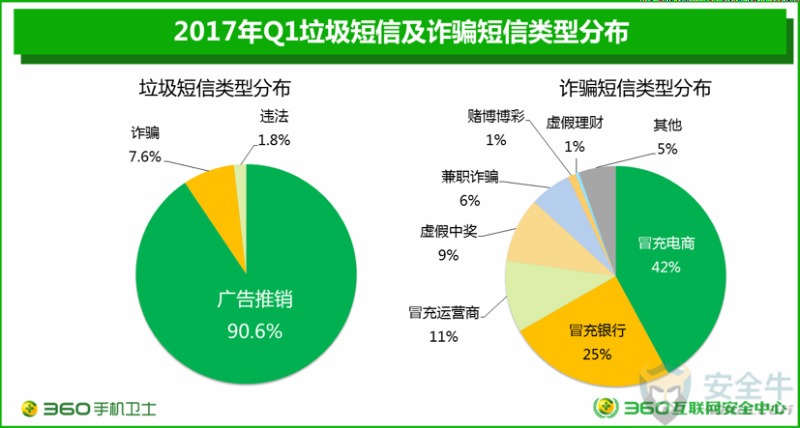

2017年第一季度,360手机卫士共为全国用户拦截各类垃圾短信约24.0亿条,平均每天拦截垃圾短信2666万条。随着手机支付、交易的普遍,它们转变的也更加直接。

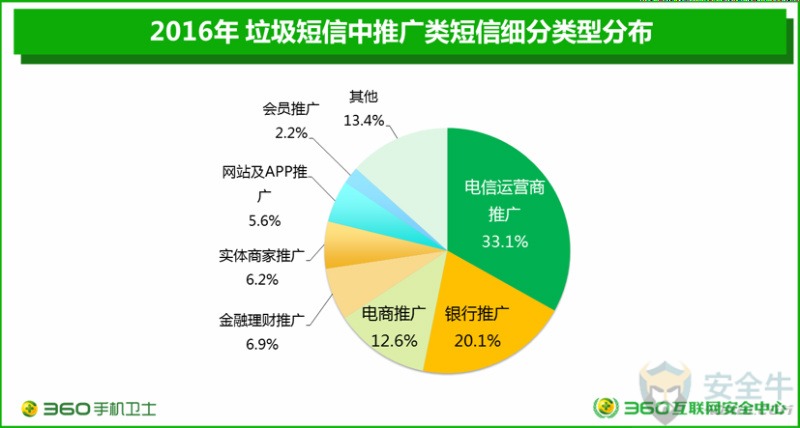

垃圾短信我们一般划分为三大类,如商家发送节假日促销短信的推销广告类、黑心诈骗分子发送虚假冒名顶替的欺诈或钓鱼类,以及不法商贩兜售发票甚至宣扬赌博私刻公章等违法信息类。

通过用户举报的垃圾短信内容分析来看,2017年一季度广告推销类短信最多,占比达90.6%;其实是诈骗短信约占垃圾短信总量的7.6%,最后是违法信息类短信的比例1.8%。

对于诈骗短信的内容进行分析发现,42%是冒充电商类诈骗信息,这类信息通常利用远低于市场价格的电子消费品、奢侈品等来吸引用户,引导进入虚假的钓鱼网站购物,不仅骗取购买商品的钱,甚至利用网站掉单、卡单等再进行诈骗。冒充银行与运营商的短信,更多的是利用积分兑换、网银升级或到期等借口,诱骗用户填写银行卡账号、密码或下载恶意程序,最终实现盗刷银行卡。

结合上述三种最常见的诈骗短信类型,我们发现超过75%的诈骗短信再窥探你的手机购物、支付信息,企业窃取你的钱财。

如果我们再针对最多的广告推销类垃圾短信分析,从2016年全年的抽样数据中发现,银行推广占20.1%,电商推广占比12.6%,如果加上金融理财类垃圾短信6.9%,那么整个涉及到购物支付、金融服务领域占比达到39.6%。

而在违法类垃圾短信中,赌博类的占比最高,为47.0%,这类信息可能让你付出更多的金钱作为代价。

(六) 手机扫码、手机贷款,成诈骗新宠

1. 二维码骗局越来越多

利用手机进行线下扫码支付越来越平凡,现在很多人已经实现了无现金出行。自2016年以来,出现不法分子偷换商家收款二维码诈骗、带二维码的虚假违规停车单诈骗、诱骗付款二维码盗刷,最热门的共享单车,也被贴上了虚假二维码,让用户转账汽车。从2017年开始,猎网平台接收到的最多诈骗类型——虚假兼职诈骗,也开始转变方式,骗子让受害者在正规电商进行下单,以防止平台发现刷单为由,直接发送收款二维码给受害者,让其进行扫描转账进行诈骗。利用方便的二维码,骗子们想出了花样繁多的诈骗方式,让人防不胜防。

共享单车假码骗财

共享单车作为一种新型便捷出行工具受到了广大人群的喜爱,但随着其普及出现了多起共享单车车身被贴虚假诈骗二维码的案例,多家媒体曝出ofo、摩拜单车等车身上出现了未知二维码,用户扫描该二维码后进入转账、应用下载等可疑页面。

正常情况下,每辆共享单车车身都贴着标识本车身份的二维码,用户可使用微信或共享单车客户端对其扫描进行客户端下载或开锁,但不少用户在车身上还发现了其他二维码的存在,如图3与图4所示,有的二维码紧邻正规二维码,用户在扫描正规二维码时可能会不小心扫描到该二维码;有的在二维码旁边配以“扫码抢红包”、“扫码优惠”等诱惑性文字诱导用户扫码;有的以虚假二维码覆盖于正规二维码之上,或者将二维码正中间的头像设置成与共享单车官方图标及其近似,诱骗用户扫码(图1、2、3来自人民日报)。

紧邻官方二维码的未知二维码

官方二维码被未知二维码覆盖

这些未知来源的二维码出现的形式多种多样,在这些二维码的背后极有可能隐藏着扣费、隐私窃取、私自下载安装等陷阱。其中较为常见的诈骗场景是扫码后跳转至转账页面,对于不熟悉共享单车使用流程或者对于移动支付警惕度较低的人来说,误转账的现象非常有可能发生,特别是对于那些精心构造过的二维码,扫描后出现的收款人名字与图像与共享单车官方应用名、图标近似,如图3所示,用户有可能因充值、付租车费用等动机完成转账,而最终用户所支付的款项将全部流入不法分子账户中。

扫描车身未知二维码后出现的转账界面

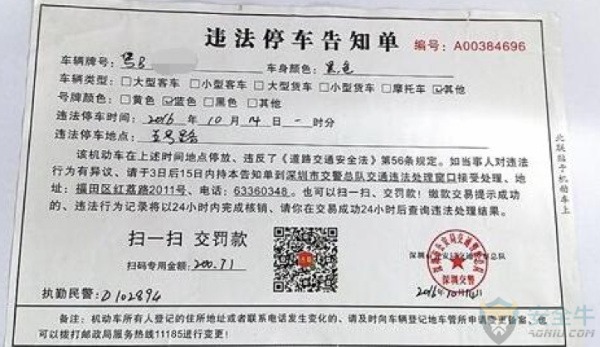

虚假违法停车告知单骗局

违法停车告知单,通常都需要车主到交通队先进行处理,然后再缴纳罚款。而在2016年,多地的不法分子打上了贴在车上的罚单的主意,私自打印假的罚单,并且在罚单上显示转账的二维码,诱骗车主扫码支付罚款。由于罚单制作很真实,且二维码也是经过伪装成交通执法部门官方账号,一般不小心看很难识别。

虚假违法停车告知单

虚假违法停车告知单

2. 手机贷款成标配,卡里没钱照样骗

自2016年5月份以来, 360猎网平台发现在常见的退款诈骗中,诱骗受害者进行互联网小额贷款业务,并将钱转到骗子的账户中,经过近一年的发展,利用手机接收短信验证码,开通小额贷款,从而在进行诈骗,已经成为了近期诈骗的标配手段,这一骗术,打破了常人以为银行卡,支付账户中没钱不能被骗的观念。且诈骗金额巨大,几万甚至十几万贷款全部被骗。

3. 手机卡成为新的攻击目标

在当下流行的安全验证体系中,盗刷网银的关键要盗取支付短信验证码。而以往盗取验证码的主要方式无非是木马病毒、钓鱼网站或诈骗电话这三种基本手段。但2016年以来,先后出现了多起以用户手机SIM卡或USIM卡为盗窃目标的网络诈骗案。有的犯罪分子利用运营商的补换卡业务,用自己手中的卡替换受害者手中的卡;而更有大胆的犯罪分子竟然试图直接从受害者的手机上偷窃手机卡。

不论使用什么样的犯法,犯罪分子一旦盗得用户的手机卡,就几乎可以很容易的突破所有以短信验证码为安全措施的,并且有可能连续盗刷受害者的多个网银账户或第三方支付账户;而此类诈骗的受害者则处于完全的信息孤岛,手机无法正常接收短信,因此也就完全不知道自己网银正在被盗刷。相比之下,以手机卡为盗窃目标的骗术要比使用木马病毒、钓鱼网站的骗术危险十倍。

4. 手机勒索类应用疯狂增殖

手机勒索类应用是指通过重置开机密码或者页面置顶等手段阻止用户进入手机桌面、强制锁定手机并以此勒索用户支付解锁费用的应用,这类应用由于制作成本低廉且变现快深受制马人的喜爱,因此在应用市场上疯狂增殖。 2016年360烽火实验室共捕获手机勒索软件约17万个。

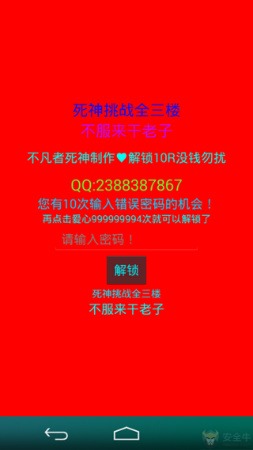

尽管来源、展现形式各异,勒索软件的最终目的都是勒索钱财,以往最常见的勒索形式是添加作者在勒索界面提供的QQ号,在QQ上联系作者协商付费方式并要求作者解锁,如图所示,添加作者QQ、联系作者协商付费会在一定程度上上拉长支付过程。随着移动支付的发展与普及,勒索软件中的支付形式出现了新变化。

2017年3月,我们捕获到了一批勒索软件,与以往勒索软件不同的是这批勒索软件在勒索界面中除了提供作者QQ外,还提供了微信二维码信息,并提示微信扫描二维码可直接支付且支付成功后自动解锁,用户使用微信扫描该二维码后将进入转账界面如图所示。然而通过样本分析发现,该类勒索软件代码结构极其简单,且根本没有与微信转账相关的任何代码,仅仅只是在资源文件中包含了收款人的二维码信息,所谓的“扫描支付,自动解锁” 彻头彻尾是一个骗局,即便受害用户完成转账也根本不能自动解锁。

二维码支付的出现从一定程度上方便了勒索软件作者敛财,一方面,勒索软件作者可以“坐等收钱”,不用再耗费时间与用户打交道;另一方面,扫描二维码付款即可“解锁”,在用户看来解锁的时间成本降低,用户更有可能为了省事而尝试转账解锁。

四、360个人安全指数大数据

(一) 360率先推出基于个人安全画像的“个人安全指数”

为了能全方位勾勒用户的个人安全画像,对用户的安全防护状况和安全潜在风险,进行全方位的评估,360手机卫士重磅推出“个人安全指数”。

360“个人安全指数”通过数据指数的形式,让用户直观的看到自己是否处于一个安全的状态,以及财产丢失和遭遇的风险。 “个人安全指数”基于大数据的深度挖掘和科学计算得出,通过对用户行为特征、用户安全意识、用户安全习惯、用户设备状态、用户防护能力等五个纬度的深度研究结果,对用户的手机安全风险状况及逆行能够综合能力的评估。

用户行为特征: 历史30天收到的诈骗短信、诈骗电话情况,用户汇报诈骗电话等情况

用户安全意识: 诈骗先赔险、防骗测试、查看“我身边的伪基站”等

用户安全习惯: 用户主动举报短信、标记电话、查看安全播报、查杀木马病毒等

用户设备状态:卫士自启动、后台权限、读取短信/通话记录权限等

用户防护能力:用户开启360手机卫士各种功能开关的情况

360 “个人安全指数”的评分规则

360手机卫士“个人安全指数”满分为750分。700分以上的状态优秀,600-699分的区间为状态良好。500-599分的区间为有待提升,350-499分的区间为危险状态,350分以下为极度危险状态。

(二) 中西部地区用户“个人安全指数”更高

2017年第一季度全国360手机卫士个人安全指数的平均值为631.6,其中青海、西藏、云南、宁夏、江西5个省份用户平均安全指数最高。全国共有17个省市高于全国水平,中西部地区的手机安全指数高于沿海发达地区。可见由于沿海发达地区用户接受到的诈骗电话、诈骗短信、钓鱼网站、病毒木马等手机威胁更多,整体手机安全指数较低。

(三) 金融理财用户群体的手机安全性指数偏低

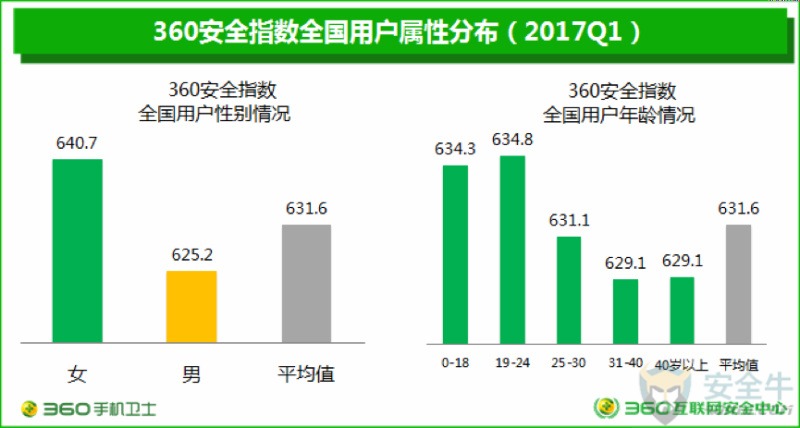

从手机用户性别来看,女性用户手机安全指数为640.7,比男性用户高出15.5;从用户年龄来看,24岁以下的用户手机安全指数更高,平均值在634以上,高于全国平均水平。25岁以上的用户,年龄越大安全指数越低。结合上文中金融理财类app使用的主要人群,发现最爱手机理财的人,反而手机安全指数偏低。