SyScan360国际前瞻安全技术会议,同时也作为临近年末,中国安全圈今年最后一次的“黑客大派对”,今明两天在上海举行。

安全牛小编提前对议题内容做了些“功课”,并精选了六个议题四大亮点,就内容和技术思路做下简单介绍,同时也可以作为参会小伙伴们在选择议题学习时的参考。

亮点1:苹果Mac OS的内置恢复系统也惨遭黑客“蹂躏”,恶意文件即使通过重装操作系统和系统升级也无法根除。

主讲人Patrick Wardle,曾就先后任职于NASA和NSA,目前在一家提供安全众测服务的公司Synack就职。业余时间,Patrick 搜集 OS X 恶意软件,写免费的 OS X 安全工具,并运营自己的个人网站 https://www.objective-see.com/ 。

通过cmd+R进入苹果操作系统的实用工具界面,这个内置隐藏系统包含了重装 OS X和磁盘修复所需的所有工具。Patrick找到了隐藏分区中类型为Apple_Boot的操作系统恢复存储分区,并确认恢复用的操作系统即为其中的BaseSystem.dmg文件。而整个操作系统恢复过程则是无人值守的自动化流程。那么,只需实现对恢复用操作系统的感染,重新安装后的操作系统仍然会有恶意软件驻留。

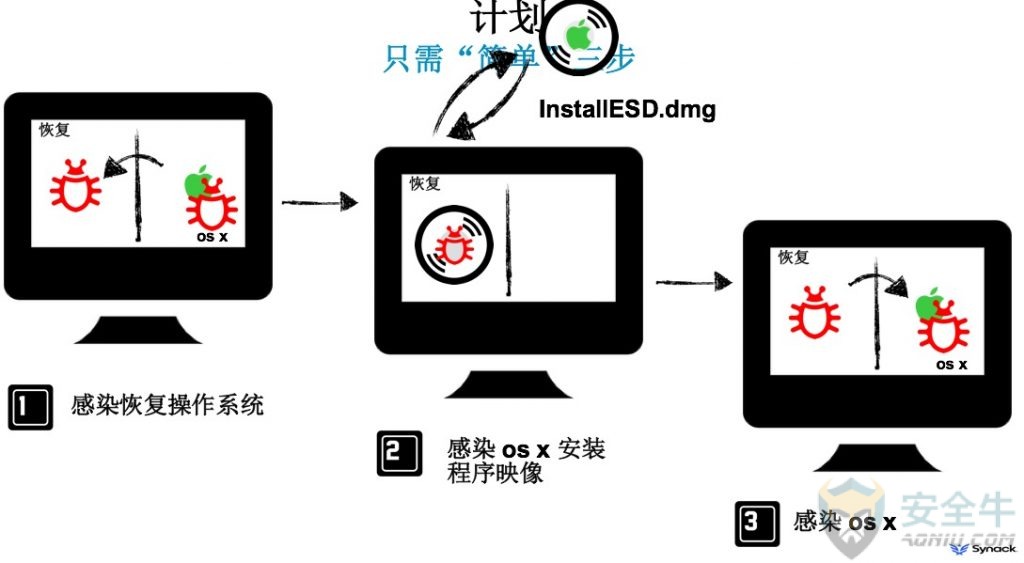

具体步骤包括:修改BaseSystem,感染其中的OS X->通过dylib代理注入安装程序,并将安装程序重定向到恶意dylib,感染下载的OS X安装映像->在新的操作系统安装阶段运行恶意代码,感染新的操作系统。

但是,需要特别声明的是,上面的感染步骤实现目前只适用于虚拟机,因为VMWare不会验证恢复分区的操作系统映像。而在苹果系统升级的过程中,因为其也使用同样的安装程序映像(InstallESD.dmg),所以感染原理和操作系统恢复过程类似。

特别的是,苹果操作系统的SIP(系统完整性保护)机制,因为其在系统启动映像后便不再有效,且对系统映像的安装程序缺乏验证,也使得可以通过同样方式绕过,进而实现在系统升级后恶意软件仍不会被清除。

亮点2:Pwn2Own2016从Edge沙箱中逃逸漏洞利用回顾,以及拿下微软10万美金却因项目被拿下而错失Pwn2Own登场机会的IE11漏洞。

在 Windows 10 周年更新RS1中,很多新的安全缓和技术,包括禁止子进程创建,插件隔离,Win32k 过滤等都被加入 Edge 沙箱中。而Edge沙箱的逃逸,也是今年Pwn2Own难度数一数二的项目。

此次360Vulcan Team的领队MJ001以及核心成员古河,除了讲解一些在 Windows 10 RS1 中被加入的最新沙箱安全特性,其背后安全机制的实现外,还会将Edge沙箱的攻击面聚焦在操作系统 API 和沙箱与系统的 RPC 调用方面;同时,360Vulcan Team在Pwn2own 2016上使用过的多个内核漏洞思路、相关的Fuzzing工具,以及绕过Edge 浏览器控制流保护的技巧,都会有所介绍。

今年,因为被Pwn2Own组委会认为安全性做得不够好而被从比赛项目中剔除的IE11,Moritz Jodeit只得将备战Pwn2Own的研究成果提交给微软“缓和绕过”漏洞奖励计划,却因为其EPM沙箱逃逸和EMET绕过漏洞,被列入名人堂,并支付了他总计10万美元的奖励。而其中,EMET 5.5的绕过漏洞目前还未得到修复。

Moritz Jodeit是Blue Frost Security的研究总监,并领导Blue Frost研究实验室。Moritz此次将重点讲述类型化数组压制漏洞 (CVE-2016-3210)、通过攻击IE脚本解释引擎以运行不安全 ActiveX 控制的IE上帝模式漏洞(CVE-2016-0188)、EPM 沙箱逃逸漏洞(CVE-2016-3213)以及在不执行代码的条件下实现EMET的禁用这四种漏洞利用的实现方式和思路。

Moritz也表示,虽然现代漏洞攻击缓解措施增加了一些攻击难度,但攻击者仍可借助合适漏洞进行绕过,并预计随着 CFI 解决方案的成熟,使用纯数据攻击案例会更多。

亮点三:人工智能、机器学习分别在漏洞和威胁情报挖掘中的应用。

今年DARPA举办的CGC网络挑战大奖赛,给了安全从业人员一种新的思路,那就是不再仅通过人工,而是人工智能的方式进行机器间漏洞的挖掘和安全的对抗。而作为入围决赛七支机器战队中的一员,Disekt的领队李康教授,也会以AI技术在CGC中的应用为引,介绍机器学习和深度学习的实现区别,以及AI在Fuzzing中的应用以及演进(AFL)。

目前,人工智能在漏洞挖掘还是以辅助人工为主,其局限性包括因为无法清晰公式定义安全问题的分类,和数据的缺失而无法使用深度学习等。但是,CGC的经验对将来人工智能在漏洞挖掘领域的发展,也会是个很好的基础。

机器学习在威胁情报挖掘工作中的应用,则会是由360追日团队的高级研究员赵雨婷,带来的追日团队在发现并追踪三十余个APT组织及黑客产业链的过程中的经验总结。

在机器学习与威胁情报的结合方面,360追日团队通过机器学习处理威胁情报数据,以实现对APT攻击中的恶意载荷高效地检测识别,提高APT攻击威胁感知的效率与精准性的同时,实现APT攻击的快速发现和回溯。而这,主要通过多达95亿条的安全数据样本,具备采样、分析、模型训练、模型验证和信息检索的集群服务器,以及高级算法来实现。

当然,整个利用机器学习挖掘威胁情报的流程,也可以应用到个人PC,关注恶意样本和行为;或者企业内网,关注APT初始攻击的发生和横向移动方式等。

另外,赵雨婷还提到了机器学习在未来降噪、降误报以及实现多维度交叉验证的发展趋势。

亮点四:笔误漏洞,共计约22台安卓设备中招。

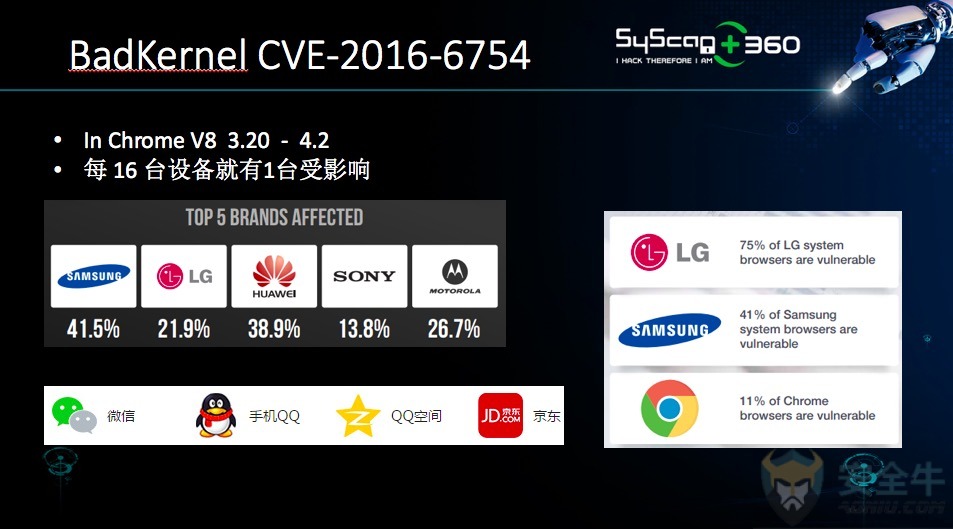

360手机卫士阿尔法团队研究员龚广和邓袁带来的这个议题,最大的两个特点,一是因为这个漏洞是由开发人员“笔误”引起的,所以之后的修复过程不是作为安全漏洞,而是作为程序bug来修复;二是其影响面之广,安装有微信、qq、京东等使用Chrome V8 3.20-4.2作为浏览器内核的应用版本的安卓手机,均受其影响。

仅通过诱导扫二维码、点击恶意链接等方式,实现远程的代码执行,并可导致用户隐私数据泄露、财产损失甚至手机被远程控制。这是一个每16台安卓手机就有1台受影响的漏洞,就问你怕不怕?

当然,除了上述介绍的议题内容外,本届SyScan360还有车联网、电视攻击、iOS9.3.3越狱等有趣的主题分享,以及现场对胸卡和汽车的限时破解大赛。