如今的威胁环境只有一个特征:瞬息万变。

这种现象与互联网上的威胁总数量有关。许多报告指出,威胁源开发新威胁的速度要比安全人员处理它们的速度快的多。

仅在2015年的第二季度,西班牙安全公司 Panda Security 研究发现,互联网每天会产生2万3千个恶意软件样本。趋势科技公司则认为该数字能够达到100万。

Panda Security 公司的研究人员在其发布的报告中称,大多数新的恶意软件类型“属于以往软件的变种”,这表明威胁源正视图修改现有的样本,绕过反病毒解决方案。

这一观察结果并不令人惊讶。恶意软件作者们孜孜不倦地寻找绕过检测的新方法,用有创造性的方式访问敏感数据,牟取利润。因此,威胁源通常会将新技术添加进其软件作品,改进有效性和隐身性能。

高级恶意软件防护企业 Lastline 也充分认识到了计算机罪犯们的效率。该公司研究人员的任务是分析恶意软件行为,以洞察恶意软件开发行业的未来走向。

在过去的2015年,Lastline 公司发现恶意软件成熟化呈现出的三个标志:代码签名、更改浏览器设置和口令猜解攻击。

标志一:代码签名

利用数字签名技术进行代码签名,可以帮助构建个体之间的信任关系。因此,恶意软件作者经常滥用代码签名,帮助其开发的软件绕过反病毒方案提供商的检测。

这并不意味着帮助非法软件获取有效签名非常容易。相反,威胁源面前有几个必须跨越的障碍。

首先,他们需要说服CA认证机构,为其颁发一份有效的证书。CA在该步骤中会要求验证公司的身份。这一过程可能会揭露威胁源的真实身份。

在拿到证书之后,恶意软件作者必须同意购买该证书,但前提是,如果他们签名的软件表现出恶意行为,证书可能会在任意时间被撤销。

Lastline公司研究人员发现的实际情况正好印证了这种预测:尽管签名数量有所上涨,但使用签名的软件主要是所谓的“潜在有害程序”(Potentially Unwanted Programs,PUP)。这种程序的危害没有恶意软件那么大,它们一般而言仅会骚扰用户;就算在最糟的情况下,也只是作为恶意软件的开路者。

得到签名的恶意/可疑软件数量百分比

得到签名的恶意/可疑软件数量百分比

另外,明显表现出恶意行为的软件拿到的签名数量并不多。这毫无疑问反映出软件作者在说服CA机构为其颁发证书方面遇到了挑战。

Lastline 并没有具体指出哪些CA曾给恶意软件颁发过证书。公司表示,全部知名CA都受到了影响。

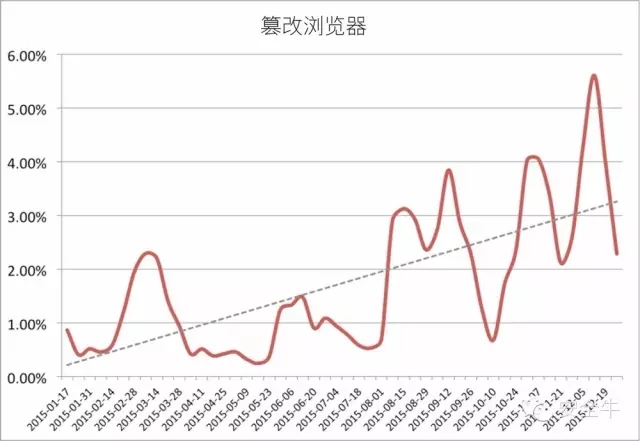

标志二:篡改浏览器设置

去年,恶意软件表现出的另一个标志是篡改浏览器设置。

Lastline 研究了全部的主流浏览器:IE 、 Chrome 、 火狐 、 Opera 、 Safari ,并发现修改浏览器关键安全选项的恶意软件数量有所增加,与此同时,这些软件往往还会篡改与浏览器行为有关的注册表设置。

大多数篡改浏览器的恶意软件往往还会更改代理设置。

这种攻击方式在2005年出现,当时,巴西的计算机罪犯首次将PAC文件用作恶意目的。该方式中最有代表性的是更改IE浏览器的AutoConfigURL注册表项。

来自土耳其、俄罗斯等地的攻击者现在可以使用恶意脚本,成功、定期、悄悄地冒充HTTPS连接,发动路过攻击。

研究人员还发现,攻击者使用ProxyBack等恶意软件,在未经合法用户许可的情况下将被感染系统变成代理。

标志三:口令猜解

Lastline发现的最后一个标志是恶意软件使用口令猜测的方式进行攻击。

恶意软件调用认证流程,使用常见的用户名及密码组合进行猜测,试图获取或提升权限。以下是常见的弱密码。

需要强调的是,暴力破解并不是什么新生事物,也不仅适用于台式计算机。去年夏天,AppBugs公布的一项研究显示,53种移动应用容易遭到口令猜解攻击。这些漏洞使得来自iOS和安卓平台的6亿用户处于风险之中。

然而,得益于近期的几项进步,暴力破解攻击的数量仍在增长。比如:许多软件服务得到了加强,恶意软件更难利用漏洞,因此将目标瞄向了物联网、 WordPress这样的内容管理系统等其它领域。物联网产品在设计过程中通常较少考虑安全因素。

结论

Lastline公司的分析结果表明,恶意软件作者已经大幅改进了其作品。通过代码签名,威胁源可以保证软件能绕过大多数反病毒解决方案。如果软件还整合了潜伏等其它回避能力,其效果将更好。

恶意软件也可以篡改目标系统的代理设置,将所有浏览器流量导向攻击者控制的设备;或者通过暴力破解口令,提升本地权限。

通过了解这些标志,安全人员将意识到,如今比以往任何时候都更加需要信息共享。此外,这些标志也可以帮助下一代安全专家了解恶意软件的发展动向。