昨日,第三届京东JSRC安全峰会在北京如期举行。安全牛小编也冒着飞雪参加了此次沙龙。

第一个做分享的是360 Unicorn Team的“孤独小白”(简云定),他的主题是“IOT时代智能硬件的攻与防”。

智能设备,无论是智能穿戴还是智能家居,正在慢慢开始融入我们的生活。而作为已经影响整体系统安全性的“木桶”短板,它的安全性仍旧重视程度不足。

小白就“硬件应用层”漏洞、“硬件物理层”漏洞和“无线通信”协议层漏洞这三个方面,展开他的演讲。

“应用层漏洞是现在出现的问题最多的,主要原因还应用的开发方在开发过程的不合规操作。”

App端的应用会与服务器有多条的交互线,安全就是哪个都不能出现问题。而这其中最容易出现问题的,就是在利用‘初始秘钥’做第一次交互时。

物理层的漏洞,小白提的最多的是汽车ECU模块的破解。

物理接触ECU模块

ECU模块保护

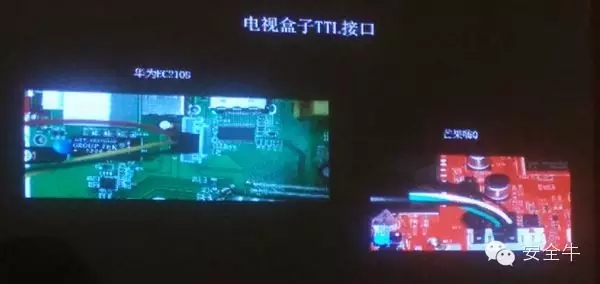

除了ECU,还有WIFI和电视盒子等。

电视盒子

当然,小白还给出了他对于硬件接口的防护和硬件防逆向分析的建议。

硬件接口防护策略:

1. 接口位置尽量隐蔽;

2. 使用特殊接插件,非常规接口;

3. 使用特殊线序;

4. 尽可能设计单独调试接口,并使用信号转换或者加密芯片。

硬件防逆向分析策略

1. 审查u-boot,console屏幕打印,并删除敏感信息;

2. 一切交互要设立鉴权机制,并使用高强度认证口令;

3. ftp/tftp服务禁用,防止dump image;

4. 对第三方软件包进行严格的安全审查。

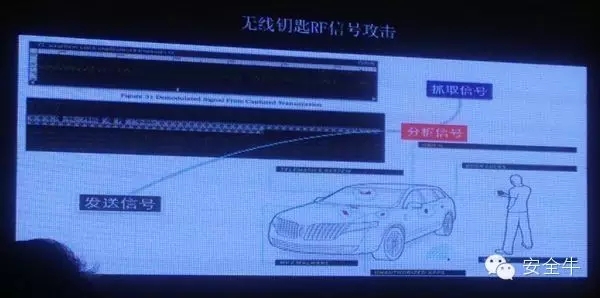

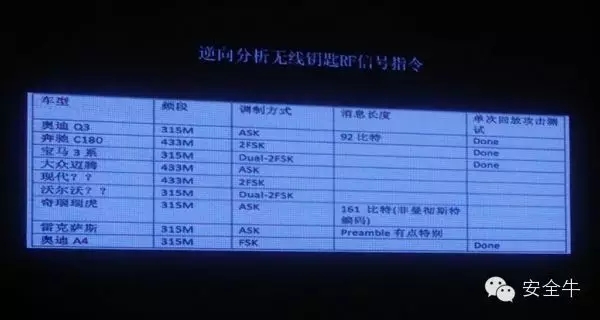

无线通信主要提到了无线钥匙的RF信号攻击。究其原因,汽车钥匙中所使用的芯片种类有限,而其使用的频段和通信制式等信息也“众人皆知”。

无线钥匙RF信号攻击

无线钥匙常见RF信号指令

“互联网+大潮下,智能硬件只做功能,不做安全,这带来很大隐患。如果安全成为智能硬件的短板,这会造成很大危害。”

之后分享的京东商城的安全工程师,代超。他的题目是“移动端半自动化检测技术”,也就是京东这一年在“移动端”对漏洞分析与监测技术的“成果汇报”。

攻击的目的,不外乎是窃取用户的隐私信息。而移动端的“越权漏洞”,是代超他们这一年发现最多的。例如越权遍历他人订单、查看他人敏感信息、删除他人帖子信息甚至任意账户登陆等,均可实现。而他们也在做基于PROXY的流量特征分析。

他们的后续打算,是通过双向的数字证书验证,并加固客户端,是攻击者无法正常抓包和分析,从而提高攻击成本。而在开发阶段加入利用开源工具和漏洞扫面其的静态代码分析检测,期望在移动端应用的研发阶段,解决尽可能多的安全问题。

第三场是主题为“智能家具安全”的圆桌讨论。这次冰河和wolf也作为特邀嘉宾参与其中。他们曾以“冰河”与“wolf”木马而闻名于安全界。

嘉宾(左起) wolf 冰河 PP(彭泉) 院长(吴卓群) 小白

移动端App与服务器交互,再加上互联网,使智能硬件的攻击面大大增加。这是大家的共识。

PP认为,随着智能硬件市场的增长,安全问题也大量出现。从风险评估的角度来看,我们首先应明确谁会研究和利用这些漏洞。以盈利为目的的黑产又会关注企业的哪些资产,而这些资产他们又该如何套现。其次,认清糟糕的现状,比如弱密码甚至无密码状态,权限绕过,有时间规律的网络攻击模式等。还有这些安全问题对我们的影响,支付信息泄露,个人隐私泄露,甚至危及人身安全。最后,无论是白帽子还是媒体,都不应恶意炒作和利用这些安全漏洞。

“智能家居还处于发展阶段,有安全问题很正常。无论是白帽子还是厂商,都应互相配合,去扶持这一产业。”

冰河则认为,功能设置的复杂性,可能会导致更多的安全性问题,应减少不必要的功能。而类似于“心脏起搏器”等关系人身安全的产品,目前阶段还是不要太智能的好。

我们不要盲目乐观,也不用因噎废食。现在是一个互相平衡的阶段。

wolf则将这些问题一定程度上归咎于智能硬件厂商“芯片级”的研发能力不高。作为智能家具的底子——无线路由厂商,这个底子打得好不好很重要。

对于“智能硬件是否有比较成熟的参考标准和方案”这个问题,小白认为一个厂商如果做全部模块是非常费时间的,而要做好这些需要积淀,像华为和小米。而市场没利润,成本被压缩到极致以致于“不可能”考虑“硬加密”等更安全的方案,才是很多问题的根本。

“对于现在的智能硬件厂商而言,成本决定了公司是否能继续存在。”

院长则建议厂商“应尽量往现有的标准协议上去做,成熟的标准,会极大地方便做测试。但是私有协议,又可以在一定程度上增加协议分析的攻击成本,这个需要厂商自己权衡”。

“业内标准很多,不可能解决一切安全问题,但能屏蔽一部分技术含量比较低的攻击。做好自己的产品,减少不可控的影响,才是我们要做的。”

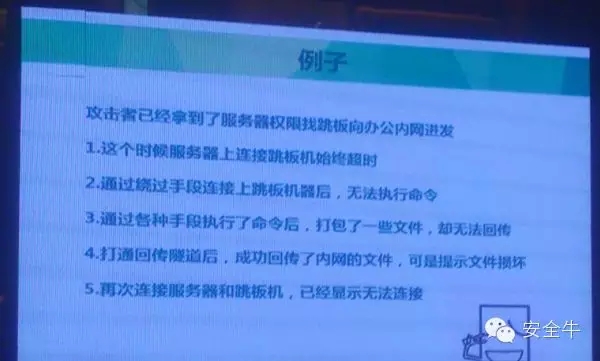

下午场首先做分享的是“黑客叔叔”p0tt1,他的题目是“为何电商安全我打四分”。

黑客叔叔的分享有5个小编认为比较重要的点。

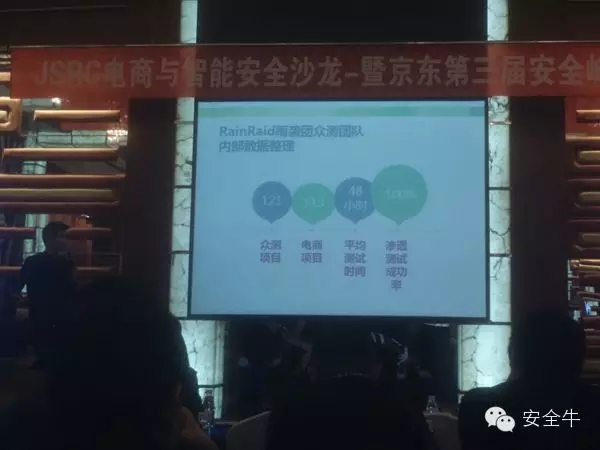

1. 渗透利用的是“非漏洞”信息,均是已知数据和运维的问题(RainRaid雨袭团众测团队,测试了113个电商项目),例如“泄露数据”、“开发文档”或者“企业邮箱”数据;

2. 企业安全体系评定表(统计表)

大部分企业做了的:

- 内外网隔离与安培

- 防火墙、堡垒机等边界防护

- 漏洞检测

- 应急响应

大部分企业没做的:

- 线上业务管控

- 利益链重点划分

- 风控关联体系

- 泄露风险普查

- 多环境风险检测

- 数据通道管控

3. 数据主动泄露途径

- 开发人员博客

- GitHub

- 企业邮箱的分配和使用没有检测

- 研发文档泄露

- 源代码备份泄露

- 邮件中转站

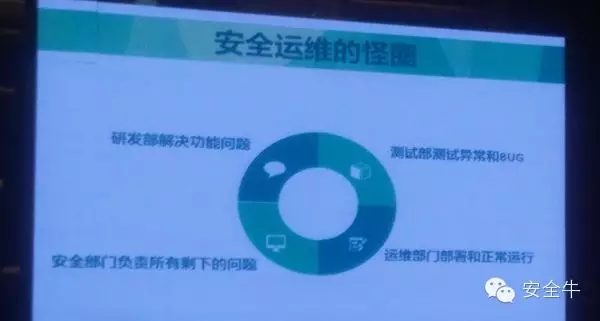

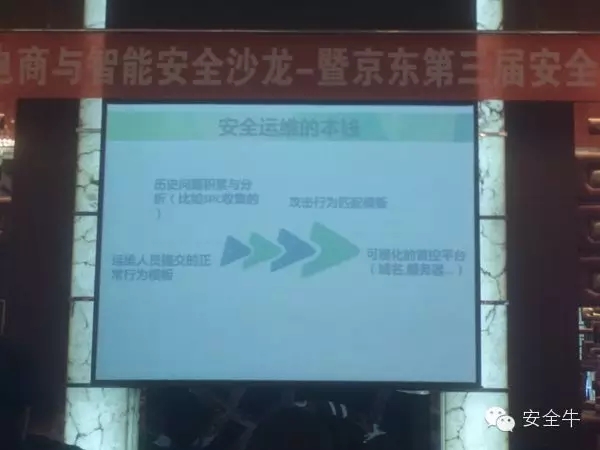

4. 安全运维“怪圈”和可利用的“本钱”

- SRC收集的情报

- 运维人员提交的正常行为模板

- 攻击行为匹配模板

安全运维“怪圈”

安全运维“本钱”

5. 电商攻击面与“塔防防御”

- 业务前端

- 邮件服务

- 支付接口

- “塔防防御”:各路封堵,举例如下图:

之后KEEN的Flanker和乌云的phithon做了两场纯技术的分享。

Flanker 的Fuzzing Binder For Fun and Profit

phithon 被Git打开的企业安全大门

什么是GIT?对于开发者而言,是一个好用的版本控制软件;对于黑客而言,是一个信息宝库。

常见的GIT私有化方案有GitLab,Gogs和GitStack,其中GitLab较为成熟,而Gogs则对服务器要求较低。

GIT对于后渗透的“源码审计”、“信息收集”和“内网渗透”也有很大的价值。其中“信息收集”可以通过“git blame filename”查看每一行的作者,也可以通过“git log | grep “.*@.*” | sort -u | uniq”找到所有开发者及其邮箱地址。

GitHub是白帽子的信息宝库,也是企业敏感信息泄露的一大来源。小编这里贴出phithon给出的GitHub Hacking Skill,希望能对大家有帮助。

·关键词搜索:password、@domain.com、salt、BEGIN RSA PRIVATE KEY、smtp;

- “@domain-inc.com in:file”在所有代码中搜索内网邮箱

- “id_rsa in:path”

- “password language:yaml”

- “password size:<100 language:php”利用常见情况搜索

- “smtp file:config extension:php”组合条件搜索

- “include($_GET[]);”搜索可能存在任意文件包含漏洞的代码

这次沙龙的最后是主题为“电商安全”的圆桌会议。

对于供应链安全,TK认为应将用户数据根据敏感程度分级,分别存储,并不是所有数据都需要切实的读取出来。也有人认为可以通过对key的加密、时间和权限控制,之后分发key并实现对数据的保护。

在“舆情监控”的建设这个问题上,TK认为应实现安全相关的情报分类,减少已知问题的修复时延,并明确数据数据泄露到底泄露了多少,都丢了什么数据,数据泄露后被如何利用了。

“这些和防范被攻击的工作相比,不说比它们更重要,至少是同样重要的。”

对于“安全部门”的现状,大家都认为“扛包”是必须的。如何量化安全对公司的价值(安全的价值在于“减损”),拉动“财务”、“法务”、“风控”等“战友”,展示给领导看,往业务层面去靠和转换,并让客户感知到我们非常安全。这非常重要。

“安全工作者要有自己的定位,做的再好就是王朝马汉,顶天了就是展昭,当不了包青天。做安全要认命。把事情做好离不开领导的认可和其他部门的支持,和业务部门是‘相爱相杀’的关系,有合作,也有矛盾。而矛盾是暂时的。做事情时靠我们的技术,但驱动事情的时候要靠我们的技巧,艺术。”

对于“安全联盟”的主张,所有人都不看好由某个甲方或乙方公司牵头做这件事情。各家有利益冲突的公司现阶段也不可能实现数据共享。当然,如果有人能提供足够全的数据,这个服务的价值是不可估量的。而这个事情的推动,在场的嘉宾普遍认为要依靠一个第三方来做这个事情,因为处在利益争夺之外,这样大家接受起来也容易一些。

会议的最后在大奖Xbox揭晓中结束。领奖者表示,感谢京东JSRC提供这样一个交流的平台。